绝大部分的网络流量都流向了云端、边缘及终端。无论企业用户们身处何处或采用何种设备,他们都需要直接且无中断地访问云端资源,方便的同时用户却遭到了黑客的六维暗算。

远程访问植入木马

每个技术时代所面临的威胁是不同的,云时代有其自己的特点,例如有黑客会利用被称为“rootkit”的软件去攻击云平台和企业内部的防火墙,这种恶意软件的功能是在安装目标上隐藏自身及指定的文件、进程和网络链接等信息。之后,黑客会利用远程访问木马软件植入到基于云计算的服务器上。此外,黑客还会强行调用认证或者去访问错误配置的存储数据,引起系统混乱。

配置有漏洞是云风险

随着将关键基础架构、应用及云主机迁移至云中,云部署同样为企业带来诸多风险,由于缺乏适当的IT监督或安全管控,进而导致数据丢失、泄露及违反合规的风险。对于企业CIO来说,他们并不清楚在业务流程中到底会配置多少云应用或功能也是风险。

加密差异是伪保护

由此带来的问题就是复杂性,云与本地、多云之间的混合业务部署为安全防范增加了复杂性。例如,不同SaaS应用在访问控制、数据控制、用户行为和数据加密等方面存在较大差异,是伪保护。一份报告显示,有接近半数的企业用户缺乏对云基础设施安全性的控制和可视性,由此引发了担忧。尽管看起来那些被存放在对象存储中的隐私数据被保护起来了,但因为访问控制公开化、管控策略松散等问题,黑客还是可以自己提取到可用信息。

绕过安全防护仍可攻击

一些解决方案已经在客户机中安装代理来完成这一任务,但基于代理的解决方案在增加复杂性的同时吸引力有限,如果恶意攻击者获得root权限(提供了对主机的完全控制),便可以完全绕过代理。传统的网络边界正在逐渐消失,零信任方法的重要性也因此日渐凸显,这种方法不再一味地强调基于边界的安全性,而是致力于为员工提供更加安全的访问,无论他们位于何处或采用何种设备。

开放也是一把双刃剑

开放式的API让云平台接入第三方功能变得更容易,相应的也暴露出了高安全性的问题,这种攻击可以是链式反应。有些黑客会劫持API的凭证,然后拿着这些所谓的“验证”信息去获取更深层的指令,如密钥或SaaS中的口令,甚至进行更高级或更高权限的恶意攻击。尤其是,现在很多云应用是基于开源技术研发的,很难说在GitHub上的代码不会有泄露风险。同时,这些攻击者可能还会通过应用商店反向进入后台去获取认证信息。

伪造请求在威胁

而在服务器端,伪造请求同样让防护者头痛不已,依然与API相关。这种威胁可以直接渗透到基础设施的层面,去读取配置、日志等信息。通过掌握服务器端请求伪造漏洞,黑客可以直接从内部利用API升级权限。当然,也有攻击者会直接发起大规模的直接攻击,突破口就是得到相应的访问权限,然后用算力资源去挖矿或者变卖数据。

办法

面对多维度的黑客打击,企业唯有打破私有云、公有云还是混合云的环境壁垒,拥有追踪更多风险因素的能力,并通过集成式全新API接口扫描云中应用和套件库,以此来堵住新的漏洞。

结束语

云计算在遭受六维、甚至多维的暗算,有些是黑客故意所为造成的,有些是用户自己大意,让黑客钻了空子暗算。

-

云计算

+关注

关注

39文章

8003浏览量

143091

发布评论请先 登录

六分科技亮相2025四维图新Evolution创想大会

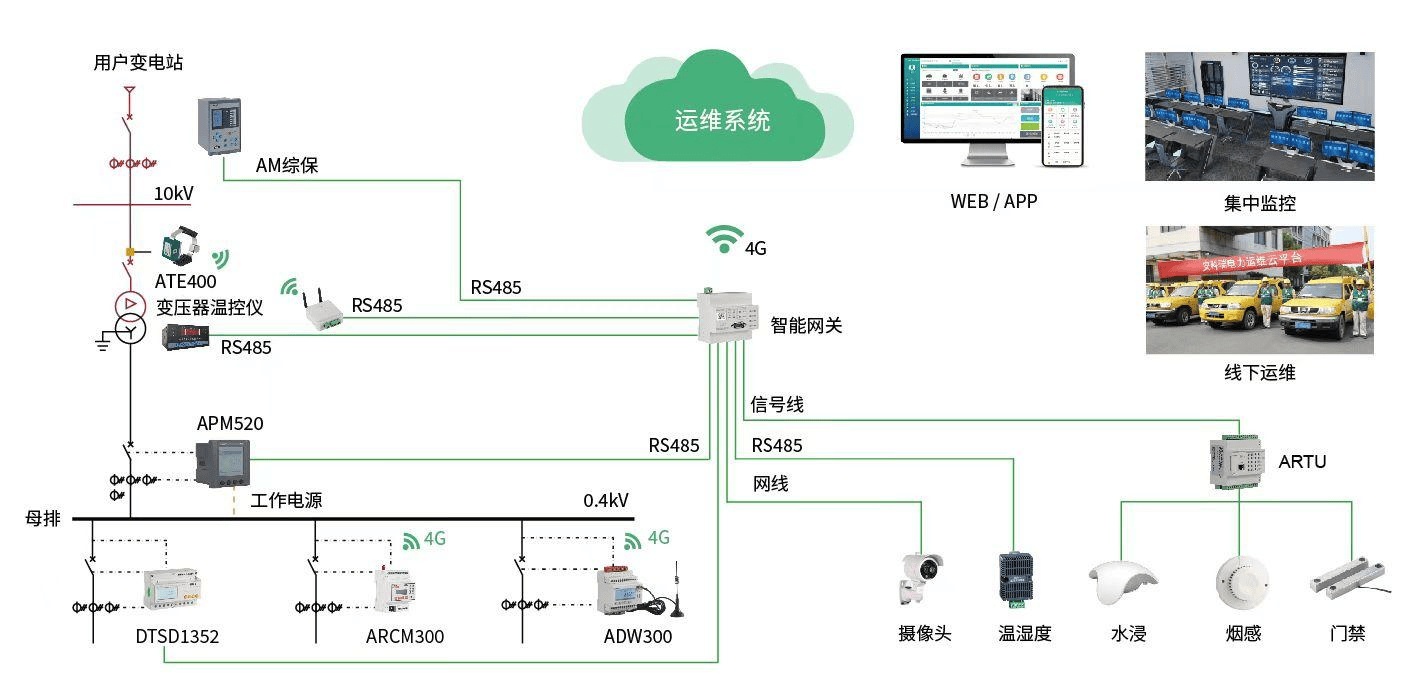

告别人工巡检繁琐,安科瑞电力运维云平台助力提升运维效率

云计算遭到了黑客的六维暗算

云计算遭到了黑客的六维暗算

评论