硬件来收集秘密信息。在一种侧通道攻击中,一个精明的黑客可以监控设备能量消耗的波动,同时神经网络正在运行,以提取设备“泄漏”的受保护信息。“在电影中,当人们想打开锁着的保险箱时,他们会听到锁打开时发出

2022-03-24 10:43:29

;action=list&fid=343一种基于定时器的按键检测程序By—3htech零 该程序产生的背景 话说2012年,小白菜要做一个三相电压电流组合表,这个仪表需要进行数据输入(小白菜以前

2012-11-09 10:34:12

一种有效的可转换的认证加密方案:针对一般的认证加密方案存在着当签名者否认签名时,接收者不能使任何验证者证实签名者的诚实性等问题,提出了一种有效的解决方案。该方案与已有的认证加密方案和传统的签名-加密

2009-06-14 00:19:17

技术领域:本发明涉及计算机技术领域,具体涉及一种服务器通信安全加密芯片。背景技术:TCM安全芯片,TCM标准,即中国研发的TCM(Trusted Cryptography Module,可信密码模块

2021-09-01 06:37:42

为防止投入大量精力和财力开发的新技术的研发成果被复制,在开发阶段就需要采取加密保护措施。武汉瑞纳捷是一家专业从事加密芯片和安全芯片研发设计的芯片公司,设计了一种针对主控为FPGA 的加密方案。瑞纳捷

2021-07-23 09:25:03

闪存盘 ”,英文名“USB Flash Disk”,是一种小型的移动存储盘。闪存盘接口有RS-232、USB、SCSI、IEEE-1394、E-SATA等多种,严格地说只有 USB 接口 的闪存盘

2012-10-24 16:42:37

软件加密方式目前正在采用的加密方法可分为两大类:钥匙盘方式和加密狗方式。加密狗,也是目前流行的一种加密工具。它是插在计算机并行口上的软硬件结合的软件加密产品。加密狗一般都有几十或几百字节的非易失性

2021-07-19 09:32:30

加密锁是一种插在计算机并行口上的软硬件结合的加密产品(新型加密锁也有u***口的)。一般都有几十或几百字节的非易失性存储空间可供读写,现较新的狗(加密锁)内部还包含了单片机。软件开发者可以通过接口

2021-07-19 08:02:33

在线托管、租赁使用、按需付费型转变。在所有的媒体都在大肆宣传SaaS的今天,有没有一种可以替代加密锁的、成本更低、使用更方便、用户体验更愉快的软件保护方式呢? 云计算时代的到来,带来了一种新的基于云

2011-12-16 11:34:40

介绍一种电子产品硬件设计的版权保护方法,LKT4200是迄今为止,嵌入式加密芯片中最高端的加密芯片,它采用了32位智能卡芯片为硬件平台,提供最安全的加密方案,即算法下载方案,客户提供自由的下载程序或

2011-09-18 20:43:59

扇区。程序启动时,首先读取芯片UID并通过同样的密钥和算法进行计算后与Flash中的数值进行比较决定是否启动。 其中第一种最容易被破解,第二种也存在潜在风险,为了增强第二种的安全性,可以将加密后的数据

2018-10-10 14:53:55

,内置的Flash存储区就只能通过程序的正常执行才能读出,而不能通过这两种方式中的任何一种方式读出:通过调试器(JTAG或SWD)和从RAM中启动并执行的程序。所以我们需要对程序进行保护,一种比较简单

2017-11-30 17:15:57

有破解的一天;但是加密后的IC会增加破解的难度与破解成本,当破解的成本大于收益时,自然就会使破解者望而却步。STM32芯片这两年销量很好,它的性能和价格都很不错,但如何对STM32进行加密呢,本人结合

2015-01-14 16:57:37

STM32的加密思路使用系统启动程序STM32 Flash Loader demonstrator将Flash设置为读保护。 所有以调试工具、内置SRAM或FSMC执行代码等方式对主存储器访问的操作

2022-02-11 06:07:06

关于软件加密狗的发展历程,大至上分为以下四代产品加密狗"加密狗"是一种插在计算机并行口上的软硬件结合的加密产品(新型加密狗也有u***口的)。一般都有几十或几百字节的非易失性

2021-07-19 06:34:17

英飞凌科技开发了一种基于硬件的安全模块,通过其全新的 OPTIGA TPM 2.0 保护联网汽车与汽车制造商之间的通信,该模块是一种可信平台模块 (TPM),制造商可以在其中整合敏感的安全密钥以分配

2022-02-11 07:41:56

介绍一种嵌入式软件测试工具Winams

2021-12-24 07:37:00

软件加密算法有何功能呢?如何对软件加密算法进行测试呢?

2022-01-20 07:31:21

芯片AES加密密钥生成工具前言:嵌入式单片机开发,为了防止别人将芯片内的代码读取出来通过反编译手段拿到源码,常用的手段是对芯片和烧录文件进行加密。大部分的芯片厂商都会提供一个加密烧录和配置文件的工具

2022-02-14 06:43:51

2014 IEEE 电子设计知识产权 (IP) 加密和管理推荐实践。 IEEE 1735 标准定义了一种方便的方法来保护 RTL 源代码。 主要目标:跨 EDA 工具的互操作性源代码保护已经

2022-02-23 12:27:05

在产品设计中,经常需要保存加密数据,防止被别人非法读取,对产品、系统的安全性有威胁。传统的EEPROM,如AT24C02,无法满足这个需求,加密芯片SMEC98SP可以很好的解决这个问题。首先,用

2021-07-23 08:02:21

分析能力。2 程序段防修改 在加密程序中, 所设置的障碍不会只有一处。为了使加密措施完善, 在一些关键地方程序的前后呼应是反破译的有效方法。 解密者为了一些目的, 必然要修改某段

2009-09-17 15:17:19

自己买到的矿机是真实存在的?一般来说,矿机托管有两种方式,一种是投资者自己购买矿机以后,与托管企业签订托管合同,然后把矿机送到托管企业所属的矿场里进行托管挖矿业务,还有一种就是上文中提到的直接由托管

2018-06-04 11:14:42

编码器测速的原理是什么?如何使用matlab的FDAtool工具去设计一种FIR滤波器呢?

2021-11-19 07:36:38

什么是HMAC?如何利用C#去实现一种HMACSHA256加密算法呢?

2022-01-20 07:07:43

ADC_tran.c文件是什么?ADC_tran.h文件是什么?如何对一种基于avr的连续ADC转换例程进行仿真?

2021-07-07 06:29:23

一、打磨或更改芯片型号丝印 打磨或更改芯片型号丝印可以迷惑破解者,使破解者不知从何入手。当然,这是需要成本的,根据产品价格考虑是否需要打磨。二、使用加密芯片 使用加密芯片的成本更加高,同时对于

2021-11-26 06:15:55

IP实例之一也不会点亮按钮。也许我需要以某种方式同时选择两者?我浏览了用户指南,找不到任何有关如何更新内核的信息。我确实看到了一些通过Vivado / tcl进行升级的替代方案作为一种解决方法,如果

2019-11-04 09:26:19

中的其他电脑中,随后将所控制的计算资源“神不知鬼不觉”地挖掘一种Monero加密货币。不知道大家是否还记得曾经在2017年5月感染超过100个国家10万台电脑、引发全球恐慌的WannaCry勒索

2018-03-12 17:42:31

如何使用ICP工具为NUC505进行加密编程?

2020-12-01 07:34:11

怎样去使用一种异域加密的方法呢?

2022-01-20 07:01:33

怎样去安装一种MDK-ARM开发工具?有哪些步骤?

2021-10-15 09:03:41

加密短消息通信系统是由哪些部分组成的?怎样去设计一种基于RTX51 TINY的加密短消息通信系统?

2021-06-04 07:01:42

怎样去设计一种pzh-py-speech语音处理工具呢?有哪些步骤呢?

2021-12-23 07:33:23

怎样用Visual C++编程工具设计出一种快速虚拟示波器试验系统?从而实现高速数据的采集和动态波形的显示。

2021-04-09 06:43:52

硬件加密锁,俗称“加密狗”,对于加密狗的**大致可以分为三种方法,一种是通过硬件克隆或者复制,第二种是通过Soft ICE等Debug工具调试跟踪解密,第三种是通过编写拦截程序修改软件和加密狗之间

2011-04-16 09:20:33

TLDR:是否有一种简单的方法(或者至少是清晰的分步说明)将 P-NUCLE-WB55 重置回交付时的固件?全:我有一个 P-Nucleo-WB55,我正在尝试用它开发一个项目。我运行了包装背面

2022-12-27 06:28:44

状态,是否需要重新启动,或者是否有新的固件更新,或者其他。这一切都按预期工作,并按照我的期望进行操作。我遇到的问题是,每当节点需要将该 ping 发送到服务器时,LED 字符串会短暂冻结(大约一秒钟)。所以我的问题是,有没有一种方法可以发送和接收不会阻塞的 Http 数据单片机?

2023-05-15 07:40:56

authorized_keys中的未知授权,这里可以看到有REDIS000…的授权key,我们自己没有设置过,所以直接删除之8、元凶分析有说是redis低版本存在的一个漏洞,有人利用这个漏洞提升权限,然后放置了挖矿工具,所以就将默认的端口改了,密码改了,重新启动了服务,基本上能过一段时间了

2017-08-28 15:50:04

求一种使可控硅整流器导通的方法。既然可控硅整流器的特点:是“一触即发”。那么,又用什么方法才能使导通的晶闸管关断呢?

2021-04-09 06:27:26

的应用程序加密,即使被抄板和读取FLASH数据,拷贝过后仍然无法执行相应的功能。【ps:没有解不开的单片机,主要看解密的经济效益】主要思路:利用每个芯片的96位唯一ID,进行一定的计算和单向加密,得到唯一的...

2021-07-19 06:30:14

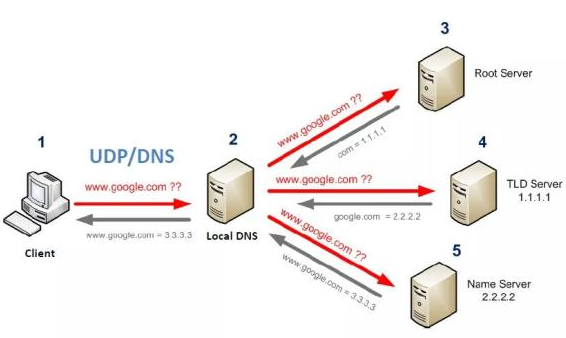

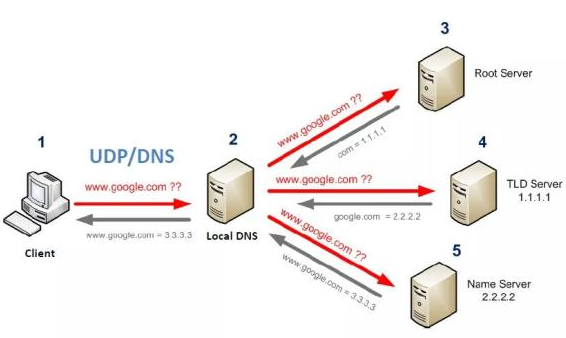

浅析加密DNS做出来的网站怎么这么奇怪,是不是被劫持。

2019-04-14 17:28:49

硬加密是指要保护的软件与硬件加密锁绑定,一些重要信息,如加密密钥、敏感数据、授权文件、自定义算法等都存储在加密锁中。加密锁从CPU类型来说分两种,一种使用单片机作CPU,另一种智能卡芯片作CPU。

2019-10-28 09:10:58

挖矿就是指用比特币挖矿机获得比特币,也就是用于赚取比特币的计算机。如果能够获取比特币,是能够赚钱的。这类计算机一般有专业的挖矿芯片,多采用安装大量显卡的方式工作,耗电量较大。计算机下载挖矿软件然后

2021-07-23 08:38:03

本文介绍了一种PCB设计复用方法,它是基于Mentor Graphics的印制电路板设计工具Board Station进行的。

2021-05-06 07:10:13

利润上仍然无法赶上比特大陆。尽管全球加密货币价格持续萎靡,矿机巨头比特大陆(Bitmain)今年一季度仍实现利润11亿美元,目前比特大陆正在全球范围内进行快速业务扩张 由此看来,说英伟达的加密货币业务

2018-08-24 10:11:50

现建立一个简单zigbee网络,有两种设备:协调器、终端。现需对网络进行加密,使我的终端不会连到别人的网络,且别人的终端不会连到我的协调器。实际调试过程中发现一些问题,如下

2020-04-29 09:48:53

本文介绍了一种基于计算机总线的CPLD加密电路的设计方案。

2021-04-29 06:16:32

加密问题是怎样提出的?DS28E01芯片及其加密原理是什么?怎样去设计一种FPGA加密认证系统?

2021-04-29 06:53:23

读取芯片UID并通过同样的密钥和算法进行计算后与Flash中的数值进行比较决定是否启动。其中第一种最容易被破解,第二种也存在潜在风险,为了增强第二种的安全性,可以将加密后的数据拆分后分别存放到Flash

2018-07-12 15:33:48

驻日本分支机构有联系,双方彼此交换过产品,以相互提高水平,斯坦福图的开发者,在可视化数据应用软件方面,其深邃的目光是令人钦佩的。不论在斯坦福图中还是在“活图”中,史密斯图都仅仅是其中的一个应用软件,进行阻抗分析的数据可视化工具而已(是笔者依据原理,结合“活图”平台编制而成的)。

2019-05-24 06:40:12

日本电商与互联网集团DMM集团正在创建加密货币挖矿专业实验室。该公司还公布了其挖矿业务的其他计划。 DMM成立挖矿实验室 拥有2700万会员的流行电子商务网站DMM.com的运营商DMM集团本周四宣布成立加密货币挖矿“研究与开发专业实验室”,名为DMM Mining Labo。

2018-05-22 16:32:00 1081

1081 在本文中,我针对这个问题提供两个观点,希望澄清关于比特币和以太坊这两个当前最大加密货币的误解评论。我们认为AMD在加密挖矿领域的涉足更深,如果挖矿需求下降,AMD将会受到更大的损失。英伟达是一个业务更加多元化的公司,规模更大,受到的影响较小。

2018-06-05 01:44:00 1115

1115 2017年勒索软件赚足了眼球。在2018年中,众多水平高超的黑客则转向以非法方式进行加密货币挖矿,以获取可观的经济收益。由于美国国家安全局(NSA)黑客武器外泄、加密货币的盛行以及加密货币交易处理(又称‘挖矿’)无需通过命令与控制链以返回至攻击者处

2018-03-11 11:08:05 6851

6851 日前,英伟达(Nvidia)公布第 3 季财报不如预期,加上加密货币价格崩盘,使得中端挖矿卡库存过多,进一步影响整体营运业绩,并造成近几天股价崩跌。近日,英伟达创始人黄仁勋 在2018 GTC 上表示,加密货币对公司的负面影响在短期内将会消失,人工智能才是未来的发展方向。

2018-11-22 15:56:22 2931

2931 本文开始介绍了加密货币的概念,其次介绍了加密货币劫持暴增及中国成勒索软件威胁重灾区,最后介绍了加密货币劫持暴增的原因及防范未然的方法。

2018-04-13 16:25:33 12158

12158 加密货币劫持暴增。赛门铁克公布其最新的互联网安全威胁报告,表示由于加密货币价格在2017年发生逆转,对加密货币挖矿的攻击将逐渐变得广泛。 赛门铁克的互联网安全威胁报告指出,隐形加密货币挖矿 也被称为

2018-04-15 16:09:05 3399

3399 沙特阿拉伯的国家官员提醒公民,在该国从事加密货币交易是非法的。这一提醒是在阿拉伯国家最近出现虚拟货币交易促销活动之后提出的。

2018-08-14 11:25:00 2286

2286 由未纳入进口税法的个人和组织进口的。据披露,大多数设备都是蚂蚁矿机(Antminer),这是由行业巨头比特大陆(Bitmain)开发的一种加密货币挖矿设备。

2018-08-15 09:46:43 733

733 ,随着云挖矿的兴起,云主机已成为挖取门罗币等数字货币的主要利用对象。360企业安全技术团队监测发现一种新型的挖矿病毒,该病毒在两个月内疯狂传播,相关黑客非法挖矿获利近百万元。 据媒体报道,根据Adguard的数据统计,全球约有5亿

2018-09-12 16:14:00 5274

5274 Asicboost已经逐渐进入到挖矿行业,现在已经被用在比特币现金区块链上。到目前为止,六个矿池正在使用version-rolling Asicboost技术来挖比特币现金的区块。目前在比特币现金

2018-11-07 11:38:51 1779

1779 韩国海关总署(KCS)发布的这份声明称,共有6375亿韩元(约合6亿美元)的外币被非法兑换,其中包括使用未记录的加密货币资本。

此次调查是韩国当局对与加密货币相关活动进行更广泛监控的一部分。就在几天前,政府的金融监管机构正式禁止了匿名的加密货币交易账户。

2018-11-08 15:37:09 702

702 聪明的罪犯们并没有在浏览器上进行加密货币挖矿,这不是因为他们没有相关的能力,而是因为这样做仅仅是因为没有什么利润可图。

2018-11-20 11:41:43 670

670 加密货币挖矿是一个发展迅速且非常有活力的领域,目前已包含传统工作量证明挖矿,新型的权益证明挖矿,默克尔挖矿,验证挖矿以及许多即将投入使用的挖矿方式。

2018-11-26 11:08:36 1145

1145 Woolard表示,加强对非法使用加密货币的监管行动并不会对金融稳定构成威胁。

2018-11-27 14:36:20 537

537 印度政府正在紧锣密鼓地制定加密货币的监管框架,而该国的初创企业却在寻找一种方法,可以在不违反法律的情况下接受比特币和其他加密货币。

2018-11-27 14:58:28 506

506 普华永道会计师事务所(PwC)宣布,其目前正在试运行一款专门用于从发行开始追踪数字代币的区块链分析工具。普华永道称,该软件可以帮助公司防范非法滥用加密货币的行为。

2018-11-29 15:08:19 624

624 “Merkle树证明”是一种解决小型采矿者面临问题的方法。大多数挖矿算法都容易受到FPGA和ASIC的影响,这两种挖矿硬件的效率远远高于现有的计算机硬件。通常,只有那些大型公司的专业工程师才能使用这种硬件。

2018-12-10 15:10:39 809

809 挖矿劫持是一种恶意行为,利用受感染的设备来秘密挖掘加密货币。为此,攻击者会利用受害者(计算机)的处理能力和带宽(在大多数情况下,这是在受害者没有意识到或同意的情况下完成的)。通常,负责此类活动的恶意挖矿软件旨在使用足够的系统资源来尽可能长时间不被注意。

2018-12-25 10:43:58 3544

3544 委内瑞拉正在转向加密货币挖矿活动,以避免经济问题。在一个被独裁统治了这么长时间的国家里,经济情况是极其复杂的。事实上,该国的货币贬值到现在1 Satoshi等于5玻利瓦尔,它的这次通货膨胀率在该地区甚至在世界上都是创纪录的。

2019-01-18 13:39:22 478

478 云挖矿是一个提供低进入、成本低、风险低、费用低的挖矿方式,有别于传统的需要采购高配置的硬件并进行专业的维护的挖矿模型。简单的说,用户是通过网络远程使用别人的矿机挖矿,可以说是一种云应用,也可以说是一种租赁托管服务。

2019-03-08 10:49:31 1692

1692 挖掘加密货币是本世纪最赚钱的方式之一。这些年,加密货币挖矿一直是新闻和全球信息的头条,因为愿意投资于加密货币挖矿的人花了大量的研究。区块链的发展给世界带来了大量的概率,用户和整个世界只需要了解这种

2019-03-28 10:24:15 1139

1139 PowerGhost是一种无文件的加密货币挖矿恶意软件(也被称为加密挟持软件),它可以隐藏在一台机器中,然后在这个网络中的每台计算机和服务器上传播。由于PowerGhost是无文件的,而且它并不保存在系统的硬盘上,因此杀毒技术检测不到这个软件。

2019-04-04 11:14:43 1201

1201 。

“该KDB研究部门表示,朝鲜可能在去年5月至7月期间试图进行比特币挖矿,但似乎没有成功。”该出版物补充说道。

该报告进一步指出,朝鲜视乎对“加密货币的特征,包括匿名性、难以追踪和变现能力。”感兴趣。

2019-05-08 11:24:57 785

785 撒哈拉沙漠是横贯北非的一大片荒凉的沙地。Soluna风力发电的加密挖矿场位于离大西洋较远的北方,在中纬度持续的西风带之下,而且海洋和平坦的沙漠结合在一起,使得风可以吹过该地区而不减缓。

加密

2019-05-13 14:33:55 790

790 赛门铁克首次观察到一个黑客组织劫持并使用另一个组织的工具。

2019-06-24 16:56:05 2486

2486 本周,国营电力公司发言人Mostafa Rajabi Mashhad 向伊朗媒体表示,加密货币挖矿将该国的电力消耗推向了不稳定水平。Rajabi同时对非法挖矿喊话称他们将被关闭,并强调伊朗政府尚未

2019-06-28 11:14:42 443

443 副能源部长Homayoun Ha‘eri警告当地加密行业,政府可能会提议限制利用这种廉价能源进行加密挖矿,而目前他们似乎正在兑现这些警告。2019年7月21日,总部位于伊朗的《金融论坛报》报道称,Ha’eri宣布经济委员会已经同意对用于加密挖矿的电力征税。

2019-07-24 11:09:41 412

412 挖矿业是加密货币世界最基础的设施。它为比特币等主流加密货币提供挖矿和记账服务,维持区块链的运转,并保证区块链的安全。它是整个加密行业的价值依托。

比特币在某种程度上就是电力的资产代币化。加密

2019-07-25 11:35:49 813

813 哈萨克斯坦的国家银行行长Daniyar Akishev周五在接受俄罗斯新闻社采访时称,“哈萨克斯坦打算禁止数字加密货币的买卖以及所有的加密货币挖矿活动”。

2019-08-28 14:18:21 542

542 云算力挖矿是指用户在平台上购买算力合约,租赁一定量的算力进行挖矿,并在合约期限内定时获取数字币的挖矿方式。目前提供云算力挖矿的主流平台有火币矿池、算力巢、KGfire、Nicehash等。

2019-11-20 11:44:44 6756

6756 在进入加密货币挖矿领域时,人们经常会在选择GPU或图形处理单元挖矿与ASIC专用集成电路挖矿之间选择时遇到困惑。对于普通人而言,选择灵活且适合自己的挖矿方式至关重要,因为加密市场的投资本质上是高度的动态行为。

2019-11-21 10:44:53 1679

1679 曾经接触过加密货币和区块链技术的任何人都对“挖矿”一词了如指掌。

2019-11-22 10:05:15 572

572 根据Microsoft Security Intelligence在1月31日发布的一条推文,黑客一直在科比的NBA桌面墙纸中隐藏包含html劫持脚本的恶意html挖矿代码。

2020-02-03 12:43:50 2266

2266 根据外媒 Techarp 的报道,拉斯维加斯矿主 Simon Byrne 正在打造一个加密挖矿平台,搭载了 78 块 RTX 3080 显卡。 据报道,该加密挖矿平台使用了 78 个 PNY

2020-12-31 14:01:23 1741

1741 12月31日消息 据报道,近日,一名客户在针对 Coinbase 加密交易所收取佣金的拟议集体诉讼中表示,尽管 Coinbase 公司明知加密货币瑞波币(XRP)是一种证券而不是一种商品,仍然选择

2020-12-31 15:41:40 2514

2514 众所周知,网络劫持共分为两大类:DNS劫持和HTTP劫持。那么它们到底是什么意思,有什么不同之处呢?

2021-02-11 16:55:00 3299

3299

全球显卡大厂英伟达在昨日称,并不会因为挖矿原因削弱旗下显卡的以太坊加密货币挖矿性能。此前有大量玩家认为是加密货币行业争夺显卡,导致现在显卡的一卡难求现象。

2021-02-20 09:20:00 2220

2220 全球显卡大厂英伟达在昨日称,并不会因为挖矿原因削弱旗下显卡的以太坊加密货币挖矿性能。此前有大量玩家认为是加密货币行业争夺显卡,导致现在显卡的一卡难求现象。

2021-02-20 11:23:46 2624

2624 据了解,英伟达将限制 GeForce RTX 3060 GPU 的哈希率,以降低其对加密货币从业者的吸引力。RTX 3060 软件驱动旨在检测以太坊加密货币挖矿算法的特定属性,并将哈希率或加密货币挖矿效率限制在 50% 左右。

2021-02-20 11:15:19 2716

2716 负电源轨不会消失

2021-03-21 04:31:12 8

8 什么是JSON劫持 单从字面上就可以理解的出来,JSON是一种轻量级的数据交换格式,而劫持就是对数据进行窃取(或者应该称为打劫、拦截比较合适。恶意攻击者通过某些特定的手段,将本应该返回给用户

2021-08-05 10:09:39 1303

1303 企业环境中加密挖矿的风险在你的企业环境中运行的加密挖矿软件有三个主要风险:成本的增加:电力消耗对加密挖矿至关重要。如果有人使用你的系统进行挖矿,他们有可能增加你系统的资源使用量,以提

2022-05-24 16:44:53 306

306

电子发烧友App

电子发烧友App

评论