●整合基于行业标准认证的 ST33K-A安全芯片的安全单元和Java® Card 平台,以及 G+D Digital Key® 小程序,为开发安全汽车进入系统提供系统芯片解决方案 ●提高用车

2022-06-23 09:51:28 2462

2462

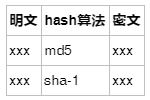

摘要运算的算法等级至少是大于等于SHA256的安全级别,足以证明SHA256的重要性。今天给大家带来SHA256的C源码版本实现,欢迎大家深入学习和讨论。

2022-09-15 02:50:00 3226

3226

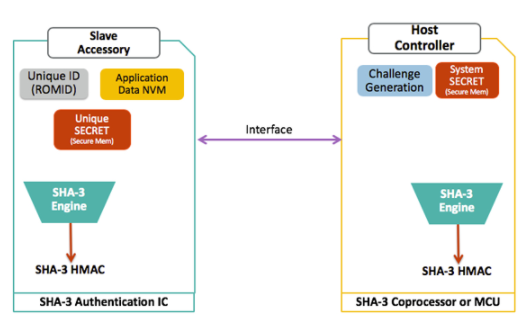

新思科技(Synopsys, Inc.,纳斯达克股票市场代码:SNPS)宣布推出业界首款安全IP解决方案,它符合美国国家标准与技术研究院(NIST)发布的安全散列算法-3(Secure Hash Algorithm-3,SHA-3)加密标准。

2015-10-30 17:22:10 1353

1353 【安全算法之SHA1】SHA1摘要运算的C语言源码实现

2022-10-31 10:42:46 2358

2358

【安全算法之SHA512】SHA512摘要运算的C语言源码实现

2022-09-16 19:20:47 2658

2658

出现两条一样的数据,而SHA256极低的碰撞概率正好能够保证这一点。每个区块的Hash之都是唯一的正好可以用来标识该区块。其次,区块链要保证每条记录的安全性,而SHA算法可以保证哪怕只有微不足道的差别

2018-03-30 22:20:15

ST32F384是专为安全移动应用设计的串行访问微控制器,它集成了用于嵌入式系统的最新一代ARM处理器。它的以20 MHz的频率运行的Cortex™-M3 32位RISC内核具有出色的性能,借助

2020-09-04 15:31:47

强烈建议TI开发Hercules™ ARM®安全微控制器的固件库!!!类似ST的STM32系列的固件库!安全不单强调 MCU的硬件安全,代码的正确性也是相当相当的重要,HALCoGen 并不好用。

2018-05-22 01:15:06

新的国际标准和法规加速了工业设备对安全系统的需求。功能安全的目标是保护人员和财产免受损害。这可以通过使用针对特定危险的安全功能来实现。安全功能由一系列子系统组成,包括传感器、逻辑和输出模块,因而需要

2019-08-01 07:17:21

工业以太网的网络安全

2021-02-01 07:35:19

工业以太网的网络安全

2021-01-21 06:00:54

工业自动化、物流以及智能电网等很多工业领域都要求机械设备和产品具有安全性,经过了功能安全认证。当开发必须符合全世界安全标准的机械设备时,灵活性和逐渐增高的安全成本是非常重要的决定因素。在这些应用中

2019-09-29 06:07:26

当你看到像UL、CSA、TUV等符号或读到“设计满足于….”这类话时,往往就会想到独立测试认证机构。你怎样能证明你的数字万用表满足CATIII或CATII呢(见CATI、CATⅡ或CATⅢ等安全标准

2017-09-18 10:08:00

数字隔离器的安全可靠性

2021-01-21 07:27:02

(支持2048位)DES/3DES算法哈希SHA1和SHA256 ·支持真随机数发生器,随机数发生码率有64kbps ·PICC接口 符合Microsoft CCID标准 ·非接触式接口符合PCSC

2019-08-03 11:33:31

当设计需要满足EN 60335的要求时,研发人员必须采用不同的思维方式。与熟悉的IT和医疗标准相比,不仅有一些设计限制不同,而且潜在的用户和终端产品更加多样化。在安全评估中,多个故障必须同时考虑EMI的影响。

2019-08-13 07:55:10

行业、石油、化工、电厂等过程工业,工业机器、电梯扶梯、智能电网、家电软件评估、汽车行业、医疗软件评估领域广泛应用。这里,我们只谈汽车功能安全。二、功能安全制定的历程功能安全标准化的运动起源于20世纪90

2019-07-22 18:10:27

/100/120/140)采用公司针对嵌入式系统知识产权保护开发的1-Wire®安全认证IC的主流技术。由于13.56MHz正在成为门禁控制和电子支付市场的国际标准,该系列安全器件内部集成了13.56MHz

2011-09-22 15:48:13

我们希望了解一些有关 NFC 安全性的知识,以及 ST25 阅读器是否支持其中一些行业标准。ST 有这方面的参考资料吗?你能推荐一个学习更多的起点,或者在这个领域寻找顾问的建议吗?

2023-01-17 06:18:06

函数功能(AES-GCM与SHA-2或SHA-3),并且效率大幅度提高。对于在网络系统中运行的众多英飞凌产品来说,采用高效、高性价比的加密技术至关重要。例如,汽车行业中的许多传感器应用以及众多工业应用中

2023-02-28 14:14:13

PKI技术的支持。随着PKI密码技术的发展,SM2算法(国际上称之为ECC算法)应用越来越广,效率较之前的算法更高,破解难度更大、更安全。本系统在嵌入式主板上实现SM2算法PKI技术,提供基于SM2算法的签名验证、数字信封和解封、数据加解密来实现身份认证,保证网络信息安全交互。

2020-03-31 07:29:13

的安全功能。加密引擎可以防止SPA/DPA/EMA攻击,并支持常见使用案例。AES加密引擎提供分组密码和身份验证加密支持,而安全哈希(hash)加密引擎支持SHA-2和SHA-3标准。并且AES加密引擎

2020-08-13 15:16:54

esp32-c3f开启安全启动和flash加密概率不启动,重新上电就好了,启动时候签名校验错误,硬件sha256 返回全0,怀疑是烧efuse影响了硬件sha,把硬件sha替换为软件sha,直接卡在

2023-02-16 06:06:38

作者:Miguel Usach Merino 摘要 新的国际标准和法规加速了工业设备对安全系统的需求。功能安全的目标是保护人员和财产免受损害。这可以通过使用针对特定危险的安全功能来实现。安全功能由

2019-07-26 06:53:53

是HUKS的功能结构图:图3 HUKS功能结构图支持算法包括:认证加密:AES-128/192/256-GCM签名验签:ED25519密钥协商:X25519消息认证:HMAC-SHA256/512数据摘要

2020-09-16 17:34:46

的HASH模块支持多种哈希算法,如SHA-1、SHA-256和SM3。HASH模块是一种重要的安全功能,它用于通过将输入数据转换为其哈希值来验证数据的完整性和一致性。哈希函数是一种将任意长度的数据映射

2023-12-19 00:36:31

防雷器美国安全标准:UL1449

2015-08-05 19:38:56

crypto-js已支持的算法有:MD5、SHA-1、SHA-256、HMAC、HMAC-MD5、HMAC-SHA1、HMAC-SHA256、PBKDF2、AES、RC4、DES等。

特点

• 安全

2023-09-08 15:10:17

微五科技CF3310开发板有一个很大特点就是安全算法的无缝嵌入,这也是吸引我很大兴趣的一个地方,今天就一起来盘点,共同增益知识及使用方式。目前官方DEMO里整合了6种算法:SM4,DES,AES

2022-07-02 15:39:17

W60X 系列,STM32 系列等。功能简介硬件加解密框架目前已经支持 AES/DES/3DES/RC4/SHA1/SHA2/MD5/CRC/RNG/BIGNUM 等加解密相关的接口。将上述加解密算法按照

2021-03-29 06:11:56

的能力验证了设备和数据是真实的。对称算法和非对称算法均用于生成数字签名。 利用SHA和ECDSA进行安全启动安全哈希算法(例如SHA-2或SHA-3)利用哈希算法,该算法采用可变大小的数据并将其压缩为

2020-09-28 19:21:56

许多安全协定中广为使用,包括TLS和SSL、PGP、SSH、S/MIME和IPsec,曾被视为是MD5的后继者。SHA1主要适用于数字签名标准(DigitalSignature Standard DSS

2018-02-04 14:23:35

安全》团体标准发布, 15家汽车儿童安全座椅企业自我声明执行。该标准的发布,规范了儿童安全座椅市场,为儿童乘车安全提供了保障。标准集团在这里通过各方面的资料整合汇总了关于儿童安全座椅检测相关标准做

2017-09-08 16:43:35

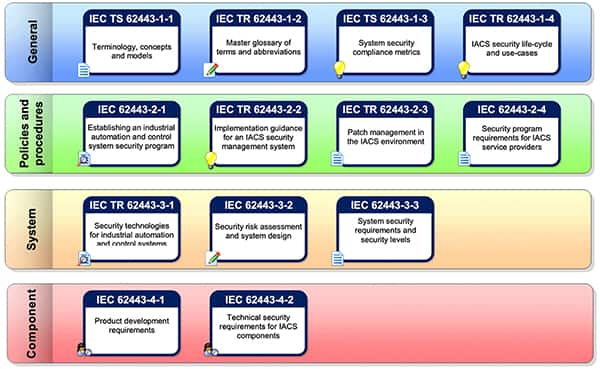

Tom.meany,ADI功能安全工程师在上一篇博客中,我承诺要讨论各种功能安全标准。关于标准,有人曾经说过:标准的好处在于“有太多可供选择的东西”。IEC 61508是所谓的A级或基本标准

2018-10-30 11:46:02

。内核包含128-bit SIMD扩展指令、硬件浮点运算单元、MMU。丰富的信息安全功能:内置真随机数发生器;支持AES-256/ RAS-2048/MD5/SHA/SHA2加密算法。集成的内存:片上内置

2020-08-12 11:10:41

问题,以便能被多种系统级标准使用。3. 测试方法——以规范形式说明如何评估安全的某一方面以确保获得一致且可比较的结果。4. 说明文件——解释分析技术和设计原则。5. 分类文件——将材料和环境分为业界商定的组别

2018-10-16 06:42:06

想要找RFID安全协议的代码,最好是基于Hash的

2022-03-31 14:01:54

。APM32F415系列支持AES、DES、TDES加密标准,新增国密SM3、SM4加密算法和SM2软件算法以适应国内对加密的需求,同时支持RNG、SHA-224、SHA-256、MD5等安全散列算法,有效保证用户

2022-08-12 15:21:01

。IEC 61508 及其工业设备衍生标准等功能安全标准规定了保护设备用户和防止设备损坏所需的安全完整性等级 (SIL)。另一项安全标准 IEC 61810-3(以前称为 EN 50205)明确适用于

2022-07-12 16:33:47

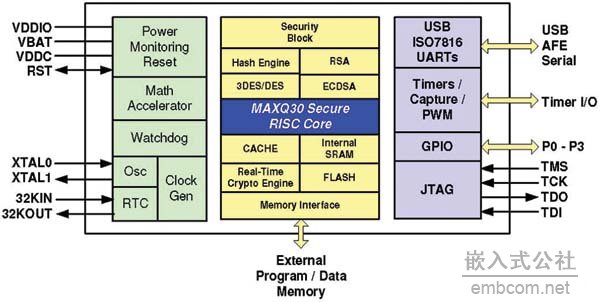

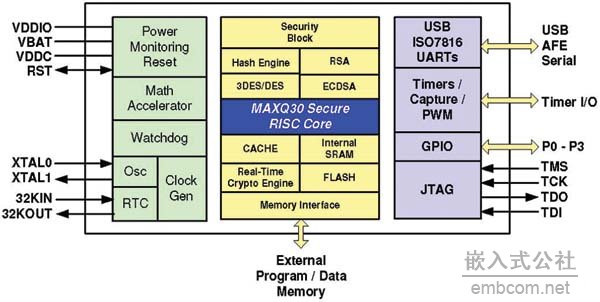

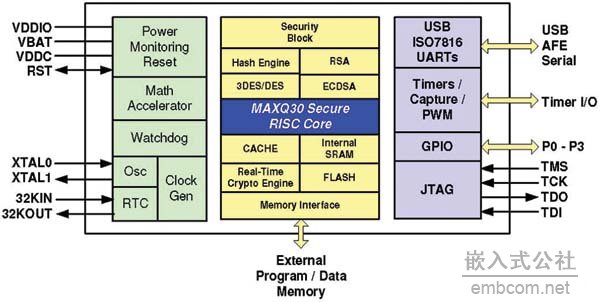

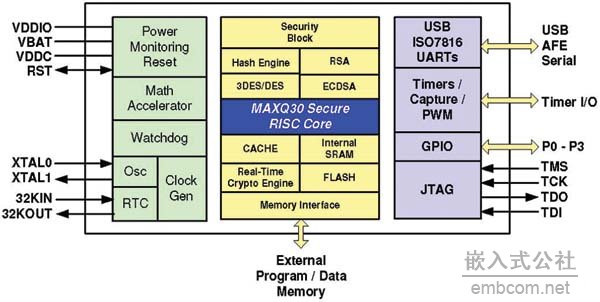

通过FIPS认证的硬件加密引擎,支持工业标准算法。安全MCU集成了先进的加密和物理保护机制,以最高安全等级应对旁道攻击、物力篡改和逆向工程,同时安全MCU具备多种通信接口,可满足物联网设备通用主控

2018-09-07 10:36:55

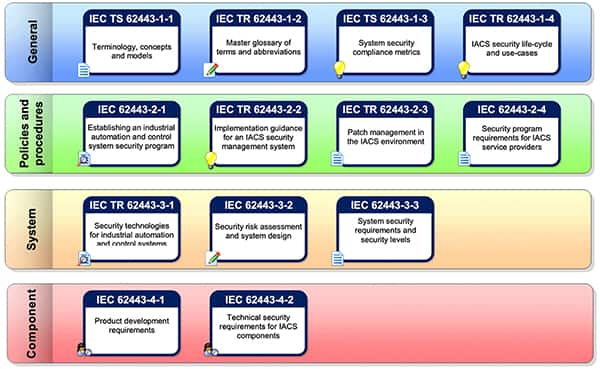

如果你足够了解它,标准是你产品设计的“正能量”!如何有效使用IEC(国际电工委员会)安全标准,以便从数百项可用标准中找出与问题相关的标准,探索设计的限制条件?IEC的标准和支持文件常常被设计人员视为

2018-10-19 09:45:24

正常情况下,需要在安全环境下开发安全相关功能。但是一旦开启安全功能就烧写掉efuse中的secure bit,以后芯片就只能启动安全固件。客户处于功能开发阶段,如果把很多芯片烧写成安全,会造成一定

2021-12-29 06:56:12

理解工业控制系统的网络安全工业4.0正在改变工业控制系统的网络安全扩展工业控制系统的网络安全终端

2021-01-27 07:09:12

的主题。文件按照其主要功能和在文件层级中的大致地位而分为若干类别,具体包括:1. 系统和零部件标准——代表探索的起点。2. 协调文件——处理特定类型的安全问题,以便能被多种系统级标准使用。3. 测试

2014-08-25 15:39:34

(IIoT) 技术兴起之前就已经存在了。许多国家和国际安全标准适用于不同类型的工业机械、安全设备和生产流程。其中包括:ANSI/RIA 15.06(机器人与机器人系统安全)ISO 13856-1:2013

2018-06-19 09:33:27

火力发电的基本原理是什么?如何预测出工业蒸汽量?

2021-10-26 07:04:44

工业4.0愿望和网络安全含义实现网络安全工业4.0的三个步骤通过硬件安全性实现互联工厂

2021-02-19 06:50:19

概述:带EEPROM的SHA-1协处理器DS2460是ISO/IEC 10118-3安全散列算法(SHA-1)的硬件实施方案,无需开发执行复杂SHA计算的软件,即可鉴别SHA器件以及验证数字签名服务数据的有效性。

2021-04-20 07:18:42

工业控制系统潜在的风险是什么?怎么实现工业控制系统安全防护的设计?

2021-05-25 06:12:22

安全气囊技术有哪些应用?怎样去开发安全气囊系统?汽车安全气囊的发展趋势如何?

2021-05-12 06:46:32

功能(包括加密密钥对、数字证书和其他与安全相关的硬件与固件),为智能家居设备提供保护,提高了智能家居安全门槛。EdgeLock SE051H经过优化,可支持满足上述要求,包括Matter所需的算法和加

2023-03-02 14:36:01

本帖最后由 kuailesuixing 于 2018-6-4 11:37 编辑

• 新 STSAFE 芯片整合最新的数字安全功能,保护物联网中”物”的安全• 一站式 Applet 程序开发方案

2018-06-04 11:18:59

问题,以便能被多种系统级标准使用。 3. 测试方法——以规范形式说明如何评估安全的某一方面以确保获得一致且可比较的结果。 4. 说明文件——解释分析技术和设计原则。 5. 分类文件——将材料和环境分为业界

2018-10-25 10:21:12

汽车电子电气系统的功能安全随着智能驾驶、新能源等新兴技术的发展而愈发受到重视。在国际功能安全标准ISO 26262的落地过程中遇到了很多的棘手问题:如何正确而有效地实施HARA以得到合适的安全目标

2020-12-29 07:17:40

驱动器、安全I/O 和PLC 以及自动控制器等。引言工业自动化、物流以及智能电网等很多工业领域都要求机械设备和产品具有安全性,经过了功能安全认证。当开发必须符合全世界安全标准的机械设备时,灵活性和逐渐

2013-11-20 16:57:29

介绍 R128 下安全方案的功能。安全完整的方案基于标准方案扩展,覆盖硬件安全、硬件加解密引擎、安全启动、安全系统、安全存储等方面。

配置文件相关本文涉及到一些配置文件,在此进行说明。

env

2023-12-28 15:59:52

减少驾驶员的分心,来提高汽车行驶安全性。本书主要包括:1、智能汽车的最新进展——这些车辆考虑并适应驾驶员2、驾驶员——车辆界面考虑了驾驶员的驾驶任务和认知工作3、车载数据库开发和分享的最好应用4、用于鲁

2013-09-04 09:13:26

等),HDL是否被认为是软件并不重要,因为开发者仍然最终完成所有必需的任务。一个相关的有趣的标准是IEC 62566,2与核工业安全功能涉及使用HDL开发。要求2 - 固有可靠IEC 61508以

2018-10-22 16:46:43

德州仪器 (TI) 宣布推出业界首款基于 ARM(R) Cortex(TM)-R4F 处理器的浮点、锁步双内核车载微处理器 (MCU) -- TMS570F。该款微处理器可帮助设计人员开发出极富

2019-06-26 08:00:20

在邮件服务端和邮件客户端,重复邮件浪费了大量资源。该文提出一种基于SHA-1的邮件去重算法,将邮件按大小分开处理,根据Hash值快速去除正文相同或相似的重复邮件。实验结果

2009-04-22 09:03:35 21

21 本文介绍了HASH 函数的原理,并重点讨论了其中的SHA-1 算法及其在软件自保护中的应用和实现技术。关键词:HASH 函数软件保护 信息安全Abstract: This paper introduces the basic theory of

2009-08-07 09:28:13 17

17 基于Hash和二叉树的路由表查找算法

:提出了一种基于Hash和二又树的路由表查找算法,这一算法可以满足()C-768的转发要求,支持超过10万条前缀的大规模路由表,并且

2010-02-22 17:06:15 35

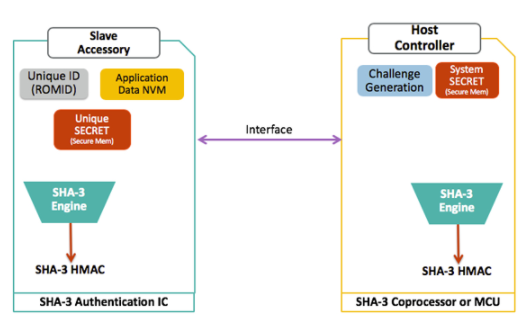

35 MAX66250安全认证器结合了符合FIPS 202标准的安全散列算法(SHA-3)质询和响应认证与安全EEPROM。该器件提供了一套核心加密工具,这些加密工具由多种集成块衍生而来,包括一个

2023-07-14 11:46:58

应用笔记 157 SHA iButton API 概述

Dallas SHA iButton® (DS1963S) 是一个智能令牌具有很高的安全性并支持多种服务本文简要介绍了使用SHA iButton 实现数字认证和交易的

2010-04-12 08:39:52 4

4 应用笔记 157 SHA iButton API 概述

Dallas SHA iButton® (DS1963S) 是一个智能令牌具有很高的安全性并支持多种服务本文简要介绍了使用SHA iButton 实现数字认证和交易的

2010-04-12 08:39:54 16

16 安全带穿戴识别系统通过布置现场摄像头和应用AI智能分析识别算法,系统实时监测攀高高空作业人员是否正确佩戴安全带。系统通过图像识别和行为分析功能,可以准确识别作业人员的安全带穿戴情况。一旦

2023-12-11 14:38:22

摘要:本文介绍了SHA-1器件可能受到的攻击,以及如何利用SHA-1器件本身特点或推荐的方案来防止可能遭受的攻击,说明了1-Wire®及iButton® SHA-1器件的安全性。对于各种类型的服

2009-05-08 12:00:19 1041

1041 摘要:2005年,几名中国学者对安全散列算法(SHA-1)的强大安全性做出了攻击。本白皮书将讨论这种攻击方式,其结果表明:尽管比起最初的想法, SHA-1算法在抗碰撞上略有不足,但Maxim

2009-05-09 08:46:24 1010

1010 安全器件SHA-1和安全单片机

引言

信息安全无论对国家还是对个人都是非常重要的。信息安全意味着要防止非法复制重要数据信息和程序代码;避免数据或代

2010-03-03 16:52:55 791

791

安全器件SHA-1和安全单片机

引言

信息安全无论对国家还是对个人都是非常重要的。信息安全意味着要防止非法复制重要数据信息和程序代码;避免数据或代码

2010-03-06 09:23:27 1056

1056

64字节RAM DSSHA1协处理器是一个可合成的寄存器传输级(RTL)的FIPS 180-3的安全散列算法(SHA - 1)的实施,消除了需要开发软件来执行复杂SHA - 1计算需要进行身份验证SHA - 1器件

2011-06-02 11:39:37 1344

1344

ADI最近推出首个针对数字隔离器的封装技术,可实现全球工业标准中最低8 mm 的爬电距离要求,确保高压医疗和工业应用中的安全运行

2011-10-26 15:23:03 651

651 意法半导体(ST)宣佈其安全微控制器产品部和先进系统技术事业群的叁位密码专家在国际竞赛中取得胜利,成功为数位安全领域开发新全球产业标準:安全杂凑演算法(Secure Hash Algor

2012-11-08 11:57:35 848

848 GD32-Colibri-F207实验板HASH_SHA1_MD5,很好的GD32资料,快来学习吧。

2016-04-21 10:49:49 5

5 SHA-1(Secure Hash Algorithm)是一种非常流行的安全散列算法,为了满足各种应用对SHA-1算法计算速度的需要,该文围绕Hash 函数,基于本课题组的密文取情平台,对SHA

2017-10-30 16:25:54 4

4 2007年,美国开始征集杂凑函数新一代标准SHA-3算法,这也引发了一轮杂凑算法的研究热潮。最终SHA-3获胜算法为Keccak。其中FSH1是SHA-3第一轮的一个候选算法,它和基于格的算法SWIFFTX -样,特点是具有可证明安全性。在实际运用中,FSB压缩函数的输出是一组预

2018-01-16 16:18:54 0

0 SHA-1安全认证一直作为防伪及防止非法窃取知识产权的有效武器。随着计算机技术的进步,用户亟待获取更高级别的安全方案。 基于这一需求,Maxim Integrated推出了一组新的SHA-256安全

2018-03-16 08:39:00 5032

5032

摘要算法 • 对称加密算法 • 非对称加密算法 • 数字签名 • 数字证书 数字摘要 实现 • 将任意长度的明文通过单向hash函数摘要成固定长度的串。 Hash(明文)--固定长度的摘要 特点

2018-05-30 01:59:00 1577

1577

区块Hash值时(即挖矿的过程),都使用了Hash算法,特别是SHA256算法。比特币系统本身也就是加密算法的衍生物。

2018-06-08 14:01:43 4727

4727 一个安全的加密数字 资产 钱包 开发( +V信ruiec2723 ) ,在安全技术上需要进行全方面的考核和设计,避免私钥 /助记词被盗窃或丢失。 目前有以下几个安全风险: ( 1)运行环境的安全风险

2018-06-20 10:31:45 3377

3377 hash是什么,有点类似「洗牌」把牌洗乱的概念,只是洗的不是牌,而是一笔数据,这个「洗」的过程是经过严谨定义的,且产生的结果会是固定长度的。常见的hash算法有MD5、RIPEMD-160、SHA

2019-01-03 14:15:58 11326

11326 这里可能会出现各种各样的误解。在国家标准化技术公司(NIST)宣布将进行哈希值工作竞赛,以制定新的哈希值标准SHA-3之前,以太网络似乎已经启动了这一方法。后来,Keccak被选为真正的赢家。目前

2019-01-18 11:06:28 3594

3594 哈希算法被广泛应用于网络安全、数字证书甚至区块链等领域。由于哈希算法在数字安全和密码学中扮演着如此重要的角色,对于称为SHA-512的哈希算法来说,这是一个易于理解的演练,包括一些基本和简单

2019-01-24 11:22:29 22917

22917 比特币采用的SHA-256算法则属于SHA-2系列,在中本聪发明比特币时(2008)被公认为最安全最先进的算法之一。除了生成地址中有一个环节使用了REPID-160算法,比特币系统中但凡有需要做Hash运算的地方都是用SHA25。

2019-06-15 10:23:11 6320

6320

敏感数据。经过多年的发展,各种更好的算法已经开发出来,比如SHA 1、2,甚至SHA-3,它们改进了加密实践,对黑客攻击做出了更好的响应。

2019-06-25 11:04:59 4631

4631 ST4SIM解决方案包括汽车级和工业级嵌入式SIM(eSIM)卡SoC芯片以及标准机器间通信SIM卡芯片,卡开通服务由经过市场检验的指定合作伙伴提供,符合GSMA标准。

2020-03-18 17:22:50 2620

2620 由于hash的原理是将输入空间的值映射成hash空间内,而hash值的空间远小于输入的空间。根据抽屉原理,一定会存在不同的输入被映射成相同输出的情况。那么作为一个好的hash算法,就需要这种冲突的概率尽可能小。

2020-06-03 17:34:56 2931

2931

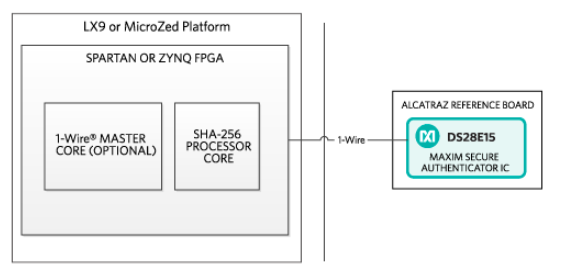

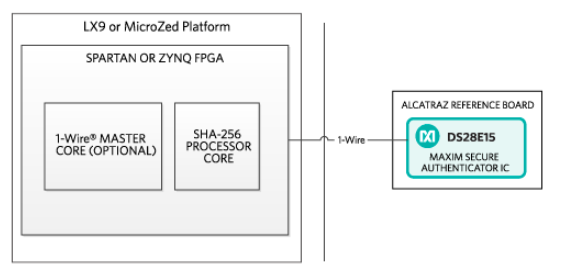

实施 SHA-256 质询-响应。用于购买的电路板、硬件和固件设计文件为快速原型设计和开发提供了完整的系统信息。 智能工厂、工业和医疗应用利用现代 FPGA 的灵活性和高性能。随着这些系统的连接

2021-06-20 17:57:16 5392

5392

SHA-3 和 PUF 技术可以形成强大的组合——Maxim 最新的安全认证器 DS28E50中提供了这一技术。除了 PUF 保护和符合 FIPS202、基于 SHA3-256 的质询/响应双向身份验证之外,DS28E50 还具有:

2022-05-25 15:14:18 1038

1038

【安全算法之SHA384】SHA384摘要运算的C语言源码实现

2022-09-16 08:46:32 2035

2035 本应用笔记介绍了安全哈希算法(SHA)的基础知识,并讨论了该算法的变体。然后简要介绍了如何使用算法进行身份验证,包括哈希消息身份验证代码 (HMAC) 的概念。最后,本文介绍了一些Maxim安全认证器,这些认证器可用于非常轻松地为安全应用部署SHA算法。

2022-12-21 15:37:15 1760

1760

单向散列算法,又称hash哈希函数,Hash函数(也称杂凑算法)就是把任意长的输入消息串变化成固定长的输出串的一种函数,该过程是不可逆的。Hash函数可用于数字签名、消息的完整性检测、消息起源的认证检测等。较为常用的方法包括MD算法和SHA算法。

2023-01-20 11:11:00 575

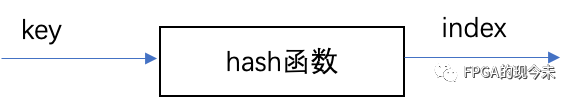

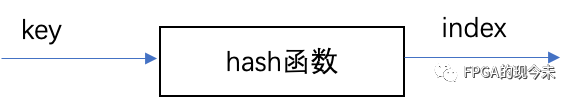

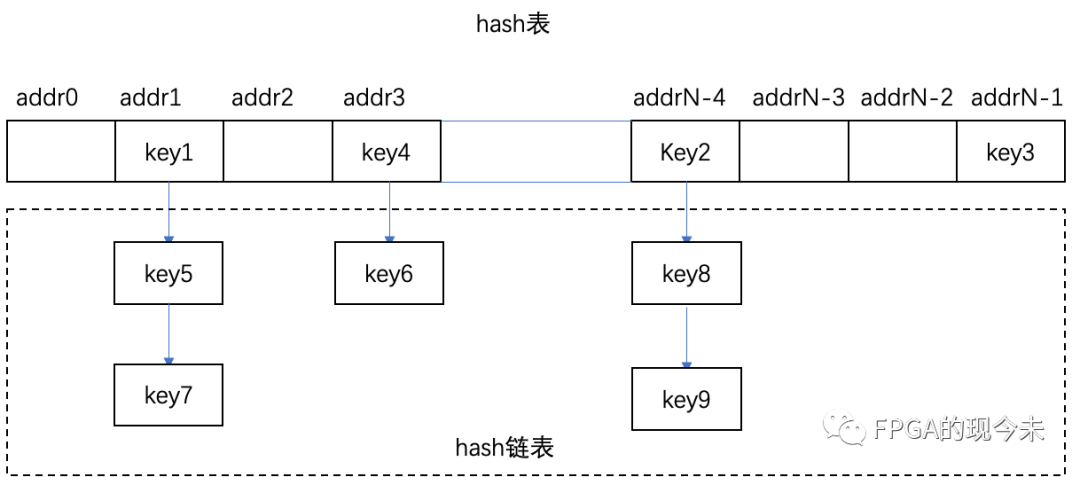

575 在FPGA的设计中,尤其是在通信领域,经常会遇到hash算法的实现。hash算法在FPGA的设计中,它主要包括2个部分,第一个就是如何选择一个好的hash函数,减少碰撞;第二个就是如何管理hash表。本文不讨论hash算法本身,仅说明hash表的管理。

2023-09-07 17:01:32 471

471

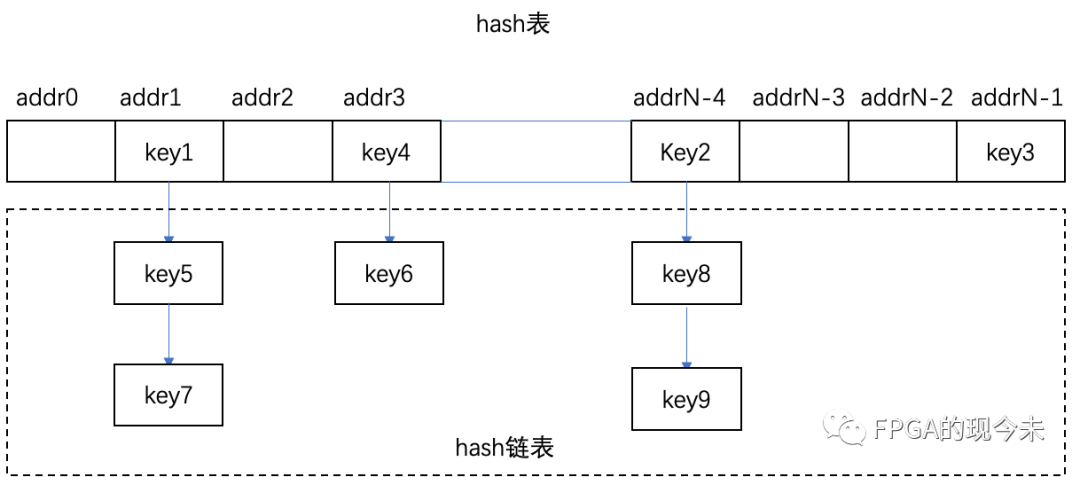

在前面的文章中:hash算法在FPGA中的实现(一)——hash表的组建,记录了关于hash表的构建,这里记录另外一个话题,就是hash链表。我们知道,只要有hash的地方,就一定有冲突,关键就看

2023-09-07 17:02:27 364

364

成为黑客的主要攻击目标。因此,工业设备设计者必须按照行业标准实施其安全解决方案。工业设备也必须通过最新技术不断地升级安全解决方案,以保护其设备的数据资产,又不会削弱安全性,增加开发成本。 本文将讨论工业安全标准和方法,如 IEC 62443 和 SESIP。然后,探讨 IIoT 设计者

2024-02-13 17:09:00 622

622

电子发烧友App

电子发烧友App

评论