近日,ACL 2020程序委员会主席遭匿名用户网络攻击,称其h-index只有7,不配做主席。包括Chris Manning等众专家对该匿名用户进行了强烈谴责。

学术圈又出糟心新闻!

近日,有网友匿名在网上攻击ACL 2020程序委员会主席Natalie Schluter,称其h-index只有7,不配做主席。包括Chris Manning, Noah Smith, Rada Mihalcea等NLP领域专家对此匿名攻击行为表示愤怒和谴责。

Natalie Schluter本人在社交网络强势回应“用匿名账号羞辱我的工作有意思吗? ACL我去过很多次,如果你担心别人的h指数?那么尝试引用它们吧。我哪儿也不去,期待到时共同主持ACL2020”。

h-index是什么

匿名者攻击的焦点在h-index ,h-index又称为h指数或h因子(h-factor),是一种评价学术成就的新方法。h代表“高引用次数”(high citations),一名科研人员的h指数是指他至多有h篇论文分别被引用了至少h次。

h指数能够比较准确地反映一个人的学术成就。一个人的h指数越高,则表明他的论文影响力越大。例如,例如,h指数发明人赫希本人的h指数是49,这表示他已发表的论文中,每篇被引用了至少49次的论文总共有49篇。

但是h指数也有漏洞可钻。

它存在一定的局限性,比如:对于年轻科学家来说,由于发表论文数量比较少,计算其h指数意义不大,所以不太适合用于评价年轻科学家。它也不适合评价历史上科学大师的成就,比如,根据SCI的数据,物理学家费曼的h指数仅为21。

对于那些频繁自引的科研人员的论文会存在被引次数高的假象,而导致h指数的变高。因此单纯拿h指数来攻击Natalie Schluter,确实有些片面。

众专家力挺Natalie、谴责匿名者

以Chris Manning为代表的NLP领域专家对此匿名攻击行为表示愤怒和谴责。

斯坦福 AI 实验室(SAIL)负责人Christopher Manning 表示“PC主席所需的关键素质是领导力、智慧、开放性和公平性......我相信@ natschluter会为他们所有人提供帮助”

@Desmond Elliott:令人遗憾的是(匿名)人们认为可以通过h指数来衡量科学家的重要成就。

@Noah Smith:感谢您担任PC主席!社区完全有理由相信你会很棒。致匿名者:如果你真的想成为一名PC主席,我相信有一个三流会议将会感谢你对排行榜的深刻思考……h指数?开什么玩笑。

ACL及Natalie Schluter其人

ACL与EMNLP、NAACL(北美分会)、COLING并称为NLP领域的四大顶会。由Association of Computational Linguistics主办,2009年ACL曾与IJCNLP合办;2020年的ACL在北美举行,将与NAACL联合举办。

Natalie Schluter是哥本哈根IT大学的副教授,数据科学学士学位课程主任。研究重点是NLP算法:理论和语言能力和资源复杂性,尤其是语义处理。

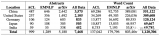

下图是Natalie Schluter在NAACL 2019的独作论文,感兴趣的可以去了解一下:

https://www.aclweb.org/anthology/N19-1022

-

网络攻击

+关注

关注

0文章

325浏览量

23280 -

nlp

+关注

关注

1文章

463浏览量

21819 -

数据科学

+关注

关注

0文章

163浏览量

9981

原文标题:论文h-index过低,ACL2020主席遭匿名攻击

文章出处:【微信号:AI_era,微信公众号:新智元】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

苹果Mac设备易成为企业环境黑客攻击目标

DDoS攻击的多种方式

NLP领域的语言偏置问题分析

攻击者访问了“Gideon”用户

报名开启!第二届开放原子开源基金会OpenHarmony技术峰会来啦~

STM32微控制器的安全基础知识

M2351常见的故障注入攻击方式及原理

用于缓解高速缓存推测漏洞的固件接口

人工智能nlp是什么方向

安全风险分析-Arm A配置文件的Arm固件框架

为什么互联网网络攻击总是在瞄准金融行业

学术圈又出糟心新闻!NLP领域众专家谴责匿名攻击者

学术圈又出糟心新闻!NLP领域众专家谴责匿名攻击者

评论