电影《速度与激情8》上出现的黑客远程操控汽车形成丧尸潮一般的情形,现实中会出现吗?12月18日,全球著名白帽黑客、顶级安全专家Charlie Miller与Chris Valasek 在一场主题演讲中标记,随着自动驾驶技术的普及,好莱坞大片中的情节分分钟都会成为现实。

“攻击者一般需要四步来攻击一辆自动驾驶汽车。” 在日前由腾讯汽车主办的2018全球汽车AI大会上,Charlie Miller与Chris Valasek就“如何保障自动驾驶汽车安全”这一话题发表了看法,他指出“随着自动车的自动驾驶程度越来越高,未来车控制的每一个部分都可以被黑,都可以被攻击。”

自动驾驶汽车已经成为全世界车企和人工智能领域重点开发的技术。2014年,国际汽车工程师学会发布了从L0至L5的自动驾驶六级分类体系,该体系已被美国国家公路交通安全管理局采用,并成为自动驾驶研究中的主流分类标准。目前,多家国内外车企均按该标准规划了自动驾驶产品上市时间表。

但随着部分自动驾驶产品展开测试,安全问题也开始有所显现。除了由今年3月Uber自动驾驶汽车在美国撞死行人而引发的对自动驾驶的交通安全质疑外,对自动驾驶汽车所存在的受到黑客攻击的担忧也一直贯穿着该技术的发展。

北京航空航天大学教授田大新认为,汽车技术变革带来的互联网和智能技术在车辆上的应用,使得车辆的信息安全隐患越来越受关注,其主要包括三大风险源:“一是移动通信网络环境;二是车辆内部的车载网络环境,这些总线网络架构脆弱、带宽较小,在车联网的冲击下使得车辆的信息流结构异常脆弱;三是汽车愈发成为一个高度复杂的移动系统,由于承载更多功能,在黑客面前,它也暴露了更多的系统攻击入口。”

过去,黑客经常通过蓝牙、CD播放器对车辆发起攻击,并控制整个车的刹车系统。这种攻击方式需要离车辆的距离不超过30米,以实现蓝牙连接。“而随着蜂窝通信网络技术的发展,现在黑客可以在国家任何一个位置,对车发起攻击。”Chris Valasek表示。

“未来,车控制的每一个部分都可以被黑,都可以被攻击。”Charlie Miller说。随着自动驾驶程度越来越高,除了最早实现自动化的刹车系统之外,汽车的组件部分将都可以通过以太网相互连接,而这也给攻击者提供了更多的入口。

Chris Valasek列举了 2016年腾讯科恩实验室针对特斯拉的Model S的远程多步攻击,“主要是通过特斯拉车内安装的网络浏览器,也就是让用户去访问一个可疑的网站。拿到他们的Wi-Fi AP地址,然后就可以进入到这个车主单元,进入网关,就可以控制Model S的方向盘和刹车。”他强调,无论是特斯拉,还是吉普,在被黑的时候都没有发现这些安全漏洞。

“对于目前的自动驾驶而言,无需通过以前的那些方式 ,因为他们有自己的电信通讯的渠道,所以真正安全的‘码’是不存在的。” Chris Valasek称。

“我们以前是黑客,现在我们是捍卫者。”2015年夏天,白帽黑客Charlie Miller和Chris Valasek成功黑入汽车,通过车载娱乐系统远程控制了一辆吉普切诺基,致使克莱斯勒公司不得不紧急升级系统并召回旗下140万辆存在隐患的车辆。

“白帽黑客”是指是那些用自己的黑客技术来维护网络关系公平正义的黑客,通过测试网络和系统的性能来判定它们能够承受入侵的强弱程度。通常,白帽黑客攻击他们自己的系统,或被聘请来攻击客户的系统以便进行安全审查。Charlie Miller和Chris Valasek攻击吉普切诺基的目的,就在于指出当时很多汽车因制造商缺乏应对网络攻击的能力、安全测试不透明等原因,致使在售汽车存在较大安全隐患。

过去几年,Charlie Miller和Chris Valasek的主要工作是为自动驾驶汽车提供安全技术,例如为通用旗下名为Cruise Automation的公司提供自动驾驶车安全架构。“L5级自动驾驶是在任何路况之下,要求车辆都能实现自动驾驶,可以处理任何突发现象。可以说要达L5级还有很长的路要走,目前市面上最高的还是停留在L4。”

Charlie Miller称在具体研究完两三款不同的自动驾驶汽车后发现,大家都采用了共同的架构,即通过激光雷达系统、摄像头等硬件来感知周围环境,并将信息通过以太网传递给计算单元,最终计算单元进行处理之后通过控制单元实现汽车的转向、加减速等行驶操作。“比较困难的部分是你要保证安全,它需要很多技术。相对来说我们要确保数据中心和数据沟通之间、通信之间的安全,这个部分是安全的重中之重。”Charlie Miller表示。

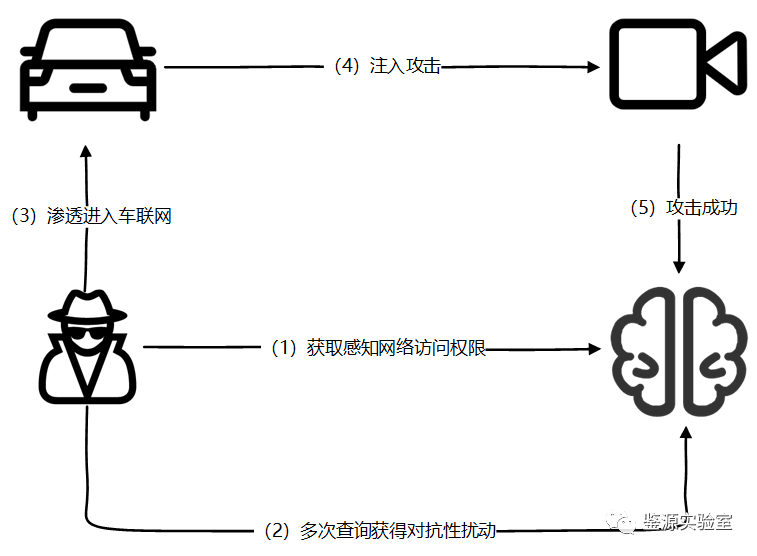

“保护自动驾驶汽车最好的方式,就是研究人们的攻击方式。”Chris Valasek表示,“攻击者一般需要四步来攻击一辆车,我们就可以在这四个步骤中的任何一个步骤去拦截他们。”首先,是利用蜂窝通讯进行远程攻击;第二点是通过无线、Wi-Fi、热点、蓝牙等渠道进行短途攻击;第三点是直接对车辆进行物理层面的干预;第四点是通过改变外界环境来影响汽车的判断,例如修改道路标识等等。

针对这些攻击,Charlie Miller和Chris Valasek也举例简单介绍了防护方式。“我们应该把原来在普通轿车中所需要的东西,但是在自动驾驶车中不需要的东西都去除掉。”例如,去掉未来汽车出行中,用户将更少使用的蓝牙功能。除此之外,他们表示,自动驾驶汽车行驶过程中面向交通标识,也应结合地图和摄像头实时识别,来提高驾驶安全。

“我们知道会有一些可以被入侵的编码,不可能存在百分之百的安全,我们只能说尽可能想到它的风险,在实际执行过程当中可能会出现什么样的情况,然后我们实现一种可信赖的执行。” Chris Valasek表示。

目前,全球车企都在自动驾驶上加码,其中信息安全问题也是技术攻克的难点,包括在车联网上比较超前的通用汽车在内,车企在推广新技术时都强调在用户信息安全和防黑客攻击上有多重保护。但随着越来越多智能软硬件在车辆上的出现,如何堵住安全漏洞被攻击的几率,已经成为整个自动驾驶技术产业化的敏感环节。

-

自动驾驶

+关注

关注

773文章

13028浏览量

163202 -

自动驾驶汽车

+关注

关注

4文章

374浏览量

40701

原文标题:全球著名白帽黑客:攻击一辆自动驾驶车只需四步

文章出处:【微信号:IV_Technology,微信公众号:智车科技】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

未来已来,多传感器融合感知是自动驾驶破局的关键

自制一辆遥控悍马

DDoS攻击的多种方式

CSRF攻击的基本原理 如何防御CSRF攻击

LabVIEW开发自动驾驶的双目测距系统

一辆新能源汽车需要哪些芯片?

攻击者访问了“Gideon”用户

一文了解新能源汽车中包含多少种芯片

M2351常见的故障注入攻击方式及原理

GPU发起的Rowhammer攻击常见问题

网络攻击者将物联网设备作为攻击目标的原因

如何应对自动驾驶的对抗性攻击?

自动驾驶技术概述

攻击者一般需要四步来攻击一辆自动驾驶汽车

攻击者一般需要四步来攻击一辆自动驾驶汽车

评论