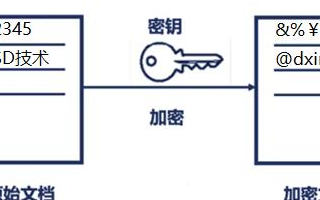

SSD作为一种数据存储设备,其数据存储的安全性至关重要,为保障数据不被窃取或篡改,往往会对数据进行加密处理,本文将对数据加密技术展开讨论。

2022-11-25 11:31:00 3590

3590

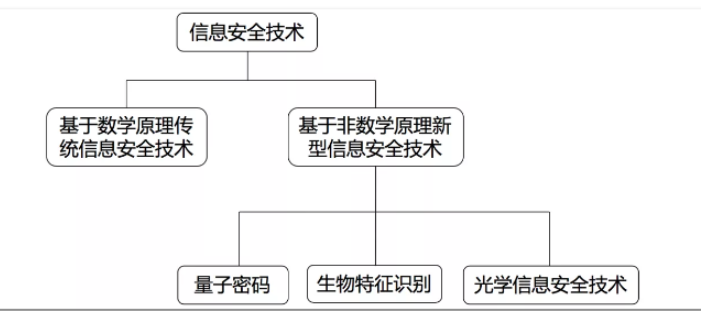

你可能认为量子计算机还属于科幻范畴,但近几十年它就有可能变成现实,而其超强的计算机能力也会对现有的加密技术构成威胁。那有没有加密方法能抵御量子计算机攻击呢?连线的这篇文章就对此做了科普,并指出这不仅是技术问题,更需要安全与效率的平衡。

2015-10-05 11:22:00 782

782 瑞典林雪坪大学(Linkoping University)和斯德哥尔摩大学(Stockholm University)的研究人员发现,目前已经成为许多量子加密系统基础的“能量-时间缠结”方法并非牢不可破,这种方法本身存在着易于攻击的“漏洞”,而使量子加密技术也可能被破解。

2015-12-28 08:31:47 3579

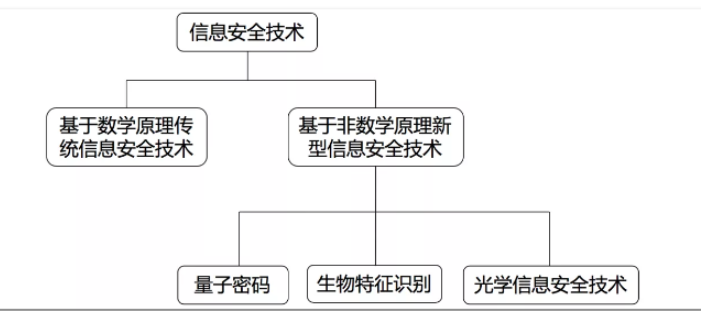

3579 光学信息加密技术通常借助密钥的作用,对图像进行光学变换或处理,在空域或时域完成信息的嵌入。

2020-11-14 12:07:54 5227

5227

公司的ASIC具有不同的ID、运算法则和加密技术,从而起到对电子产品的防复制保护作用。 1.硬件的唯一性,因为从wafer开始就为每家客户定制唯一ID序列号来区别。 2.硬件与软件结合,原厂根据客户系统运行

2011-04-21 09:31:24

首先让我带大家来了解一下加密这个词语是从什么时候开始。据记载,公元400年,古希腊人发明了置换密码。1881年世界上的第一个电话保密专利出现,在第二次世界大战期间,德国军方启用“恩尼格玛”密码机

2012-10-24 16:42:37

加密技术通常分为两大类:"对称式"和"非对称式":对称性加密算法:对称式加密就是加密和解密使用同一个密钥。信息接收双方都需事先知道密匙和加解密算法且其密匙

2021-07-19 07:04:38

通过USBN9603/P89C51平台实现USB接口硬件加密利用USB接口技术,结合PC机的结构特点,为基于PC平台的数据加密系统提出了一种使用USB连接的解决方案。并指出了该方案现存的一些缺陷

2009-09-19 09:26:47

通过labview的最小二乘法LS跟列文伯格-马夸尔特算法L-M设计程序在CRDS中求衰荡时间

2018-04-01 12:04:45

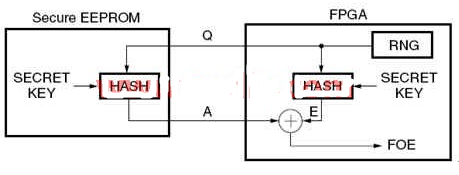

传统的加密工作是通过在主机上运行加密软件实现的。这种方法除占用主机资源外,运算速度较慢,安全性也较差。而硬件加密是通过专用加密芯片、FPGA芯片或独立的处理芯片等实现密码运算。相对于软件加密,硬件加密具有加密速度快、占用计算机资源少、安全性高等优点。

2019-08-05 08:03:25

Labview开发技术丛书--深入浅出软件加密技术

2016-09-02 18:08:25

函数功能(AES-GCM与SHA-2或SHA-3),并且效率大幅度提高。对于在网络系统中运行的众多英飞凌产品来说,采用高效、高性价比的加密技术至关重要。例如,汽车行业中的许多传感器应用以及众多工业应用中

2023-02-28 14:14:13

SRAM工艺FPGA的加密技术

2012-08-13 17:08:03

没有加解密技术是万万不能的• 通讯安全• 平台安全• *例外:STM32 RDP保护知识产权• 加解密技术不是万能的• 只是工具• 无法代替其它STM32安全技术

2023-09-08 08:18:00

在一起。本文提出和实现了一种基于AES-CCM加密算法和ARM+VxWorks嵌入式系统的WiMAX无线接入设备加密技术解决方案,并给出了算法模块在设备中的应用方法。

2020-03-09 07:17:01

`点击学习>>《龙哥手把手教你学LabVIEW视觉设计》视频教程目录 引言—献给刚步入加密领域的工程师1获取系统的硬件信息2-3生成系统ID和激活码4-6后记7[hide] [/hide]`

2012-02-21 14:36:33

` 本帖最后由 sapodillas 于 2015-5-8 13:49 编辑

项目名称或开发想法:将加密技术(轻量级椭圆曲线加密算法[Cyclone IV EP4CE6C228N])应用在

2015-05-08 13:32:31

个人的智慧和耐心,但操作起来相对比较方便。备注:目前,单片机解密技术还有很多,这里是双高科技与你分享一部分,更多具体的解密技巧与经验还需要广大设计者在实践中积累。欢迎更多电子爱好者与我们共同学习和分享!【 何杰的与你互勉】 扣扣:1994226相关阅读: (1) 系统设计者应该始终牢记的基本原则【单片机】

2011-12-16 11:19:22

英语单词.云服务端加密服务是云上的加密解决方案。服务底层使用经国家密码管理局检测认证的硬件密码机,通过虚拟化技术,帮助用户满足数据安全方面的监管合规要求,保护云上业务数据的隐私性要求。借助加密服务,用户

2018-11-06 14:54:09

在踏上财富大道之前,这些亿万富豪都是寂寂无名的小卒,为别人的事业而奋斗。彼时的乔布斯没有苹果,他在惠普打零工;“脱口秀女王”奥普拉在成名之前在杂货铺工作……扎克伯格是唯一的“幸运儿”,他的第一份

2013-04-19 15:22:50

技术含量的失窃事件,反而让大众认识到为数据加密的重要性。目前已经有多家厂商致力于存储加密标准,希望让存储安全工具更容易和多种存储架构一同工作。有关加密技术的实现可根据不同厂商与产品分成三类:基于主机

2019-07-05 06:21:54

虚拟化技术作为建设绿色数据中心的一项重要技术,一直在不断发展完善,其应用领域包括操作系统、服务器、存储以及网络。网络的虚拟化技术主要依托于以太网交换机实现,自2009年以来,以太网交换机的主流厂商都推出了自己的虚拟化解决方案,下面就将这几种主要的虚拟化技术列比说明下。

2019-08-14 06:52:16

和演讲人”和“中国矿工”的破坏对于两种不同的链来说是两种不同的攻击,这一点值得观察。正如此,如果某人想比较不同加密货币的最小中本聪系数,生态系统多样化可能可以在某种程度上在量化的角度提高去中心化。结论

2018-11-20 16:02:05

,也就无法执行以后的解密操作。 当然,要想从根本上防止单片机被解密,那是不可能的,加密技术不断发展,解密技术也不断发展,现在不管哪个单片机,只要有人肯出钱去做,基本都可以做出来,只不过代价高低和周期长短的问题,编程者还可以从法律的途径对自己的开发作出保护(比如专利)。

2018-06-28 06:06:13

有谁有labview加密技术的实例?求大神知道怎么做?

2015-05-19 21:50:15

和嵌入式技术结合在一起。本文提出和实现了一种基于AES-CCM加密算法和ARM+VxWorks嵌入式系统的WiMAX无线接入设备加密技术解决方案,并给出了算法模块在设备中的应用方法。

2019-07-15 06:29:03

,目前信息加密技术主要分为软件加密和硬件加密。软件加密的优势在于其成本及工艺难度低,而加密速度依赖于计算机的性能,消耗了大量系统资源,且安全性和可靠性差。硬件采用专用加密卡实现,具有较高的安全性

2019-09-05 06:07:35

封装技术与加密技术一.4大主流封装技术半导体 封装 是指将通过测试的晶圆按照产品型号及功能需求加工得到独立芯片的过程。封装技术是一种将集成电路用绝缘的塑料或陶瓷材料打包的技术。以CPU为例,实际看到

2022-01-25 06:50:46

怎样通过ZigBee技术去实现家庭自动化系统?

2021-05-20 07:17:16

类型”选择“自动选择”、“开放系统”、“共享密钥”这三项的时,使用的就是WEP加密技术,“自动选择”是无线路由器可以和客户端自动协商成“开放系统”或者“共享密钥”。 下面我们就以TP-LINK公司

2009-11-13 21:56:28

数据加密技术主要应用在:数据保密、身份验证、保持数据完整性、数字签名(防抵赖)。

2021-02-25 06:25:41

作者:泰克技术专家 Michael Brett与当今大多数广播工程师一样,欧洲广播中心(BCE)正面临着向IP视频迁移。BCE主要为比利时、荷兰、法国和卢森堡服务,同时也为英国、东欧、非洲、印度和亚洲的客户服务。

2019-07-26 06:32:42

深入浅出软件加密技术

2012-09-11 12:04:40

深入浅出软件加密技术

2016-09-24 17:18:42

的猖獗,给这个行业带来了许多问题,中国电子行业起步晚,发展快,但是在部分领域与国外技术还是存在一定的差距,尤其是智能手机芯片技术上面更是差距最大,而芯片解密技术尤其疯狂,所有现在芯片加密将保护知识产权

2013-09-23 11:29:13

物质特征加密技术的原理是在标签的制造过程中,提取每个商品(或票据)标签材料本身隐性纤维的分布特征信息,结合商品的相关信息以及制造商独自拥有的加密密钥(私钥),采用高强度加密算法与算法芯片,进行密码运算,生成与其惟一对应的“密文”(该密文相当于该标签的数字身份证)存放于标签中,形成独一无二的标签。

2019-10-08 14:29:29

”。扎克伯格最初保持了沉默,但在Facebook董事会决定让彼得·希尔留任后,他随即向员工发出了内部信,信中解释道:“我们不能一边说要创造多元化的文化,一边却因为一些人支持了某位候选人而排挤他们。”扎

2016-11-10 11:06:43

。由于这些代码和数据在单片机端没有副本存在,因此解密者无从猜测算法或窃取数据,从而极大程度上保证了整个软件系统的安全性。深联华 特殊加密 技术保持知识产权的安全性,甚至它在 OEM 制造商或分包商手中也是

2013-12-27 14:25:36

企业能够掌握,而且近几年来国内专利意识的加强,加密技术也在不断的更新和完善,所以单片机加密方面产生了革命性的变化。 `

2013-09-26 11:05:52

在整个电子行业的应用技术发展史上,可以说贯穿着解密与反解密技术之间的博弈。芯片解密技术又可以美其名曰:反向设计或是逆向工程。芯片的解密主要分为开盖和不开盖的,对于早期的单片机,加密方法薄弱,利用其

2021-07-28 08:55:55

,Facebook已经把第一年的智能音箱生产计划减少了两成,但是明年的生产目标并未调整。

据悉,在过去几个月时间里,Facebook发生了公司史无前例的重大隐私泄露丑闻,Facebook和扎克伯格

2018-04-25 09:30:10

。U***server方案解决这一系列问题,让您更好的实现在虚拟环境中使用加密狗及加密狗共享等应用。 U***server设备也是在虚拟化技术、IDC、系统集成商等多种行业应用u***设备在网络共享中

2014-09-23 14:14:49

。U***server方案解决这一系列问题,让您更好的实现在虚拟环境中使用加密狗及加密狗共享等应用。 U***server设备也是在虚拟化技术、IDC、系统集成商等多种行业应用u***设备在网络共享中

2014-06-30 09:56:37

。U***server方案解决这一系列问题,让您更好的实现在虚拟环境中使用加密狗及加密狗共享等应用。 U***server设备也是在虚拟化技术、IDC、系统集成商等多种行业应用u***设备在网络共享中

2014-08-08 15:09:32

软件加密技术和注册机制加密基础 本文是一篇软件加密技术的基础性文章,简要介绍了软件加密的一些基本常识和一些加密产品,适用于国内软件开发商或者个人共享软件开发者阅读参考。 1、加密技术概述 一个

2021-07-19 07:33:27

为技术的不成熟而遇冷,无论是AR还是VR,都陷入了大热之后的低潮期。因此很多人不理解扎克伯格如此布局的背后逻辑。大会伊始,Facebook推出了一款AR平台、两款AR工具,扎克伯格直言,AR将成

2017-05-12 17:23:45

设计模式等各个方面上,国内厂商已获得相应的重要突破,逐步从技术跟随者转变为技术引领者。锐捷网络互联网系统部总经理吴吉朋指出,以锐捷为例,前几年在互联网数据中心IT架构中,锐捷还是以CDN场景和IDC里面

2017-01-25 09:42:14

Helix加密/鉴别算法是一种伴随消息认证码的高速流密码加密算法,它具有加密速度快、杭攻击力强的特点,特别适用于小型系统的数据加密,易于DSP实现。随着移动通信多种业务的

2009-05-09 10:47:09 13

13 本文通过对USB2.0 接口技术及硬件加密技术进行研究,设计并实现了一种基于 USB2.0 接口的加密存储适配器。本文的主要工作是进行系统硬件及固件(Firmware)的设计。 硬件部分选择Cypres

2009-06-06 15:42:00 23

23 本文对自主访问控制(DAC)、强制访问控制(MAC)和基于角色的访问控(RBAC)的模型进行了研究,分析了数据加密机制及在访问控制中的应用,提出了一种基于角色和加密技术的访

2009-06-11 10:09:01 31

31 密码学中的加密技术:密码学的基本概念密码编码学是密码体制的设计学,而密码分析学则是在未知密钥的情况下从密文推演出明文或密钥的技术。密码编码学与密码分析学合起

2009-06-16 23:50:46 0

0 3G终端加密技术在DSP上实现

摘要:Helix加密/鉴别算法是一种伴随消息认证码的高速流密码加密算法,它具有加密速度快、杭攻击力强的特点,特别适用于小型系统

2010-04-10 14:48:10 23

23 从整体角度给出了IC卡信息加密的安全体系结构,对IC卡安全体系结构采用的加密技术进行了全面分析与研究,用标准算法DES和KEELOQ设计了一种更安全的、用于IC卡的混合加密技术,并对

2010-11-13 17:21:35 0

0 基于FPGA的DES、3DES硬件加密技术

传统的加密工作是通过在主机上运行加密软件实现的。这种方法除占用主机资源外,运算速度较慢,安全性也较差。

2009-07-26 22:35:43 1347

1347

笔记本电脑安全-硬盘加密技术

除了指纹辨识技术外,近来也显见厂商亟思以硬盘加密手段来防止笔记型计算机数据遭到窃取。

2010-01-21 08:36:15 744

744 密钥加密方法大全

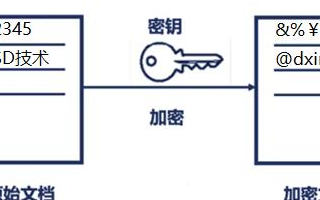

密钥加密技术用于加密和解密数据。密钥是与加密算法一起用于加密某些输入(称为明文)的值。输出称为密文。密

2010-03-20 15:54:54 2895

2895 传统的加密工作是通过在主机上运行加密软件实现的。这种方法除占用主机资源外,运算速度较慢,安全性也较差。而硬件加密是通过专用加密芯片、

2010-10-16 10:48:27 1027

1027

基于傅里叶计算全息技术,结合菲涅尔双随机相位加密系统,提出了一种数字图像加密方法。该方法以傅里叶计算全息图记录菲涅尔衍射双随机相位加密图像,傅里叶计算全息加密图像

2012-08-13 16:12:15 37

37 ,即首先进行Arnold置乱,然后再用AES算法对图像加密。通过用MATLAB仿真,分析两种加密结果,得出了改进算法鲁棒性和安全性得到改善的结论。

2015-12-24 16:05:25 22

22 网络通信加密技术,讲解了集中网络加密的方式和机制。

2016-03-10 10:57:02 11

11 针对移动终端频繁更新数据效率低、安全性不高的问题,提出一种基于加密技术和编码技术的存储分割编码技术。首先,将移动终端的数据进行等分分割后存储在云端,通过编码技术标记每份数据;然后,用户在更新数据时下

2017-12-20 16:23:16 0

0 对双随机相位编码系统进行了改进,提出了一种基于双混沌系统的光学单通道视频加密的方法。该方法在降低系统复杂度的同时,提高了加密效率,增强了系统的抗攻击能力和安全性能。对加密技术的仿真结果表明,该加密技术

2018-01-16 11:10:45 0

0 企业关键数据向移动终端设备延伸,使移动终端数据泄露成为企业面临的一个新的问题。针对移动终端数据泄露问题,提出了基于预解密的透明加密技术,有效解决移动终端传统透明加密技术只能保证应用层安全的缺陷,并提

2018-02-05 10:50:28 0

0 这一全新的特性被称为vSAN加密。 对大多数企业来说网络安全是头等大事,因此vSAN加密功能很受欢迎。IT管理员一直不乐意在操作系统层部署加密或者允许应用所有者对应用、数据进行加密。静态数据加密通过对位于vSAN数据存储上的数据进行加密解决了上述问题。

2018-05-01 09:36:00 2158

2158

目前视频加密技术应用越来越广泛,Android、IOS下的加密视频播放方案(播放器引擎,能在授权后播放加密过的视频),支持移动端进行加密视频播放的解决方案。视频一次加密后,可以在网站端、移动

2018-08-02 11:36:25 400

400 过程中、浏览器缓存中,均为加密文件,杜绝加密后文件有短板漏洞,即使被下载到,也无法进行播放。5)基于关键帧加密技术,加密前后的文件变化只增加几十个字节,基本保持一致大小,不增加网络传输压力。6)加密好的视频

2018-08-06 17:41:36 303

303 正在改变。许多人认为,去中心化非但没有帮助加密技术的发展,反而阻碍了加密技术的发展,使其沦为金融领域的边缘,并减缓了大规模应用的速度。

2018-11-14 11:38:29 1089

1089 美国总统唐纳德·特朗普的前助手、右翼民粹主义运动的煽动者史蒂夫·班农(Steve Bannon)现在正在吹嘘加密技术和区块链技术带来的解放潜力。

2018-11-26 15:35:43 740

740 英国国家网络安全中心(National Cyber Security Centre)表示:“通过恶意软件传播加密货币的技术已经使用了好几年,但在2018-2019年,一种新的采矿加密技术成为了主要的威胁之一,这种技术会利用访问网站的访客。”(NCSC)在其2018年4月10日的年度报告中写道。

2018-12-21 13:40:49 513

513 现在网上的很多论坛中的朋友们都在不断的询问,数据加密技术有几种类型呢?作为新时代的你们是否也对这个问题产生好奇心呢?所谓数据加密(Data Encryption)技术是指将一个信息(或称明文

2019-01-31 11:23:00 27055

27055 从 20 世纪末期之后,量子加密技术来到世人面前,而世人也相信,量子加密代表的将是绝对安全的信息传输,未来从国家到个人的信息传递也将能得到更好的保护。

2019-03-27 17:43:12 3300

3300 对于真正的《权力游戏》和加密货币的粉丝来说,这个名单是加密货币和《权力游戏》家族的交叉点,权游是有史以来最受欢迎的节目。我们认为把节目中维斯特洛斯土地上的家族和加密货币进行类比会是一件有趣的事情。你可能会有自己的看法,可能不太同意。这只是一个类比的游戏,大家开心就好。

2019-04-22 10:17:43 633

633 媒体平台在很长一段时间内禁止了与加密货币相关的广告。

硅谷可能认为加密技术及其虚假的分权运动对其基于广告的商业模式构成了威胁。

2019-08-27 10:42:16 469

469 本文档的主要内容详细介绍的是LabVIEW开发技术教程之深入浅出软件加密技术的详细资料说明包括了:,引言—献给刚步入加密领域的工程师 ,获取系统的硬件信息,生成系统ID和激活码

2019-12-06 11:09:00 26

26 在数字币的背后,除了加密技术作为支撑系统之外,还有应用生态系统或社会问题,其中包括发行权和接链权等权限问题,比如这些权力是否开放,或在什么程度上开放等

2020-02-18 17:04:49 1686

1686 非对称加密技术在信息化系统中始终扮演着关键角色,成为构建信息化系统诸多核心功能的基础。

2020-03-03 12:26:00 4737

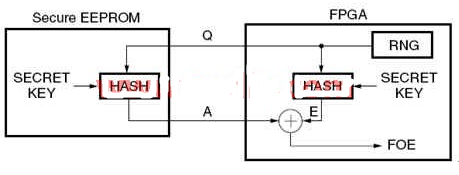

4737 的许多加密技术中,人们通常能够通过对代码的跟踪、分析和PCB板的复制,而实现硬件和软件的非法拷贝。为了进一步提高数字系统的安全性,本文论述了一种基于SHA加密算法的,采用FPGA和DS2432实现的硬件加密技术。不但实现简单而且可有效降低硬件仿制的可能性。

2020-08-03 17:58:19 969

969

2020年是网络安全技术“变革”的一年,是应对新挑战和概念落地的一年。但是在最为关键的数据安全领域,加密技术相对稳定。到2021年,加密技术有望迎来重大变革,以下我们列出2021年值得关注的六大加密

2020-12-09 15:13:26 2591

2591 于欧洲的企业,致力于通过端到端加密技术,来保护用户的信息安全。但若立法者强推后门加密,此举或引发严重的后果。

2021-01-28 15:44:33 1338

1338 随着单片机越来越广泛的应用,单片机应用系统的开发者必然系统被仿制或剽窃的问题。为了使更多的单片机系统的原创者能有效地保护自己的开发成果和知识产权,文章分别从软件和硬件两方面对单片机及其应用系统的加密技术进行了阐述和比较供大家参考。

2021-03-12 16:05:47 3

3 器件凭借高带宽全并行的特性可以实现高速运算和视频采集,能够满足视频的实时性要求,但开发难度较大。 ARM 器件具备易于开发 的优势,但其运算速度低。图像的保密技术主要有图像加密技术和图像隐藏技术两种。解密通过与加密算法配套的解

2021-11-01 11:35:41 2696

2696

封装技术与加密技术一.4大主流封装技术半导体 封装 是指将通过测试的晶圆按照产品型号及功能需求加工得到独立芯片的过程。封装技术是一种将集成电路用绝缘的塑料或陶瓷材料打包的技术。以CPU为例,实际看到

2021-11-30 17:36:04 12

12 STM32WB55 架构可保护 CKS 密钥不被调试端口或主机 CPU1 处理器运行的非安全例程访问。与此同时,在主机 CPU1 上运行的可信应用程序则可通过使用密钥索引引用密钥的方式,使用 AES 加密技术中的特定 CKS 密钥。

2022-08-01 11:05:08 611

611

PLC加密技术,其实就是开发者的一种思路,只要明白了作者的加密思路,就能对它很快的解密。其实,在自然界中不管是PLC,还是电梯主板只要有加密的存在就会有破解它的秘籍,这二者永远都是矛和盾的结合体。

2023-03-17 18:03:59 2247

2247 PLC加密技术,其实就是开发者的一种思路,只要明白了作者的加密思路,就能对它很快的解密。其实,在自然界中不管是PLC,还是电梯主板只要有加密的存在就会有破解它的秘籍,这二者永远都是矛和盾的结合体。

2023-05-05 09:55:20 1289

1289 量子加密是一种基于量子力学原理的加密技术,它利用了量子态的不可克隆性和测量的干扰性,实现了安全的信息传输和存储。与传统的加密技术不同,量子加密不是基于数学难题的计算复杂性,而是基于量子态的物理特性,因此具有更高的安全性。

2023-05-10 18:25:58 3423

3423 前言目前在各行各业中都广泛使用计算机网络通信技术,计算机网络已成为人们生活中不可或缺的重要内容,人们对计算机网络的依赖性不断提高,计算机网络通信的安全性受到越来越多的关注。数据加密技术是保障

2023-05-15 11:34:45 0

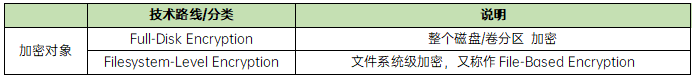

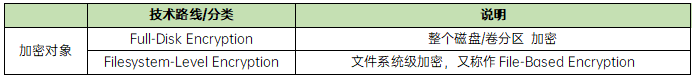

0 磁盘加密技术 如上节所述,Disk Encryption磁盘加密,目标是保护数据at Rest状态下的机密性,加密对象是整个磁盘/分区、或者文件系统,采用实时加解密技术。 磁盘加密技术从加密对象

2023-11-29 10:54:42 361

361

NVIDIA cuPQC 可为相关开发者提供加速计算支持,帮助开发适用于量子计算时代的加密技术。cuPQC 库可利用 GPU 并行性,为要求严苛的安全算法提供支持。

2024-03-22 09:53:21 56

56

电子发烧友App

电子发烧友App

评论