该MAX34440是一个复杂的系统把守器,可以治理多达6个电源。将电源治理器把守用户可编程过压,欠压阈值的电源输出电压,赓续搜检。它也可以除夜幅度地电源输出电压向上或向下一?用户可编程的程度。该包管

2011-04-14 09:57:48

项目背景:最近公司在做一个ODM项目,需要把公司内部的协议栈交互与加密方式封装成一个SDK,提供给ODM厂家调用,达到其他公司只做适配BSP,而核心业务由我们自己掌控,达到ODM厂家更换任意平台芯片

2021-11-03 07:17:11

Arm AMBA协议集中,outer和inner之间边界划分规则是什么?

2022-10-08 15:52:43

CC2541使用协议栈的数据加密与解密功能教程一、简介本篇以SimpleBLEPeripheral工程为例,介绍CC2541如何使用协议栈的数据加密与解密功能。实验平台协议栈版本

2016-04-12 11:57:06

HTTP协议有哪几种加密方式呢?其加密方式有何优缺点呢?

2022-01-20 06:13:38

我正在以 10 Hz 的采样率使用 LIS2DH,需要将其更改为 400 Hz。这将如何改变设备的功耗?

2023-01-12 06:21:26

串口通讯协议,用户可以把主要算法放到芯片内部,编程语言基于标准C,开发简单方便,同时,内部大容量的数据空间可作为用户扩展数据存储器,存放重要特征数据。 产品特性:· 采用智能卡专用安全微处理器

2011-11-29 09:49:08

Modbus通信协议是在RS-485串口实验的基础上实现的,简单说就是首先要实现RS-485的串口通信,对所收发的数据串按照Modbus的规则编写(比作数据的加密处理)因此在程序编写上主要分为3个

2022-02-09 07:47:43

且能放置设置过规则的过孔?c.*键放置过孔这个快捷键是否可以更改,在哪改,目前发现过孔防止的快捷键更改项是针对工具栏的过孔(P+V放置)?

2019-06-03 04:17:35

SEMC98SP与STM32配的的各种加密功能说明,具体可参见SMEC98SP评估板(STM32)源代码。注:①STM32与SMEC98SP间的I2C协议指令接口规则开发者自定义。②上述加解密密钥均为对称

2016-09-22 15:08:19

在TI 的BLE协议栈中,我使用了 extern llStatus_t LL_Encrypt( ) 函数对数据进行了AES128加密。但是在同样的Key和plain_text的情况下,加密

2020-03-16 10:27:45

请问诸位大神:labview中如何将如何将时间精度提高?就是像wait函数的精度是ms,能否使一个循环的时间比ms更短呢?

2015-05-20 20:04:31

求教 已做好了一labview程序,现在想将其加密设置为多少天内可用(比如20天内可以运行,大于20天需要输入密码才能用),请问有什么思路???如果是获取电脑时间来比较的话电脑时间是可更改的,岂不失去加密作用??急求

2016-07-05 10:40:12

项目名称:小区人脸识别及社区精准治理试用计划:本人在人脸识别领域有过多个项目的执行经验,借用大华、海康摄像头实现了小区精准治理的相关应用系统设计,目前已在多个地区获得推广使用,服务于小区内人员出入

2020-11-19 20:48:21

的工作效率;还会造成变压器噪声增加,缩短变压器的使用寿命。影响用电设备:谐波的存在会影响测量等精密期间的精度;使异步电动机效率降低;干扰通讯设备等。2 谐波治理的意义第一,治理谐波可以提高设备运行的可靠性

2017-11-10 10:27:08

的工作效率;还会造成变压器噪声增加,缩短变压器的使用寿命。影响用电设备:谐波的存在会影响测量等精密期间的精度;使异步电动机效率降低;干扰通讯设备等。2、谐波治理的意义第一,治理谐波可以提高设备运行的可靠性

2017-08-09 11:34:56

,不影响CPU的正常运行。这种情况是往往是程序设计编程人员出于安全和知识产权的保护等目的而进行的设置。常见的加密方式有三种,如图一所示。1、程序可读出,数据可修改,运行可监视,只是程序不可更改。(出于安全

2018-12-18 22:20:09

加强对谐波的认识及采取相关的有效措施,波宏小编今天主要讲解在中频炉设备上的谐波治理。中频炉谐波治理解决案例 首先,我们要了解谐波的产生,当电网中的电压或电流波形非理想的正弦波时,即说明其中含有频率高于50Hz

2017-08-03 16:47:39

目前,谐波治理有三种基本方法和措施。串联谐振在治理时,可分为两部分:变电站的集中管理和非线性电气设备的就地分散处理。按照谁污染谁治理的原则,应该在非线性电气设备处就地分散处理。但是,对于大量分散

2018-08-16 10:57:32

TEA方式的加密协议的程序代码该怎样去编写呢?

2022-01-20 07:32:05

`1、大功率供电电网无功补偿与谐波的治理:大型工矿企业中,大功率非线性负载较多,各种交流电机也较多,因此所需无功也较多,谐波和功率因数都存在很大的问题。使用混合有源电力滤波器,将无源电力滤波器与有源

2018-01-20 14:38:38

` 武汉区块链软件技术公司:区块链将如何优化产业链? 在区块链展开的前期,运用和基础渠道是紧耦合的,区块链的基础协议、设定的虚拟钱银(比特币)就是为了完成单一的付出功用。而跟着以“以太坊”为首

2018-12-13 15:19:12

几秒钟读出来了,我这不是白干吗。因此,在这里普及一下安全意思,顺便介绍几种常见的加密方法。一、打磨或更改芯片型号丝印,打磨或更改芯片型...

2021-07-01 08:23:00

MD5进行密码的加密,MD5算法对密码的加密规则,第一个,输入的长度不固定但是输出的长度是固定的,不管输入的密码长度是6位的还是8位的,生成的加密的密码是固定长度的值,单向不可逆的。

2019-07-17 06:11:32

如何使用加密芯片对程序加密?通常是怎样一个流程呢?AES算法,加密数据,加密芯片,这三者如何关联起来呢

2015-07-26 08:35:46

一、打磨或更改芯片型号丝印 打磨或更改芯片型号丝印可以迷惑破解者,使破解者不知从何入手。当然,这是需要成本的,根据产品价格考虑是否需要打磨。二、使用加密芯片 使用加密芯片的成本更加高,同时对于

2021-11-26 06:15:55

密钥参数而不更改它在我的 LUA 脚本中的硬编码,将如何完成?

示例:我以某种方式将 ESP 移动到具有另一个路由器设置(SSID 名称和 WEP 密钥)的另一个位置。是否有任何 LUA 脚本表示带有

2023-06-12 07:53:45

对字符串进行加密,规则是每个字母后移5位,例如A变为F,b变为g,x变为c,y变为d…我做的前面,还可以,但是x变为c,y变为d…这就实现不了?要怎么弄?

2013-04-11 11:05:48

在过去几年的工作中,用过N多次加密芯片,那个时候对加密芯片的理解就是,用一个单片机芯片,两端分别放好一样的密钥,然后自己定义一个通信协议。两边通过协议交换一下数据,如果数据是想要的认为加密成功,否则

2018-07-20 16:24:42

对字符串进行加密,规则是每个字母后移5位,例如A变为F,b变为g,x变为c,y变为d…

2018-09-09 10:22:15

请问焊盘之间间隔规则怎么改啊??

2019-08-09 04:34:35

按照一定的协议规约组包,收到后发给加密芯片解释,STM32得到解析后的数据进行操作。这样做是不是感觉强多了,破解STM32是没有用了,把PC发的网络数据与加密芯片发出来的数据比较,推导组包规则,可能

2016-09-09 10:39:31

我最近有一件特别烦心事,我家里的有线宽带,即使我去联通公司更改了的帐号密码,在他不知情的情况下,他还是能在我家上网,又不能当面说,泪奔~~{:soso_e109:},求电脑高手 {:soso_e129:},给有线宽带加密码

2012-07-08 16:15:23

的浪费。 所以,不是只要出现谐波就必须治理,而是应该进行相关评估,当谐波达到影响电网及设备运行时,才必须进行治理。 谐波治理前的评估《电能质量公用电网谐波》(GB/T14549-93)目前正在修编,将

2018-07-26 15:30:54

我有一张空的 Mifare Classic 卡,想通过更改一个扇区的密钥来加密该扇区的内存。 然而,由于这是一张空卡,所有扇区都有默认密钥 FF FF FF FF FF FF。 我是否也应该更改所有其他扇区的密钥,即使它们未使用且为空?

2023-03-28 06:40:02

,例如跨越平面分割的走线、垂直 参考平面更改和 EMI/EMC 方面的规则检查,从而助您摆脱容易出错的手 动方法和突破范围有限的 Layout 工具内置 DRC。

2019-10-08 08:18:27

需要应用的场合是:电能质量检测与治理方面,例如电能质量检测的应用界面的设计,电能的无功补偿及其他方面的治理(SVG)。现在大概的方向是采用ARM芯片移植Linux操作系统采用QT软件进行应用界面的设计,治理方面暂时还没有确定下来采用何种芯片,对这些设计需要用的微处理器的选择,存在困惑,麻烦专家给推荐点。

2018-06-21 14:48:33

想系统地做BI智能可视化分析,BI顾问却建议先做数据治理?很多企业用户在咨询BI智能可视化分析时经常会遇到这种情况,那么,数据治理是否必要,是不是所有的数据可视化工具都能做数据治理?别的不清楚

2020-07-13 15:34:53

若霍尔元件的工作电流换向,载流子将如何偏转?测量霍尔电压的极性又将如何变化呢?

2023-03-14 14:46:26

表3-2ANAPF有源滤波器报价及主要元件清单注:以上技术参数或器件名称、数量如有更改,恕不另行通知。4 谐波治理效果 安装200A有源电力滤波器后,电流畸变率得到大幅度下降,电流波形图由投入前

2019-06-17 05:00:07

异步电动机效率降低;干扰通讯设备等。2 、谐波治理的意义第一,治理谐波可以提高设备运行的可靠性,提高设备的使用寿命;第二,谐波的治理可以减少谐波对公共电网的污染;第二,治理谐波可以减少无功补偿的谐振机率

2018-07-27 10:37:21

算法,加密强度更高。6、超低静态功耗,Standby电流能达到3uA以下。7sop8标准封装,可根据应用与需求定制封装形式与丝印。CW2048:(电压范围:2.7V-5.5V)特点:1、非标准通讯协议。由

2014-03-18 14:02:57

TFT字体更改器

2008-10-04 09:34:59 638

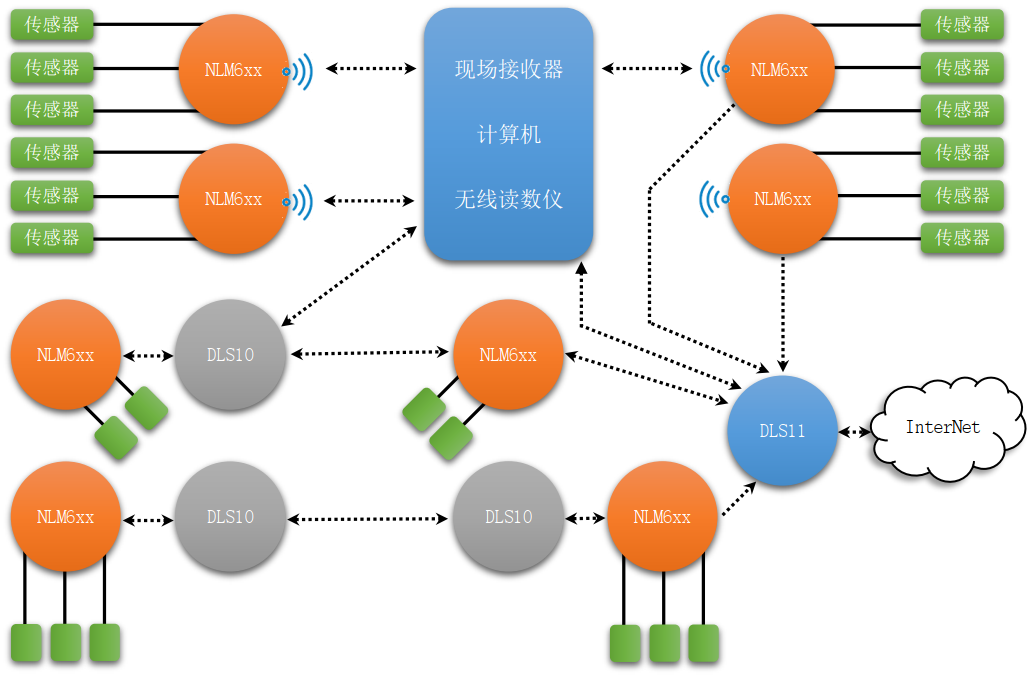

638 针对分布式测控系统数据加密传输的应用要求,通过对DES 算法和Modbus 协议原理分析,给出了整个设计的原理框图,使用Verilog HDL 实现了DES 算法和通信协议的IP 核设计,最后对测控

2009-05-30 12:00:08 34

34 本文首先简要介绍了ASN.1 存在的意义。然后介绍ASN.1 编解码规则。最后讲述一下在基于ASN.1 的开发环境下对应用层网络协议的开发。【关键词

2009-09-11 09:51:20 32

32 本文在分析RADIUS 协议原理基础上,给出了一种基于规则的RADIUS Server 的设计方案和实现策略,规则的引入可以很方便在规则配置中定义认证流程

2009-09-14 08:20:38 23

23 1. 概述在某些特殊的应用中,可能需要加密不可路由或非 IP 协议的传输,在如下网络拓扑中要求实现: PC A 和PC B 安全的通讯,要求加密; PC A 和PC B 使用Wind

2010-09-03 15:36:05 12

12 厦华42寸电原板更改方案

2010-10-17 10:43:01 67

67 什么是3W规则 20H规则 五五规则

3W规则:

2007-12-12 15:33:29 5025

5025

如何更改Win 2003网络适配器的IP地址

本文介绍了如何更改已分配给网络适配器的IP地址。如果您的网络有“动态主机配置协议”(DHCP)服

2010-01-29 11:47:08 1731

1731 设计了加密写和解密读流程,加解密模块相对原网络存储系统独立,不用更改系统内核,而iSCSI initiator不会感知加密操作的存在,基于标准iSCSI协议的客户端可直接使用。此外,利用多核网络处理器的加密协处理器,来优化读写性能。实验结果显示,系统并没有因

2017-11-23 11:10:09 0

0 已存在的安全计算集合关系的协议大多基于公钥加密算法,因此很难再嵌入到带有属性关系的公钥加密或密文搜索中.针对该问题。本文给出了非加密方法安全计算集合包含关系和集合交集的2个协议.我们首先利用

2017-12-19 14:33:04 0

0 的Paillier变体同态加密方案,并证明了其在标准模型下对适应性选择明文攻击(adaptive chosen-plaintext attack,简称CPA)是安全的:然后,在半诚实模型下,基于该变体同态加密方案设计了一个能够安全计算过两私有点直线的协议.还可以将

2017-12-22 16:06:01 0

0 鉴于加密流量识别技术的重要性和已有相关研究工作,首先根据流量分析需求的层次介绍了加密流量识别的类型,如协议、应用和服务。其次,概述已有加密流量识别技术,并从多个角度进行分析对比。最后,归纳现有加密

2018-02-08 16:11:34 0

0 现在,一切都不一样了。大家都知道了加密货币,加密货币也已经具有了多元化多资产、多区域生态系统以及日益清晰的全球监管环境。风险完全改变了。加密行业现在不是或生或死的问题了,而是谁能胜出的问题。为此,您需要了解加密的生态系统以及它如何创造价值。

2018-08-27 11:40:02 1252

1252 专注于隐私的加密货币Zcoin声称,它已经成为第一个实现了蒲公英(Dandelion)协议的加密货币。在为加密用户增加隐私方面,加密社区称赞它是一项重要的发展。

2018-09-30 10:10:35 2857

2857 加密货币(Cryptocurrency)这个词于四年前被编进了牛津词典,然后就经常出现在鸡尾酒会、高尔夫球场等场所的对话中了。随着数字货币不知不觉成为我们日常讨论的主题,新的支持者开始购买这种货币

2018-10-23 15:12:28 781

781 Le Maire于周一在法国《回声报》报道中称,工作组将负责提出准则,并起草一份关于加密货币规则的框架,目的是防止技术被滥用。梅尔在周一的演讲中表示,工作组将负责提出指导方针,并起草一份有关加密货币规则的框架。

2018-11-01 12:57:17 582

582 网络安全:所有数据均使用高级加密技术在区块链中进行验证和加密,从而能够抵御未经授权的更改和黑客入侵。中心化服务器可能很容易受到数据丢失、腐败、人为错误和黑客入侵的影响。使用去中心化、分布式的区块链系统可以使存储的云数据更加牢固、抵御攻击的能力更强。

2018-11-28 14:06:34 635

635 AES256加密,加密的好处: 1. 可以防止别人回读或者对你的程序进行逆向; 2. 防止更改烧写的bit文件。

2018-12-01 09:33:00 5083

5083

针对目前多方隐私集合比较( PSI)协议计算效率低下以及应用于云环境中会造成用户隐私信息泄露的问题,提出一种基于布隆过滤器( BF)和同态加密的云外包多方隐私集合比较协议。首先,协议中使

2019-01-18 13:51:26 4

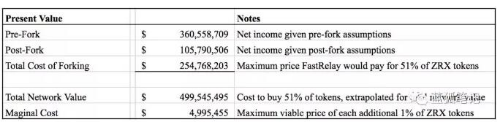

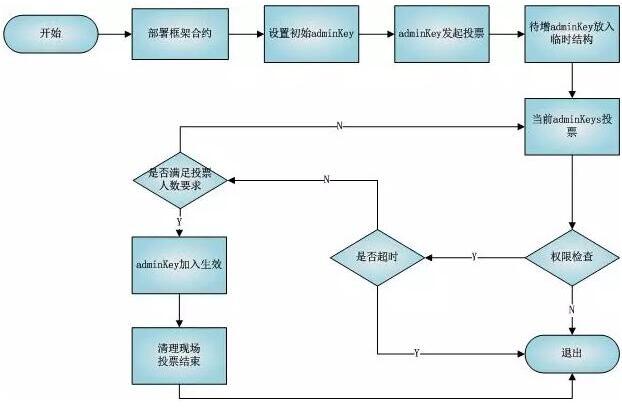

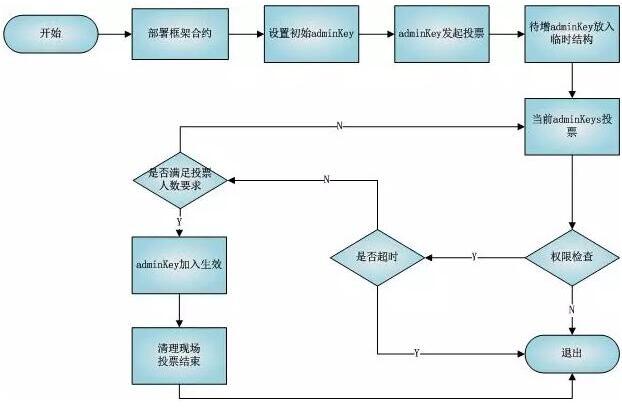

4 区块链是一个分布式系统,其计算机网络运行完全相同的区块链软件。因此,本文中的区块链治理指的是用于决定网络将使用哪个软件或哪个软件版本的协议。

2019-01-28 10:00:00 572

572 然而,第五个更新对整个以太坊社区来说是最重要的。这个更新被称为EIP 1234,它会减少矿工在以太坊区块链上挖矿所能获得的加密货币数量。同时它还推迟了以太坊转向股权证明(PoS)共识模型的实施。随着网络变得越来越大,更改为PoS将有助于保持以太坊的高效性。

2019-01-28 10:00:00 465

465 1.链下治理

在链下治理中,网络参与者在网络外沟通。像CarbonVote这样的机制可用来为代币持有人提供非正式的投票权。投票可以作为社区下载更新代码的信号,但该投票并不自动触发更改。如果

2019-04-01 10:02:20 6731

6731

虽然“链外治理”和“去中心化治理”这两个术语在“加密”领域被广泛使用,但是却没有充分的政治哲学基础。

去中心化,或者说防止权力集中和增加个人自由,并不是中心化和去中心化之间的二元选择,而是

2019-05-27 10:18:48 566

566 DGP的全称是分布式自治协议(Decentralized Governance Protocol)。其关键是利用智能合约的结果确定性、规则公开性等特点,把治理框架和规则固化到合约中,以便在需要的时候通过民主的方式进行决策,自动化地完成区块链状态管理。

2019-06-03 11:09:25 2533

2533

冷存储(或冷钱包)是用于存储与互联网断开连接的加密货币的设备。

2019-07-02 09:34:41 453

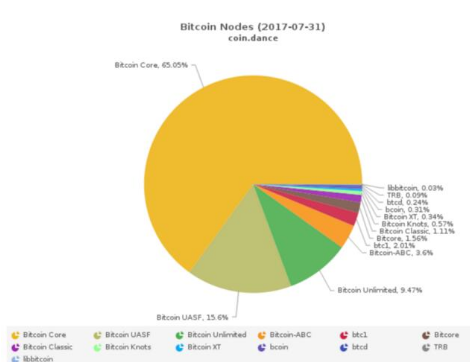

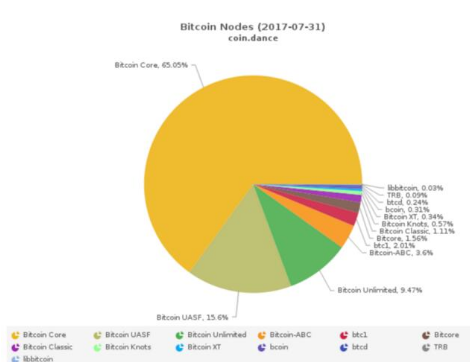

453 的所有行为都是非强制性的,当升级真正发生时,矿工仍可以选择仅支持旧的协议,而对新协议视而不见。比特币的这种治理方式并不是真正的意义的链上治理。

2019-08-07 14:27:06 1588

1588

作为开加密货币之先河的比特币的核心规则,最长链规则得到了最广泛和深入的研究。

2019-08-08 09:09:06 1523

1523 美国联邦通信委员会官员表示,5G是安全的,为了适应安全,不需要改变安全无线电发射的规则。

2019-08-20 10:46:51 588

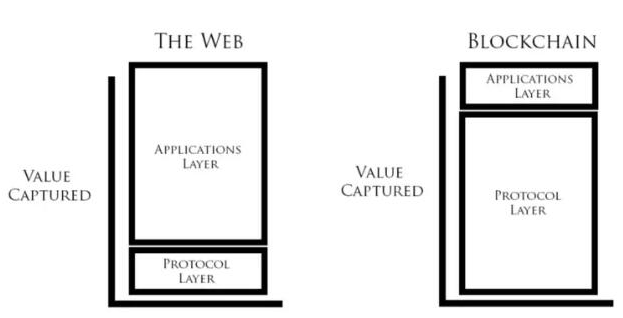

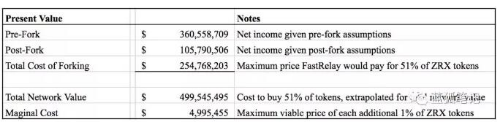

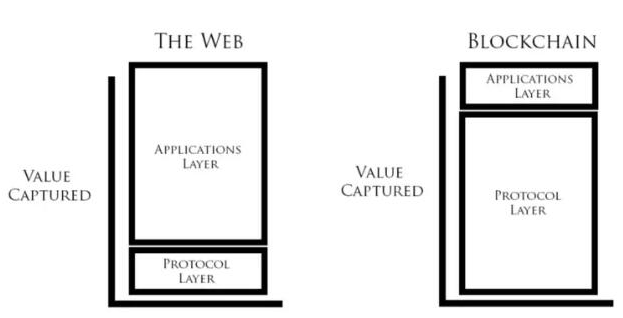

588 目前为止,这观点似乎是正确的。现在,似乎加密货币协议层面存在的价值更多:比特币和以太坊。

然而,其他一些分析人士认为,胖协议论文的理解存在误区,有的认为论文缺乏细节分析,有的则认为其观点完全错误。

2019-08-28 14:35:35 716

716

据当地媒体报道,日本金融厅(FSA)已经加强了审批加密货币交易所的注册规则和程序。

据《产经新闻》报道,日本金融厅“将对已申请注册但未获批准的公司加强审查”。这些公司也被称为加密货币“准运营商”,获准在注册审查期间运营。

2019-09-03 11:22:20 323

323 区块链治理通常是指对基于区块链的系统作出改变的权力。这些权力可以写入软件,以便于特定人群可以作出改变。或者,它可能指社会实践(社会合约),其中公链的用户群来决定,或者被说服、被领导、被激励、被胁迫,以共同采用区块链系统的某些变化,例如实施硬分叉的协议更新。

2019-09-09 11:09:13 429

429 然而,这是只见树木不见森林。大规模的比特币和加密货币不仅是对通胀和不断扩大的货币供应的对冲工具——它们还是对糟糕治理和糟糕政府的根本对冲工具。在这方面,从长期的角度对它们进行评估可能比短期的价值储存更容易。

2019-09-10 11:36:29 578

578 DGI(Data Governance Institute,数据治理研究所)认为,企业不仅需要管理数据的系统,更需要一个完整的规则系统以及规章流程。数据治理基本上涵盖了企业所有与数据有关的内容,因此在整个企业范围内,包括工作流程、涉及人员和使用的技术等等

2020-02-19 07:35:00 15048

15048 传统对称密钥加密协议的加密和解密速度较快,但用户无法进行身份认证,容易造成通信代理持有密钥过多导致管理困难的问题,而非对称密钥加密协议可实现用户的合法身份认证,但密钥复杂度高,使其在处理大容量

2021-03-12 14:48:51 14

14 HTTPS协议基于原本不具有加密机制的HTTP协议。将其与SSL/TLS协议组合,在传输数据之前,客户端与服务器端之间进行一次SSL/TLS握手,并协商通信过程中使用的加密套件,以安全地交换密钥并且

2021-06-17 11:23:47 7

7 一、打磨或更改芯片型号丝印 打磨或更改芯片型号丝印可以迷惑破解者,使破解者不知从何入手。当然,这是需要成本的,根据产品价格考虑是否需要打磨。二、使用加密芯片 使用加密芯片的成本更加高,同时对于

2021-11-19 09:21:06 8

8 河北稳控科技DFP数据转发协议规则说明

2022-06-15 14:46:17 1

1 稳控科技编写的一套数据转发规则, 取自“自由转发协议 FFP(Free Forward Protocol)” ,或者 DFP(DoubleF Protocol), DF 也可以理解为 Datas

2022-09-17 10:06:21 976

976

训练自动语音识别( ASR )模型的损失函数并不是一成不变的。旧的损失函数规则不一定是最优的。考虑一下 connectionist temporal classification ( CTC ),看看改变它的一些规则如何能够减少 GPU 内存,这是训练和推断基于 CTC 的模型所需的内存,等等。

2022-10-11 11:19:01 1058

1058

电子发烧友网站提供《从Bolt Android手动更改或自行更改来控制光的强度.zip》资料免费下载

2022-11-28 10:13:12 0

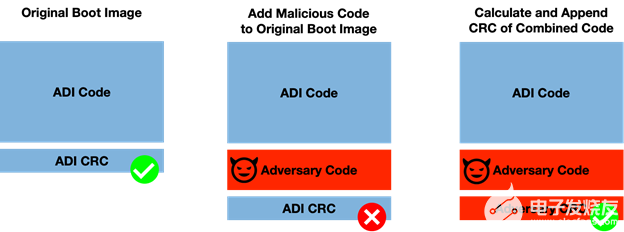

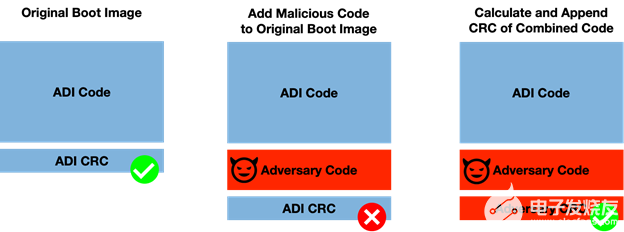

0 本博客介绍了消息身份验证代码和数字签名,它们是验证数据的完整性(数据是否已更改?)和真实性(谁生成了数据?)的加密方法。但是,为什么不直接使用校验和或CRC来验证数据是否未被更改呢?正如我们将在下一节中看到的那样,不幸的是,它们无法抵御故意修改数据的对手。

2023-02-07 11:27:24 604

604

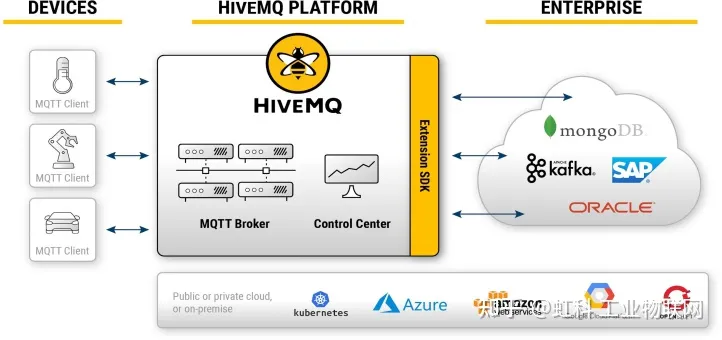

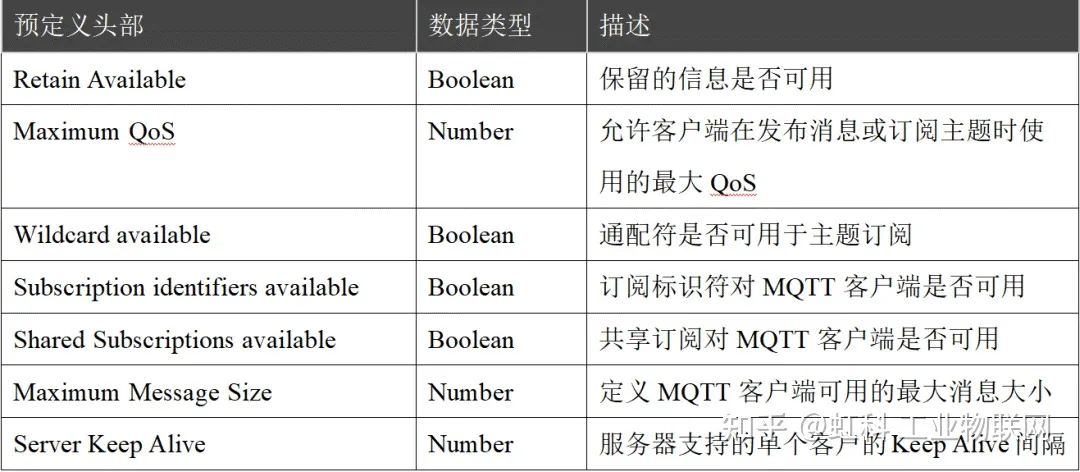

MQTT 5是对现有协议规范的重大更新,新版本协议具有以下特征:轻量级、易用性、极强的可扩展性、对移动网络的适用性以及通信参与者的解耦。

2023-04-25 09:35:46 1324

1324

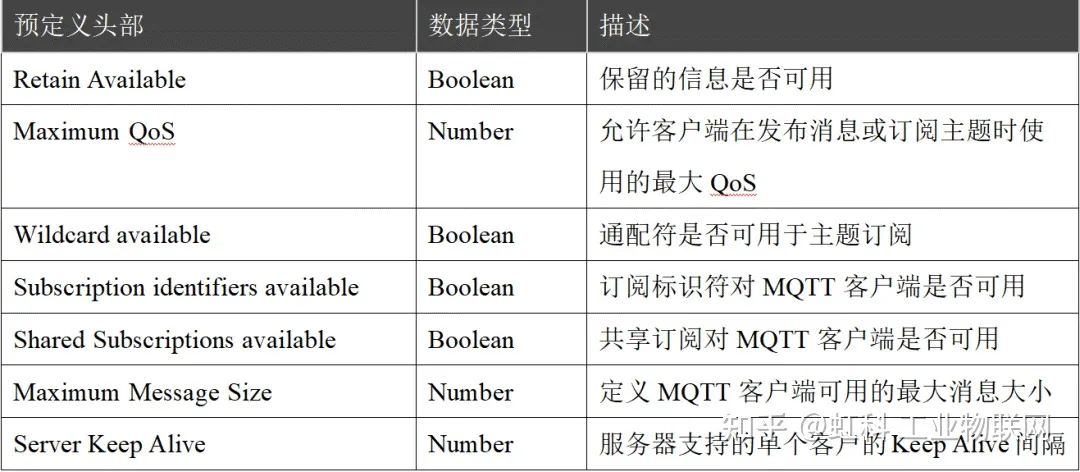

上期文章中给大家介绍了MQTT 5协议中基础更改的信息和CONNACK返回码,本篇文章我们继续介绍MQTT 5协议中其他新功能的细节。

2023-05-16 10:46:20 324

324

”的申报规则如下: 1、申报规则: 在“供应链来源安全与可信”、“代码安全与安全工程”、“安全检测与验证”、“漏洞管理与治理”、“应急响应与安全

2023-06-01 08:50:02 323

323 在一些外部干扰较大的环境中,有时可通过更改网关的发射功率来提高终端与网关之间的通信质量;另外在进行某些认证时,对于网关发射功率也会有相应的要求。根据协议规范,网关的发射频率由NS下发指令修改。本文

2023-03-31 10:45:17 517

517

虹科IIoTMQTT5协议中的基础更改(一)虹科干货01协议的基础性变化MQTT5是对现有协议规范的重大更新,新版本协议具有以下特征:轻量级、易用性、极强的可扩展性、对移动网络的适用性以及通信参与者

2023-04-21 09:51:08 274

274

IIoTMQTT5协议中的基础更改(二)上期文章中给大家介绍了MQTT规范版本5中基础更改的信息和CONNACK返回码,本篇文章我们继续介绍MQTT5协议中的基础更改中其他新功能的细节描述。虹科干货

2023-05-15 09:40:00 348

348

借助抗泄漏加密以及全方位抵御复杂量子攻击,PQ3 是全球首例达到“三级安保”的聊天协议,其防护水平远超当前普遍使用的聊天应用。已知 PQ3 为全球最可靠的消息传输协议。

2024-02-22 10:18:39 179

179

电子发烧友App

电子发烧友App

评论