似乎没有一天没有数据泄露或网络安全威胁成为头条新闻的消息。从Tesco到阿迪达斯,甚至是Fortnum和Mason,没有任何一个组织是安全的。这并未提及有关组织如何使用人员数据的更广泛问题。Facebook和剑桥分析公司的数据泄露事肵一直受到关注,谷歌公司最近也证实,Gmail用户发送和接收的私人电子邮件有时可以被第三方应用开发者阅读,而不仅仅是机器。

在网络安全和数据隐私方面,几乎有无数的方案需要考虑。虽然网络攻击和漏洞通常以相同的方式被提及,但实际上存在许多不同类型的威胁,即以各种方式访问和攻击系统。除此之外,它们都在不断发展,以便在试图阻止它们方面领先一步。

因此人们要记住,“了解你的敌人是关键”。从网络钓鱼、鱼叉式网络钓鱼和捕鲸,勒索软件和恶意软件到blastware和DDoS,越来越难以控制威胁,特别是因为只要找到一个问题的解决方案,就会弹出另一个版本。网络安全不仅仅是组织的时间和资源问题。它也可能是成本之一。事实上,根据调研机构Gartner公司的说法,2018年网络安全将使企业损失960亿美元。

此外,组织不得不响应越来越多的客户对其数据价值增长压力的认识,不仅要保护其免受恶意攻击,还要负责任地使用它,而不是像剑桥分析这样的组织一样数据泄露,被指控犯罪。

当然,在数据保护方面,客户并不是唯一施加压力的人。GDPR法规已经改变了所有部门的消费者数据最佳实践。把权力牢牢地放在它所属的地方,掌握在消费者手中。

加强监管,例如GDPR,促进更好地处理、收集、存储和处理个人数据,以及提高对各种网络威胁的认识,这是值得欢迎的。然而,由于如此关注上面列出的一些大问题,组织越来越多地关注一些严重的安全和数字隐私漏洞。

那么,人们经常被忽视的关键领域是什么?

1.采用自携设备(BYOD)

人们的工作方式正在迅速发展,这在很大程度上取决于技术的进步。在很多方面,这是一个非常积极的事情,因为员工可以随时随地工作。然而,使用个人智能手机、平板电脑和笔记本电脑开展业务确实会增加数据丢失的风险-无论是通过人为错误还是为网络犯罪分子提供方式。

Ovum公司的一项研究发现,79%的员工发现自携设备(BYOD)使他们能够更好地完成工作,但近18%的员工声称他们的企业IT部门不知道他们使用自己的设备工作。

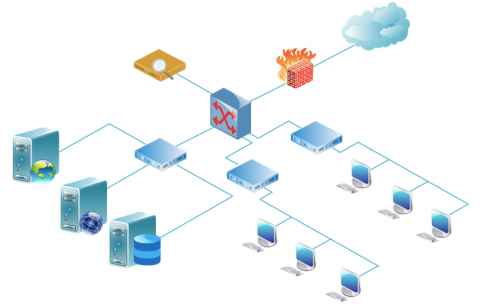

2.云计算

云计算使用方便,并且越来越受欢迎,并且通常被认为是安全的。然而,这并非总是如此。在公共云中,所有数据都存储在提供商的网络中,因此可以进行攻击。即使是私有云,对于外部世界并不开放,数据存储在专用网络中,仍然不是绝对可靠的。

由于公共云和私有云基本上都是的集中式系统,因此有人通过软件攻击或恶意攻击相对容易。

3.语音和视频

许多组织也没有考虑电信和越来越多的视频因素如何影响他们的总体网络安全战略。当然,任何企业都必须进行有效的沟通,从同事之间的非正式谈话到机密的客户讨论。然而,语音和视频与其他系统一样容易受到攻击。

在VoIP方面尤其如此。通过IP进行的每次通信,其中包括语音,对黑客和开放攻击都具有潜在的价值。例如,这不是组织在使用Skype时会考虑的事情,但语音和视频应该与其他任何安全和数据风险一样受到关注。

4.人员

人们往往是安全链中的薄弱环节。这并不总是恶意的行为,但人为错误是网络攻击和数据泄露的重要原因。IBM公司2016年网络安全情报指数发现,超过60%的企业违规行为是由组织内部的员工或其他人造成的。其中超过30%是偶然的。

一些简单的事情可能会产生巨大的问题,例如将信息发送到错误的电子邮件地址,丢失手机或笔记本电脑或使用默认密码。然后还有员工故意造成安全攻击或泄漏数据的情况。

幸运的是,组织可以采取一些关键步骤来帮助确保减轻网络安全和数据隐私威胁。

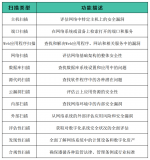

5.创造安全文化

强大的企业安全感是保护组织免受攻击和数据泄露的重要部分。每位员工都应了解相关的风险和威胁,以及他们在减轻这些风险和威胁方面可以发挥的作用。

6.控制权

数字安全和隐私应该是企业的自动权利,但很遗憾它们不是。但是,组织可以采取立场并收回控制权,让他们享受私密而安全的数字生活。

其解决方案是可用的,例如Siccura可以使企业通过集中管理系统控制所有数据,同步所有业务电子邮件帐户,跟踪所有业务通信和数据并加密所有文件。

7.覆盖所有基地

由于攻击和攻击可能发生的方式很多,因此任何全面的安全策略都可以利用不仅包括电子邮件,还包括即时消息、短信、语音和视频呼叫、服务器和任何文档的解决方案。存储在云计算、本地部署和可移动存储上的文件,适用于各种设备。

不仅如此,组织还需要考虑他们是否有能力在必要时收回,阻止访问和销毁数据,例如,如果员工离开,或者他们用来访问公司电子邮件的员工电话是丢失。

8.保持简单

组织可以实施最强大的安全措施,但如果它们不直观,简单且易于使用,员工将找到方法来支持它们,这就有些失败。

没有逃避这样一个事实,即人们的工作方式正在发生变化,任何不能实现灵活和敏捷工作的严苛安全措施都不会有效。领导者需要找到能够提供完整安全性的解决方案,同时也让所有员工都能轻松实用。

对于各种规模的企业来说,网络安全和数据隐私可能是一个大问题,但通过正确的方法,并利用可用的创新解决方案来帮助抵御网络威胁,组织可以收回对其数字生活的控制。

-

云计算

+关注

关注

38文章

7344浏览量

135707 -

网络安全

+关注

关注

9文章

2943浏览量

58671

原文标题:网络安全和数据隐私,你需要了解什么?

文章出处:【微信号:cunchujie,微信公众号:存储界】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

OpenAtom OpenHarmony 三方库创建发布及安全隐私检测

统一系统脆弱性管理平台:让“网络安全漏洞”无处遁形

面向OpenHarmony终端的密码安全关键技术

运放参数的详细解释

为安全带来光明:光耦继电器的 10 种救生应用

模拟地 数字地 模拟地与数字地的区别

在LDO稳压器选型时,这几个关键参数经常被忽视!

为状态监控选择MEMS加速度计时,有这些关键但经常被忽视的参数

【世说设计】为状态监控选择MEMS加速度计时,有这些关键但经常被忽视的参数

为状态监控选择MEMS加速度计时,有这些关键但经常被忽视的参数

点云标注中的隐私保护和数据安全问题

最常见的网络安全12种漏洞扫描类型

后量子密码学中的侧信道攻击以及SECURE-IC的解决方案

安全和数字隐私漏洞经常被忽视的关键领域

安全和数字隐私漏洞经常被忽视的关键领域

评论