E安全4月29日讯 美国国家安全局(简称NSA)前职员帕特里克·沃德尔(Patrick Wardle)近日面向苹果 macOS系统推出了一款名为“请勿打扰”(Do Not Disturb)的应用程序,以便帮助 Mac 用户防御“邪恶女佣攻击”(Evil Maid Attack)。当 Macbook 的屏幕盖被打开时,这款应用程序会通知用户有人通过物理方式获取设备所有者的信息。

何为“邪恶女佣攻击”?

“邪恶女佣攻击”针对的是已关闭和无人看管的计算设备。这种攻击的特征是:攻击者能在其设备所有者不知情的情况下多次访问目标设备。

沃德尔称自己曾是“邪恶女佣攻击”的受害者。他有一次在莫斯科时,被诱骗去约会,而有人试图入侵他放在酒店的 MacBook。他怀疑这是一场阴谋,因此决定开发一款应用程序来防止此类攻击。

沃德尔解释称,这款应用程序能够持续监听系统事件,检测设备是否遭受了“邪恶女佣攻击”。如果用户合上 MacBook 时,会使设备进入睡眠模式。MacBook 一般不易被入侵,为了达到成功入侵的目的,黑客往往需要一款复杂的恶意软件或打开屏幕进行物理操作。

这款应用程序不仅会及时提醒 MacBook 的所有者,还能让设备开启网络摄像头拍下试图入侵这台设备的人,此外,她还会远程指示设备进行强制关闭或记录屏幕活动。

用户可在苹果应用商店免费下载这款应用程序。

-

MacOS

+关注

关注

0文章

196浏览量

17231 -

macbook

+关注

关注

0文章

479浏览量

41435

原文标题:前NSA职员开发应用帮助Mac用户抵御邪恶女佣攻击

文章出处:【微信号:EAQapp,微信公众号:E安全】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

开发java应用程序的基本步骤是

五个基本操作,帮你抵御99%的网络攻击

泰克推出增强型Keithley KickStart电池模拟器应用程序

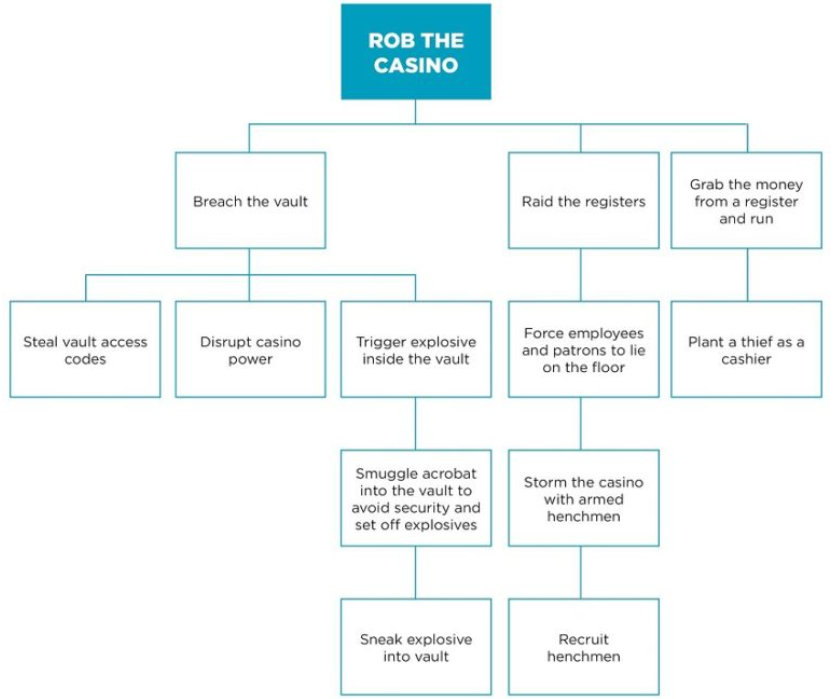

软件供应链攻击如何工作?如何评估软件供应链安全?

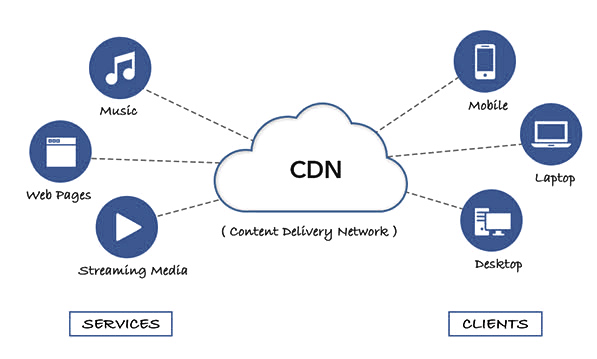

融合CDN 如何有效的抵抗DDoS攻击

M2351常见的故障注入攻击方式及原理

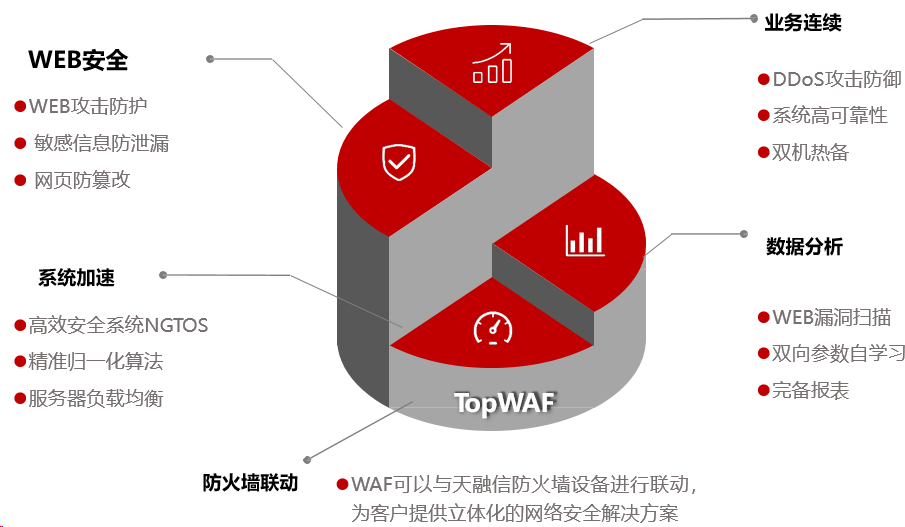

什么是Web应用程序防火墙 (WAF) ,它和其他网络防护工具有哪些差异?

什么是Web应用程序防火墙,WAF与其他网络安全工具差异在哪?

TLS洪水攻击是什么,当网络加密成为一种负担怎么办?

你知道什么是CSRF攻击吗?如何防范?

WAF与防火墙:Web 应用程序和网络防火墙

为抵御邪恶女佣攻击,NSA前职员推出“请勿打扰”应用程序

为抵御邪恶女佣攻击,NSA前职员推出“请勿打扰”应用程序

评论