美国军方正在加紧努力,通过在芯片设计阶段植入防御系统来保障半导体和电子产品供应链的安全。2020年5月27日,美国国防部高级研究计划局(DARPA)宣布了两个由学术、商业和国防工业研究人员和工程师组成的团队,来推进其安全芯片设计计划,这两个团队分别由EDA巨头Synopsys公司和军工制造商诺斯罗普·格鲁曼公司(Northrop Grumman)牵头。到此,DARPA终于为历时一年之久的“安全硅的自动实施(Automatic Implementation of Secure Silicon,AISS)”项目选中研究团队,来探索开发新设计工具和IP生态系统,以期最终使防御系统有效地整合到芯片设计中。

Synopsys公司牵头的小组成员还包括 ARM公司、波音公司,佛罗里达大学网络安全研究所,德州农工大学,UltraSoC公司,加州大学圣地亚哥分校;诺斯罗普·格鲁曼公司牵头的小组成员还包括IBM公司、阿肯色大学和佛罗里达大学。“AISS正将安全研究和半导体设计领域的领先人才汇聚到一起,专注于一个具有国家重要性的问题。”AISS 项目经理 Serge Leef表示,“AISS将推动设计生产力的革命性进步,并对美国电子供应链安全产生巨大而积极的影响。”

01

竞争性“安全引擎”方法解决芯片漏洞

AISS包括两个关键技术领域,以期解决芯片安全漏洞。

第一个技术领域涉及开发一个“安全引擎”,将最新的学术研究和商业技术融合到一个可升级的平台,用于防御芯片免受攻击,并提供一个基础设施来管理这些芯片。

Synopsys 和诺斯罗普·格鲁曼将分别开发基于ARM的架构,其中包括不同方法的“安全引擎”,并证明新架构对其它安全引擎的兼容性,同时可能包括为未来美国国防部(DoD)相关应用开发高度专业化引擎。

此外,诺斯罗普·格鲁曼将携手 IBM 寻求进一步加强DARPA“电子防御供应链硬件完整性(Supply Chain Hardware Integrity for Electronics Defense ,SHIELD)” 项目下首次开发的技术。他们将使用这些技术作为开发“资产管理基础设施(AMI)”的起点,以便在芯片整个生命周期中起到保护作用。他们的目标是使用分布式账本技术实现AMI,该技术提供了一个高可用性、基于云的系统,能够管理密钥、证书、水印、策略和跟踪数据,以确保芯片在设计生态系统中流动时保持安全。

第二个技术领域涉及到以高度自动化的方式将第一个研究领域开发的安全引擎技术集成到片上系统(SOC)平台中。在稍后阶段,Synopsys 牵头团队将利用 EDA 工具将其安全引擎集成到 SoC 平台中。实际上,这第二个研究领域的重点是执行“系统综合”,或者说将AISS开发的“安全感知”EDA工具与来自 Synopsys、ARM 和UltraSoc的现成商用 IP 结合起来。这将使芯片设计人员为 AISS 工具指定功率、面积、速度和安全(PASS)约束,然后根据应用目标自动生成最佳实现。

02

AISS项目背景

AISS项目于2019年4月发布,是美国“电子复兴计划(ERI)”第二阶段启动的项目之一。ERI第二阶段目标是推动美国本土半导体制造业实现可靠的专用电路,并最终惠及国防和商业应用。此外,DARPA在今年4月初对电子复兴计划(ERI)进行了更新,提出了四个关键的发展领域:三维异构集成、新材料和器件、专用功能以及设计和安全,三维异构、专用及安全被重点关注。在更新之前ERI所设项目分别与材料和集成、架构以及设计三个研究方向对齐。更新后ERI所设项目重新分类分别与四个关键的发展领域对齐。AISS从原先的“设计”方向划分到新的 “设计和安全”方向。

AISS旨在将可扩展的防御机制嵌入芯片设计的过程自动化,同时允许设计师权衡经济性与安全性,最大化设计生产力。AISS项目,为期4年,分为15个月、18个月、15个月三个阶段,包含两个技术领域:1)安全,芯片安全包括设计安全及制造后安全,涉及安全引擎、资产管理基础设施及安全IP三个研究方向;2)平台,可自定义模块的集成安全子系统,涉及核心平台、平台基础设施及组合集成三个研究方向。两个领域的执行者在合同授予前必须签订联合承包商协议(ACAs),以便“领域1”开发的工具、IP和方法可以用于“领域2”。项目招募分别基于ARM和RISC-V(至少此两种架构)的解决方案,此次选中的团队探索基于ARM的解决方案。

随着网络连接设备的普及化,国家及经济利益相关者将注意力转移到数字集成电路芯片上,这些芯片能够实现跨军事和商业应用领域的复杂功能。目前的芯片安全相关的漏洞集中在四个方面:边信道攻击、反向工程、供应链攻击以及恶意硬件。通过开发一个设计工具和IP生态系统(包括工具供应商、芯片开发商、IP许可方和开放源码社区),AISS项目试图将安全能力低成本集成到芯片设计中,最终实现可扩展的片上安全普及化。

-

半导体

+关注

关注

328文章

24548浏览量

203051 -

芯片设计

+关注

关注

15文章

901浏览量

54427 -

供应链

+关注

关注

3文章

1592浏览量

38462

原文标题:【领域前沿•微】美国国防部高级研究计划局选择团队推进半导体供应链的安全性研究

文章出处:【微信号:gh_22c5315861b3,微信公众号:战略科技前沿】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

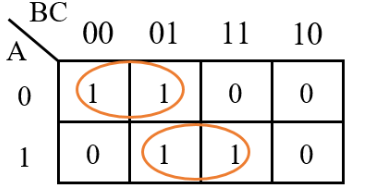

竞争与冒险产生的原因,判断方法和避免竞争与冒险的方法

源代码审计怎么做?有哪些常用工具

开源漏洞共享平台及安全奖励计划正式发布

再获认可,聚铭网络入选国家信息安全漏洞库(CNNVD)技术支撑单位

开源漏洞共享平台及安全奖励计划正式发布

FPGA | 竞争冒险和毛刺问题

如何降低网络安全漏洞被利用的风险

国内首创!通过SDK集成PUF,“芯片指纹”打造MCU高安全芯片

用于缓解高速缓存推测漏洞的固件接口

推测性处理器漏洞常见问题

网络安全常见漏洞有哪些 网络漏洞的成因有哪些

最常见的网络安全12种漏洞扫描类型

竞争性“安全引擎”方法解决芯片漏洞

竞争性“安全引擎”方法解决芯片漏洞

评论