比特币是十多年以来最强大,最受欢迎的加密货币,一路走来,它经历了重重阻碍,其中包括CVE-2010漏洞、Mt.Gox事件、BCH硬分叉、以及山寨币的崛起等。但是,这并不代表着比特币就不会再面临任何威胁。

今天,笔者就和大家来聊一聊目前比特币可能面临的最大问题:

1、挖矿集中化:挖矿基础设施的每部分都是集中的

矿机生产集中化,8大矿池控制着85%的哈希算力,可能在一个房间内聚集大多数算力(占全球70%以上)的掌控人,2016年就曾经发生过一次这样的事情,由于硬分叉迫在眉睫,比特币核心开发者与矿工们聚集在香港的一个房间,决定比特币命运。

此外,大多数算力集中在一个国家,换句话说,就是整个挖矿的分布相当集中,那么这样一来,威胁也就变得很多,比如,通过多数算力可以进行的攻击有:链重组、51%攻击、死亡螺旋、日蚀攻击以及进行PoW演算法重置等。

2、缺乏隐私

比特币是人类历史上最透明的一个支付系统,所有的交易历史都会被保留,这种特质给比特币的隐私安全带来了极大的挑战。

一旦暴露再次隐身就变得很难。实际中有很多场合都会涉及到实名制的问题,实名制意味着肉身身份和我们的地址被绑定了,也就是这个地址的隐私被暴露了。

而一旦最初的这个地址暴露以后,即使我们更换一个新的地址,把暴露地址中的币转入新地址,新地址和老地址之间关联性就非常明显,所以新的地址也就没有隐私性可言了。

另外一个更让人担忧的事情是即使我自己遵守了最佳实践,没有暴露隐私,如果跟我交易的地址隐私泄露了,从那个地址的持有者的身上找到我的身份信息也就会比较容易了。

此外,交易在全网的扩散过程也可能会暴露隐私,比特币交易被创建后,会从构建交易的机器上按照点对点传播协议逐步扩展到网络上的很多计算机上,这时候如果想定位交易最初是从哪台机器上发出的,其实没有那么容易。

但是,不容易不代表没可能,如果监听者同时去监听网络上的很多节点,记录下我的交易到达各个节点的时间,那么根据时间差,还是很有可能运算出发出交易的节点的位置的。

3、未得到验证的安全模型

收费市场:按BTC来计算,每4年其安全预算减半。

可能有人会对这种观点持反对意见,原因是在2140 年区块奖励为零之前,我们并不需要担心这些。

但是我们却不得不考虑一个问题,就是在短短的9年内,比特币的安全预算将下降88%,每个区块奖励从当前的12.5BTC降至1.5BTC,在17年内降至0.39BTC,跟目前相比,减少了97%的奖励。

由于这是BTC计价,如按法币计价可能又是另一回事,当然未来的事情没有什么100%,只是概率大小的问题,所以要注意自己的风险承受能力和风险偏好。

这可能就有人说了,减半好啊,减半之后价格会在下次减半时增加2倍以上。那么按照这种逻辑,那比特币在经历9次减半之后,价值要比整个全球GDP还要高。

这可能吗?合理吗?

如果说要解决这个问题,唯一可能的路径就是让费用市场发展起来,但是这也存在问题,如果我们希望每个区块收取的交易费用达到12.5BTC,那么每个交易的费用要达到0.0034BTC或340美元,然而,这不是最可怕的部分,最可怕的是发展出不可知的行为。

也就是说,假设没有区块奖励,交易费用能达到当前区块奖励的水平

那有人就说了,拿走中本聪的部分代币,并用它来资助通膨,但是,你能找到中本聪吗?

4、缺乏创新而缓慢老去:这有利有弊

比特币不会改变,这没关系。

但是,我们不得不承认,到目前为止,我们还没有看到比特报备有实质性的新应用或用例。

可能有人会说,节点同步更快了,但是,关于比特币比较大的创新基本没有实现过,甚至一些功能还玩完了。

那么在这里,就有一个很大的风险,比特币可能永远无法走向主流,而且会缓慢老去。

5、做空和可替代链让中本聪提出的博弈论失效

博弈论考虑的关键部分是,由于矿工跟比特币是息息相关的,但是现在情况却不同,矿工可能会攻击比特币区块链,同时做空比特币,从而获得即时利润,之后去挖其他的链。

6、不能扩容,无法走向主流

比特币单个区块在高峰期时,最多处理过2763笔交易。这意味着比特币一年最多能处理145,223,280笔交易,也就是说,平均每个人每年可以处理约0.02笔交易。

因此,即使我们有便宜的费用以及闪电网络可以正常运转,人们也只能打开和关闭一个通道。它需要花费96年来让全世界人都参与进来。

即使比特币只用作SOV,也就是说,如果人们只是购买BTC并进行单个交易,且不再转移,它也需要花费48年时间让全世界的人都参与进来。

7、中心化的开发

在过去的一年,70%的提交都是由 10 个人完成的,而且97%的节点都采用core的软件。我们可以假装每人检查所有 30 万+行代码,对所有的更改达成共识。

但事实上,我们只是遵循一些明星core开发者的建议。 core开发者团队做出一些阴险代码或错误决定的几率非零。看看cve-2010-5139+cve-2013-3220,这些只是诚实的错误,并非针对性的攻击。

可能看到这里,有的朋友就会问,量子计算机呢?比特币网络难道不会被破解吗?

关于这个问题,笔者确实纠结了一会,但是,最终笔者认为就目前而言,量子计算机想要破解比特币网络是非常难的。

那么就不会有一丝威胁吗?

笔者认为,量子计算机对比特币的唯一威胁,就是比特币独有的椭圆曲线算法在新构架的硬件和软件下有可能被破解。

但是目前的量子计算的量子比特连100都达不到,想要挑战RSA/椭圆曲线加密还是严重不足的,即便谷歌的量子计算机真的推出,真的能够破解比特币的私钥和算法,我们也可以在受到威胁之前找到对策和方案。

要知道比特币走过风风雨雨十年,是没那么容易被“瓦解”和“终结”的,而且区块链技术本身和加密算法也在不断拓展和升级。

-

量子计算机

+关注

关注

4文章

461浏览量

25022 -

比特币

+关注

关注

57文章

7000浏览量

139332

发布评论请先 登录

相关推荐

知语云智能科技揭秘:无人机威胁如何破解?国家安全新防线!

知语云智能科技无人机防御系统:应对新兴威胁的先锋力量

2023年汽车网络威胁态势报告

比特币价格跳水跌破41000美元 比特币创四个月最大跌幅

“天蝎座”-T地面有源相控阵多威胁模拟器简介

企业数字资产保护:如何采取主动措施预防内部威胁?

如何使用C代码中的比特段幅操作

用于配置两个QSPI将序列数据比特传输到其它设备

威胁情报在安全分析中的作用和未来位置如何

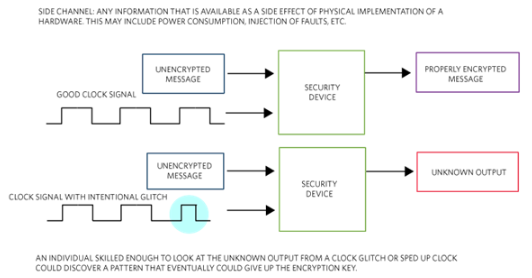

了解并解决加密系统面临的威胁

必须了解的五种网络安全威胁

什么是比特率和波特率?比特率、波特率与频谱带宽关系解析

比特币会被什么威胁

比特币会被什么威胁

评论