公有云运维安全常见难题分析

大小:0.5 MB 人气: 2017-10-12 需要积分:1

公有云运维安全四大风险

目前使用公有云的用户可以分为两类:

一开始业务就部署在公有云上面,主要以新兴互联网公司为主。已经有自建的IT环境,需要向公有云上迁移。伴随着用户IT环境从传统自建IDC向公有云环境的转变,运维工作也从内网环境迁移到公网中,这对用户来说是一个非常大的改变。

本文主要讨论传统IT环境向公有云迁移面临的运维安全问题,要知道,传统IT环境下所有IT基础设施和数据都是用户自己掌控。从心理上来讲用户感觉会更安全,对公网的暴露面也更小。一旦用户将业务和数据都迁移到公共云上,用户可能会有不安全感。

事实上,公共云在基础架构安全性方面远超一般用户自建的IDC,主要体现在以下四个方面:

因为公有云IDC机房建设规格非常高,所以公有云的IDC机房在电力、空调等方面可用性更有保障;公有云有比较好的网络资源,所以公有云的网络质量更好;公有云的服务器都是批量采购和检测,并且一般都有可靠的存储系统,公有云的硬件可靠性也更有保障;公有云系统、安全方面都有非常专业的团队,都是业界顶级水平,使用公有云在系统、安全方面的风险更小。

但是,笔者从事运维工作十年,最近在公共云运维实践过程中也发现:计算环境从本地到云端自身安全性是提高了,但云上的运维工作却面临着一些新的安全风险和挑战。

因为公共云的运维管理工作必须通过互联网完成,和传统IT环境运维有很大不同,总结起来风险主要来自以下四个方面:

运维流量被劫持:公共云场景下运维最大的变化就是运维通道不在内网,而是完全通过互联网直接访问公共云上的各种运维管理接口。很容易被嗅探或中间人劫持攻击,造成运维管理账号和凭证泄露。运维管理接口暴露面增大:原来黑客需要入侵到内网才能暴力破解运维管理接口的密码,而现在公共云上的用户一般都是将SSH、RDP或其它应用系统的管理接口直接暴露在互联网。只能依靠认证这一道防线来保证安全,黑客仅需破解密码或绕过认证机制就能直接获取管理员权限。账号及权限管理困难:多人共享系统账号密码,都使用超级管理员权限,存在账号信息泄露和越权操作风险。操作记录缺失:公共云中的资源可以通过管理控制台、API、操作系统、应用系统多个层面进行操作。如果没有操作记录,一旦出现被入侵或内部越权滥用的情况将无法追查损失和定位入侵者。

这些风险都是公共云场景下进行运维工作的常见风险。

公有云运维安全八大措施

阿里云在创立第一天就认定安全是头等重要的事情。针对这些问题,阿里云提供了多种安全防护措施供用户使用。用户可以利用阿里云平台产品自身的安全机制、云盾、云市场中的第三方安全产品配合,来缓解或消除这些风险。

加强运维安全工作可以采取的具体措施如下:

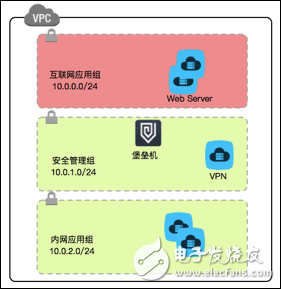

1.使用VPC网络帮助用户基于阿里云(http://click.aliyun.com/m/2185/ )构建出一个隔离的网络环境。用户可以完全掌控自己的虚拟网络,包括选择自有IP地址范围、划分网段、配置路由表和网关等。

从运维安全的角度出发使用VPC网络还需要再对VPC网络内部网段进行划分,一般建议分为三个网段:互联网应用组、内网应用组、安全管理组。

三个网段之间采用安全组隔离,并设置相应的访问控制策略,限制所有实例SSH、RDP等运维管理端口只允许安全管理组访问。

非常好我支持^.^

(0) 0%

不好我反对

(0) 0%