恶意软件黑名单对ntopng来说不是什么新鲜事。ntopng(包括ntopng Edge)集成新兴威胁黑名单https://rules.emergingthreats.net,已经有很长一段时间。ntopng3.6稳定版还引入了一些网络挖矿黑名单,ntopng将标记在线挖矿网站并产生警报。

尽管有新的集成,但 ntopng 缺乏告知用户当前使用的列表能力以及让他们验证每个列表的更新状态。由于这些原因,我们决定实施分类列表,让使用者对ntopng使用的列表有充分的了解和控制。

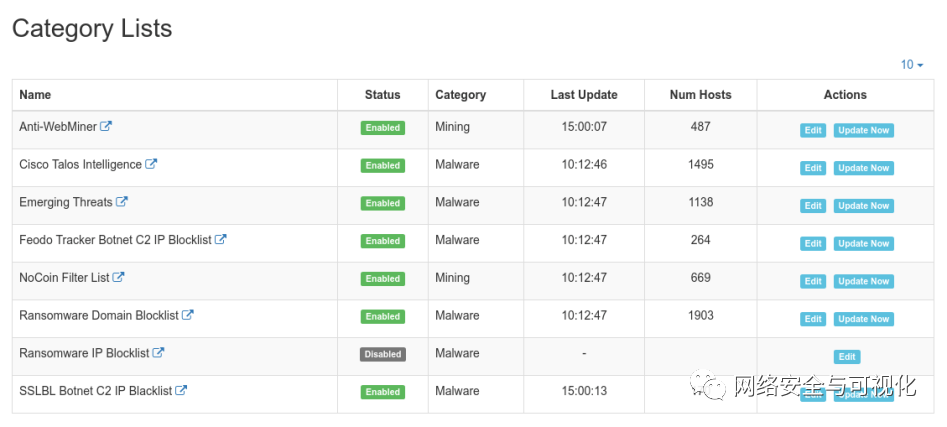

该页面显示ntopng当前支持的所有列表。一个状态徽章显示该列表是否已被成功下载或遇到错误。列表现在是一个总体的概念,并不限于恶意软件,它只是将一个IP/域名列表与一个类别联系起来。在未来,由于这个模型的灵活性,可以支持用户提供的列表。

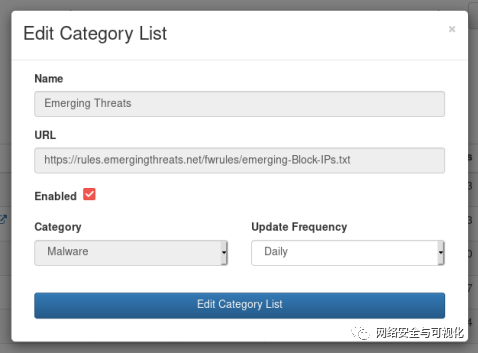

正如你从上面的图片中看到的那样,根据你设置的偏好,每天或每小时都会下载列表。这是因为恶意软件列表是持续更新的,因此必须有最新的信息来保持它们的有效性。Num Hosts列报告了从列表中加载的实际规则数量。默认情况下,列表是每天更新的,但可以从编辑对话框中对更新频率进行更改。也可以禁用每个单独的列表。另一个重要的改进是使用磁盘来存储下载的列表。这样一来,就不再需要在每次启动时下载清单,那些暂时无法下载新清单的主机仍然可以使用以前下载的清单。

通过这一更新,我们还整合了一些新的强大的黑名单,这些黑名单只在ntopng的最新开发版本中可用。

Cisco Talos Intelligence: 基于IP的威胁检测

ch Feodo Tracker Botnet C2 IP Blocklist: 基于IP的僵尸网络检测

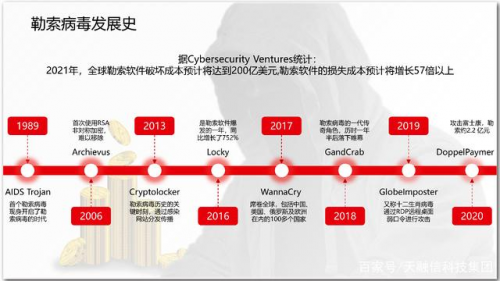

ch Ransomware Domain/IP Blocklists: 基于IP/域名的勒索软件检测

ch SSLBL Botnet C2 IP Blacklist: 基于IP的威胁检测

类别列表和自定义类别主机是强大的功能,在可见性和威胁检测方面增加了ntopng的可用性。

每当检测到攻击时,ntopng都会向您报告一个如下所示的警报,您可以用它来跟踪问题。请记住,如果你在ntopng中启用了连续的流量记录,你可以从ntopng中下载攻击的pcap来进行全面检查。

如果警报还不够,您希望阻止此类威胁并优化带宽使用,您应该很高兴地知道,对于这一点ntopng Edge实现了,而且还有更多的功能!

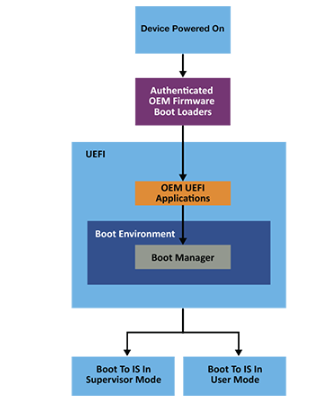

ntopng Edge是旨在解决一些问题的软件应用程序:

将设备绑定到用户

指定每用户第7层协议策略(例如,使用X可以使用协议Y)

保护网络免受恶意软件的侵扰以及与不安全目标之间的连接

通过防止占用带宽,确保均匀共享可用的Internet带宽

ntopng Edge通过防止行为不当的主机损害带宽,确保Internet始终可用于关键业务应用程序。ntopng Edge还可以保护网络免受有害流量的攻击,例如洪或云上传,这些流量可以为数据泄露铺平道路。

ntopng Edge 特点:

确保互联网可用性

第7层应用程序流量阻止/限制

内联不安全流量阻止

服务微细分

活动和静默设备发现

易于安装且简单使用

热门文章推荐

【虹科】-使用Allegro快速分析网络负载问题

【虹科】-如何分析VoIP网络问题?

【虹科】使用Allegro进行数据包取证分析

【虹科】Allegro-网络端到端监控

【虹科】使用nprobe+ntopng监控上百个路由器流量

【虹科】- ntopng监控大型网络案例

ntop产品介绍

虹科提供网络流量监控与分析的软件解决方案-ntop。该方案可在物理,虚拟,容器等多种环境下部署,部署简单且无需任何专业硬件即可实现高速流量分析。解决方案由多个组件构成,每个组件即可单独使用,与第三方工具集成,也可以灵活组合形成不同解决方案。包含的组件如下:

PF_RING:一种新型的网络套接字,可显着提高数据包捕获速度,DPDK替代方案。

nProbe:网络探针,可用于处理NetFlow/sFlow流数据或者原始流量。

n2disk:用于高速连续流量存储处理和回放。

ntopng:基于Web的网络流量监控分析工具,用于实时监控和回溯分析。

虹科是在各细分专业技术领域内的资源整合及技术服务落地供应商。虹科网络可视化与安全事业部,凭借深厚的行业经验和技术积累,近几年来与世界行业内顶级供应商Morphisec,Apposite,IoT Inspector,LiveAction,Profitap,Cubro,Elproma等建立了紧密的合作关系。我们的解决方案包括网络流量监控,网络流量采集和优化,端到端网络性能可视化,网络仿真,网络终端安全(动态防御),物联网设备漏洞扫描,安全网络时间同步等解决方案。虹科的工程师积极参与国内外专业协会和联盟的活动,重视技术培训和积累。

此外,我们积极参与工业互联网产业联盟、中国通信企业协会等行业协会的工作,为推广先进技术的普及做出了重要贡献。我们在不断创新和实践中总结可持续和可信赖的方案,坚持与客户一起思考,从工程师角度发现问题,解决问题,为客户提供完美的解决方案。

-

网络安全

+关注

关注

9文章

2939浏览量

58657

发布评论请先 登录

相关推荐

全球数千台路由器及物联网设备遭"TheMoon"恶意软件感染

edr系统软件有什么用 EDR系统与传统杀毒软件有什么区别

使用 AI 增强的网络安全解决方案强化勒索软件检测

Commvault宣布其平台2023E版全面可用 支持主动识别恶意软件威胁

勒索病毒“漫谈”(中篇)

新型Windows恶意软件盗取用户大量数据

勒索病毒“漫谈”(上篇)

RSAC2023解读第7期 | 企业僵尸网络大机密

自动移动目标防御|为什么EDR不足以防止勒索软件|虹科分享

【虹科技术分享】如何通过使用ntopng跟踪和打击恶意软件、勒索软件、挖矿行为、僵尸网络

【虹科技术分享】如何通过使用ntopng跟踪和打击恶意软件、勒索软件、挖矿行为、僵尸网络

评论