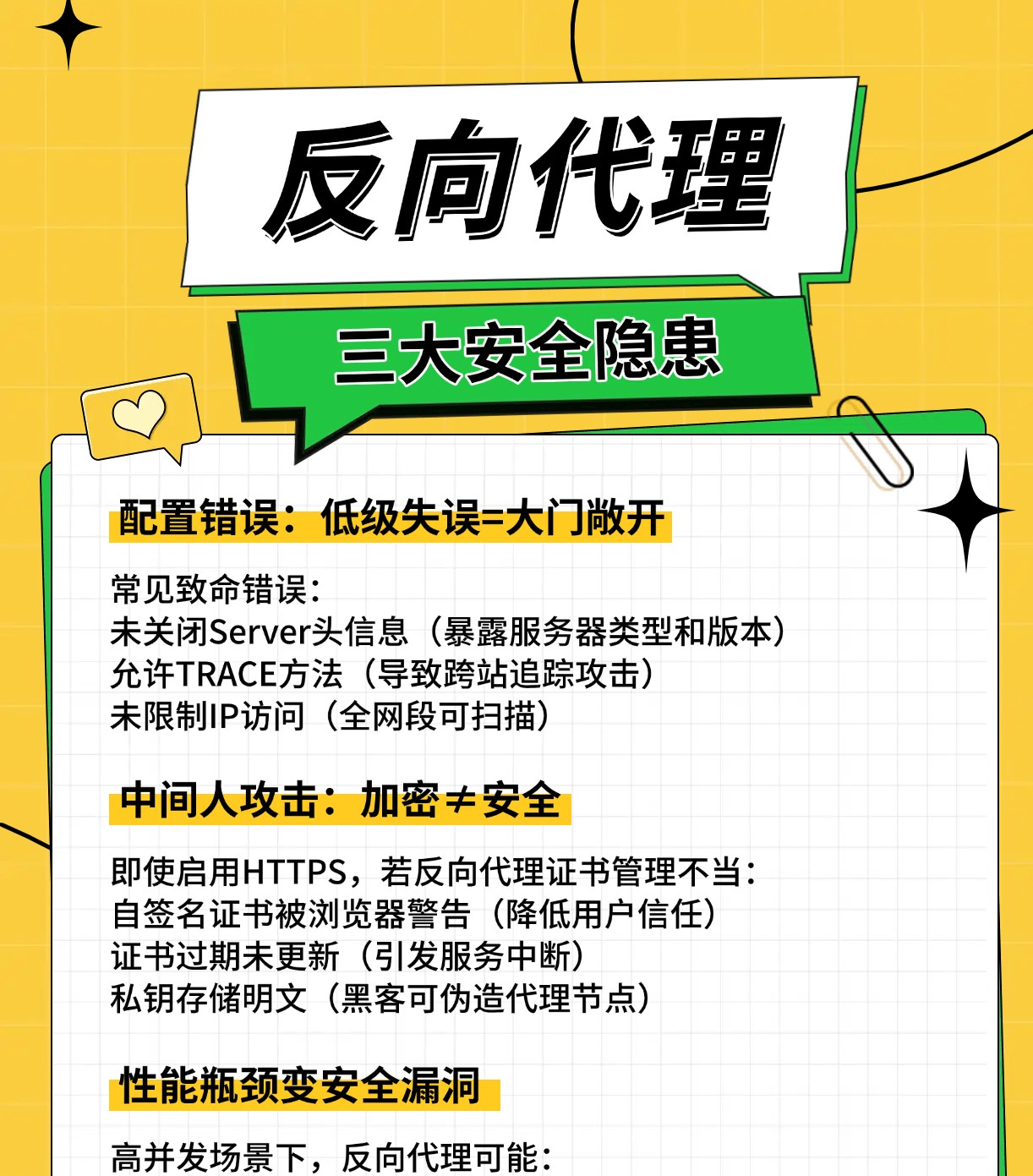

“某电商因反向代理配置失误,3秒泄露10万订单数据!”

“某金融公司被黑*利用Nginx漏洞,内网系统遭渗透……”

反向代理(ReverseProxy)作为企业网络架构的“守门人”,用对了是盾牌,用错了是后门。

反向代理,究竟是什么?

反向代理,简单来说,就是位于客户端和服务器之间的一道“安全门”。当用户发起请求时,请求首先到达反向代理服务器,反向代理服务器根据预设的规则对请求进行处理,然后再将请求转发给内部真正的服务器。而服务器返回的响应,也会先经过反向代理服务器,再返回给用户。这一过程中,用户并不知道反向代理的存在,仿佛直接与内部服务器进行交互,但实际上内部服务器的信息被反向代理很好地隐藏了起来。

【企业级安全反向代理的4大铁律】

1.配置规范

强制动作:

关闭Server标签、禁用危险HTTP方法

启用HSTS(防SSL剥离攻击)

严格ACL控制(仅允许可信IP段访问)

2.证书全生命周期管理

支持ACME

实时监控证书状态(过期前30天预警)

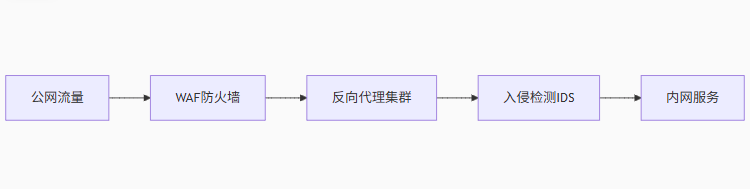

3.深度防御架构

关键策略:

代理层与业务层隔离(DMZ区部署)

每层独立加密(TLS+IPSec双重保障)

4.审计与攻防演练

每月必须执行:

代理日志分析(检测异常请求模式)

模拟渗透测试(雇佣白帽黑*攻击自身)

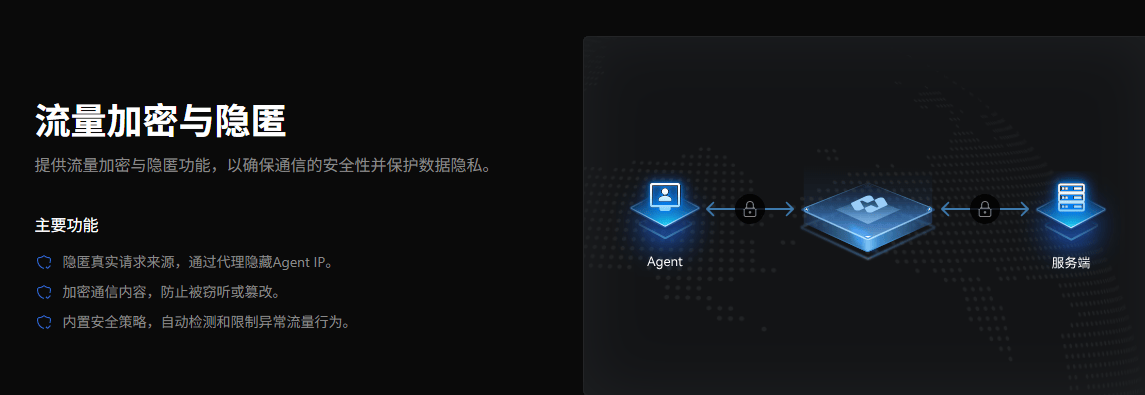

【以企业级反向代理工具ZeroNews为例—如何强化企业数据安全】

端到端加密传输:

1、采用TLS全程加密

确保数据从内网到公网的传输过程不可被窃听或篡改,符合企业级安全标准。

2、多层次访问控制

IP黑白名单:仅允许授权IP或设备访问内网服务,杜绝非法接入。

3、自定义域名与证书管理

企业可自主绑定域名并管理SSL证书,ZeroNews不接触用户数据,避免因第三方平台漏洞导致的数据泄露。

4、日志审计与监控

提供详细的访问日志与审计功能,企业可实时监控数据访问行为,快速响应异常事件。

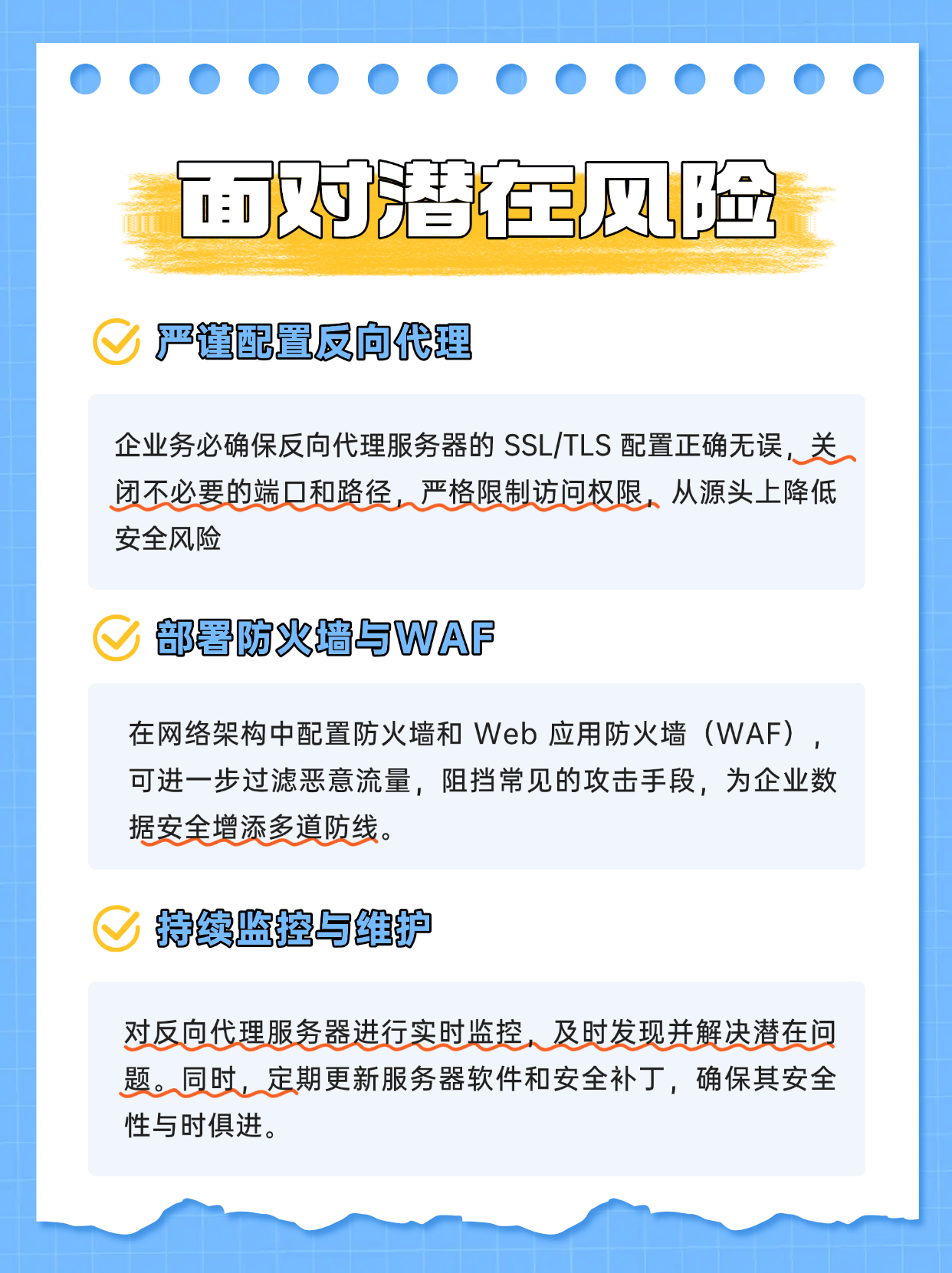

在数据安全形势日益严峻的今天,反向代理无疑是企业保障数据安全的一把利器。它通过隐藏内部服务器信息、负载均衡、过滤非法请求和SSL/TLS加密等功能,为企业的数据安全筑起了一道坚实的防线。

然而,企业在使用反向代理时,也不能掉以轻心,必须进行严格的安全配置和管理,才能充分发挥其优势,建议选择企业级别的工具如ZeroNews,确保企业数据的安全无忧。

审核编辑 黄宇

-

服务器

+关注

关注

13文章

10095浏览量

90899

发布评论请先 登录

反向代理新玩法?ZeroNews黑科技解读。

企业网安融合的实践与未来

企业安全访问网关:ZeroNews反向代理

今日看点丨央媒刊文:H20既不环保,也不先进、更不安全;HBM将以每年30%的速度增长

单向光闸:用光束筑起数据安全的“光之墙”

楼宇管理系统 (BMS) 网络安全的力量

凌科芯安LKT4305GM打造安全物联网

Oracle 与 NVIDIA 合作助力企业加速代理式 AI 推理

使用反向代理,企业的数据到底安不安全?

使用反向代理,企业的数据到底安不安全?

评论