尽管设计了广泛的软件方法来防止这些攻击,但对计算机和网络的攻击仍在继续激增。通过基于硬件的安全性为用户和计算机系统建立强大的数字身份是超越纯软件策略的重要一步。为了向用户提供提高安全性的工具,计算机行业已经付出了相当大的努力来实施称为可信平台模块 (TPM) 的基于标准的硬件安全模块。TPM 可以使网络管理员采用更高级别的安全性,尤其是当它在计算机中的存在变得无处不在时。

信任的根源

认识到产品和服务需要更高的信任度,几家公司成立了 TCG 来制定行业标准,以保护数据密码、密钥等信息资产免受外部软件攻击和物理盗窃。TCG 由 140 多家成员公司组成,涉及硬件、组件、软件、服务、网络和移动电话。建立信任的基础是 TPM 规范,该规范于 2000 年获得批准,随后 TPM 发货安装在计算机中。

TPM 可用性不一定会导致其实施以提高安全性。Aberdeen Group 2008 年 2 月的一份报告发现,尽管当今可用的可信计算就绪设备和基础设施的比例很高,但企业对可信计算和 TPM 的认识仍然相对较低。受访者估计,超过一半的现有台式机和笔记本电脑已经支持可信计算,超过四分之三的现有网络端点和策略执行点可以支持可信计算。

该报告建议“为了实现一流的性能,公司应提高对利用 TPM 的可信计算模型和安全解决方案的认识,并确定利用其内部已经存在的可信计算就绪设备和基础设施的应用程序。企业。”

考虑到这一建议,以下讨论变得更加相关。TCG 定义的可信计算的基础是可以嵌入可信计算平台的一个或多个安全设备的集合。信任的基础或根是 TPM,通常是提供安全服务并安装在主板上的微控制器单元 (MCU)。但是,TPM 也可以在另一个 IC 中嵌入功能。TPM 为密钥和证书提供受保护的存储、明确的身份、不受外部干扰的操作的屏蔽位置以及报告其状态的方法。难以进行虚拟或物理攻击,良好的 TPM 实施使用防篡改硬件来防止物理攻击。

与其他专有硬件安全系统相比,TPM 是一种基于内部固件的灵活、基于标准的交钥匙解决方案,无需编程。该模块具有来自可量化测量的第三方认证的强大安全性(例如,Common Criteria EAL、3+、4+、5+)。

基本的 TPM 功能包括使用硬件随机数生成器生成非对称密钥对、公钥签名和解密以安全地存储数据和数字机密。哈希存储、背书密钥和初始化以及管理功能提供了进一步的安全性和用户功能。TPM 的最新版本,称为 TCG 1.2 或 TPM 1.2 版,为 TPM 的功能添加了传输会话、实时时钟、位置、保存和恢复上下文、直接匿名证明、易失性存储和委派。

TPM 不控制事件;它只是观察和跟踪系统活动,并在非系统总线上与系统 CPU 通信。TPM 的密钥和证书功能对于强大的识别至关重要。

向其他行业学习

对强身份的需求已在其他应用程序中成功解决。例如,有线调制解调器行业通过强制要求符合 DOCSIS 1.2 规范的有线调制解调器必须由其制造商分配唯一的 RSA 密钥对和 X.509 证书来解决非法有线调制解调器的问题。然后,有线调制解调器证书在与有线调制解调器终端系统或上游前端设备的身份验证握手中用作设备身份。

作为管理有线电视运营商的组织,总部位于科罗拉多州路易斯维尔的 CableLabs 建立了植根于 CableLabs 本身的证书层次结构。每个电缆调制解调器制造商都从 CableLabs 获得制造商证书颁发机构,用于颁发(签署)唯一的调制解调器证书。调制解调器密钥对和证书被“刻录”到调制解调器的硬件中。

以设备证书的形式使用强大的设备身份,使该行业能够向零售市场销售电缆调制解调器,从而允许个人消费者购买和拥有电缆调制解调器。这消除了有线运营商作为有线调制解调器产品分销渠道的需要。作为这种方法成功的证明,IEEE 802.16 社区正在考虑为 WiMAX 无线宽带采用电缆调制解调器身份验证协议。

TPM 功能

从网络身份的角度来看,将 TPM 硬件集成到网络设备中的好处最好通过了解 TPM 在密钥和证书中的作用来体现。五个特定领域提供了对 TPM 功能的更详细说明:加密功能、平台配置寄存器、TPM 驻留密钥、TPM 密钥生命周期服务以及初始化和管理功能。

TPM 具有多个对称和非对称密钥加密功能,包括片上密钥对生成(使用硬件随机数生成器)、公钥加密、数字签名和散列函数。TPM 1.2 版利用当前的标准算法,包括 RSA、数据加密标准 (DES)、三重 DES (3DES) 和安全散列算法 (SHA)。此外,目前正在努力将 Suite B 密码套件包含在下一个 TPM 规范修订中。

平台配置寄存器 (PCR) 通常用于存储散列和扩展值,其中新散列值与现有散列值组合(在 PCR 中),然后组合通过 TPM 的散列函数。hash-and-extend 操作的结果放在同一个 PCR 中。TPM 包括至少八个可用于存储哈希值和其他数据的寄存器。

TPM 允许将某些加密密钥定义为驻留 TPM。例如,如果特定密钥对的私钥操作始终在 TPM 内执行,则 RSA 密钥对被认为是 TPM 驻留的。

由于具有 TPM 的计算机平台可能会遇到硬件故障和其他灾难,因此相关密钥和证书的副本的安全和保密备份至关重要。作为 TPM 关键生命周期服务的一部分,TCG 制定了备份和恢复规范,可以在平台出现故障或员工不可用的情况下确保业务连续性服务。TCG 为定义为可迁移的密钥指定了密钥迁移协议。迁移规范允许某些类型的密钥和证书在适当的所有者授权下从一个平台转移到另一个平台,同时限制对原始 TPM 和目标 TPM 的访问(无需人工访问或迁移权限)。这些备份、恢复和迁移服务可以在有或没有受信任的第三方托管服务的情况下运行。

初始化和管理功能允许所有者打开和关闭功能、重置芯片,并通过强大的控制获得所有权以保护隐私。系统所有者是受信任的并且必须选择加入,而如果用户与所有者不同,则可以根据需要选择退出。

可用的 TPM

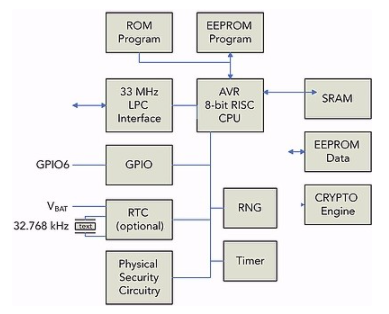

开发基于 MCU 的 TPM 的公司包括 Winbond Electronics、STMicroelectronics、Infineon Technologies 和 Atmel。如图 1 所示,微控制器通常采用行业标准的 28 引脚薄型收缩小外形封装 (TSSOP) 封装。Atmel 开发了第一个符合 TCG 规范的 TPM,在其 TPM 中使用了 AVR 8 位 RISC CPU。图 2(第 16 页)显示了集成在 TPM IC 中的常用组件的框图。

另一个使用 8 位内核的 TPM 是 STMicroelectronics 的 ST19WP18,它基于最初为智能卡和其他安全应用开发的系列的 MCU。相比之下,英飞凌的 TPM v1.2 基于公司的 16 位安全控制器系列。

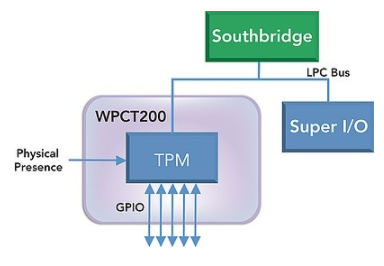

TPM 使用 Intel 和基于 AMD 的 PC 中的 Intel 定义的低引脚数 (LPC) 总线。如图 3 所示,LPC 总线将 TPM 连接到南桥(I/O 控制器集线器);Super I/O 芯片控制串行和并行端口以及键盘和鼠标。

虽然满足 TCG 标准需要 TPM 中的某些功能,但经常包含其他功能以区分一家公司的 TPM 与另一家公司。例如,图 2 中的通用 I/O 引脚的数量可能是五个或六个。Atmel 提供带有 100 kHz SMBus 两线协议的 AT97SC3203S,用于嵌入式系统,包括游戏。与 LPC 接口单元类似,SMBus 接口 TPM 采用 28 引脚 TSSOP 或 40 引脚四方扁平无引脚 (QFN) 封装。除了标准 TCG 推荐的封装(28 引脚 TSSOP)外,STMicroelectronics 还提供采用 4.4 mm TSSOP28 和超小型 QFN 封装的 ST19WP18。

图 2

图 3

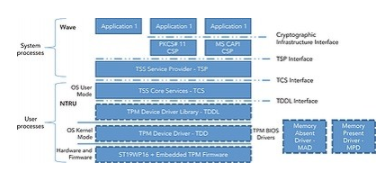

对 TPM 运营的其他支持包括 NTRU Cryptosystems、Core TCG 软件堆栈和 Wave Systems、具有 EMBASSY 安全中心或 EMBASSY 信任套件的加密服务提供商。图 4 显示了 STMicroelectronics 架构中的这些元素。其他供应商,Äô TPM 实施也包括这些组件。

图 4

除了离散的 TPM 之外,目前还可以从各种半导体供应商处获得与其他功能集成的版本。最近,与 TPM 相关的应用程序开发越来越受到独立软件供应商的关注。可信计算领域的一些领先供应商已经开始销售使用 TPM 的企业安全系统。

使用 TPM 密钥

根据 TPM 密钥的类型,允许不同的访问。在图 5 中自下而上工作时,每个 TPM 都有一个唯一的“内部”RSA 密钥对,称为背书密钥 (EK) 对。大多数 TPM 包括一个预编程的 EK 对,而一些实现可以在板上自行生成 EK 对。TPM 具有使用 EK 对进行有限操作集的专有能力;TPM 之外的实体或进程不能直接使用它。

图 5

与EK对相对应的是EK证书。理想情况下,TPM 制造商在 TPM 中创建 EK 对,并向 TPM 颁发唯一的 EK 证书;但是,供应链中的另一个实体,例如 OEM 或 IT 购买者可以颁发 EK 证书。

为了在一定程度上向外界报告其内部状态或其寄存器的状态或内容,TPM 使用单独的 RSA 密钥对进行 RSA 签名。此密钥对称为证明身份密钥 (AIK) 对,也是在授权所有者发出正确命令时在 TPM 内部生成的。作为证明密钥对,AIK 私钥只能用于两个目的:签署(或证明)TPM 内部状态报告和签署(或证明)其他通用密钥。

对于强大的数字身份,外部世界可以使用 AIK 对来识别一个 TPM 与另一个。为了保护用户在具有 TPM 的平台上的隐私,给定的 TPM 可以随时生成和操作多个 AIK 对。这允许用户指示 TPM 为不同的交易使用不同的 AIK 对,从而使窃听者难以跟踪和关联交易。

与 AIK 对对应的是 AIK 证书。AIK 证书仅由可信任的实体颁发,以查看 EK 证书而不透露其详细信息。这样的实体在可信计算术语中被称为隐私证书颁发机构,因为它颁发 AIK 证书并维护 EK 证书信息的隐私。

TPM 允许生成和使用通用 RSA 密钥对,例如用于加密和签名的密钥对。当私钥由 AIK 私钥(TPM 驻留密钥)进行数字签名时,通用密钥对被视为认证密钥 (CK)。根据 TPM 资源,可以使用任意数量的 CK 对。

使用适当的协议,外部实体可以验证给定的 CK 对是 TPM 驻留的。证明 TPM 驻留密钥的能力代表了 TPM 吸引人的特性之一,因为与受软件保护的密钥相比,受 TPM 保护的密钥更难窃取或修改。可证明性功能允许具有 TPM 的平台上的软件应用程序与外部实体进行交易并(向该外部实体)证明它正在使用的密钥位于 TPM 中并由 TPM 操作,从而增加了该外部实体, Äôs 的信任。

为了证明 CK 对是 TPM 驻留的,TCG 为 X.509 v3 证书标准指定了一个特殊的证明扩展。X.509 v3 证书带有 TCG 指定的 CK 公钥认证扩展,称为 CK 证书。为了支持广泛部署和与现有证书颁发机构产品和服务的兼容性,证书颁发机构(符合 RFC3280 标准)无需查看 EK 证书即可颁发 CK 证书。

保护入口点

全球范围内的漏洞测试以及黑客和小偷的攻击不断暴露出软件、硬件和整体保护策略的弱点。在最近的一份报告中,普林斯顿大学的研究人员认为,当他们冻结计算机的 DRAM 时,他们发现了 TPM 的一个弱点。相反,测试过程本身使系统容易受到攻击。

一旦解密的密钥从 TPM 传递到主系统内存 (DRAM),密钥可能仍然完好无损。从 DRAM 内存中移除电源而不是将系统挂起在睡眠模式中,提供了一种易于实施的策略来避免未经授权的访问。这只需要使用休眠模式或关闭计算机。但是,此示例中的测试表明,不当使用会降低安全工具的有效性。

如果使用得当,TPM 可以通过其密钥和证书功能添加几个更高级别的安全功能。许多公司认识到 TPM 具有提供更高安全性的潜力,因此在其产品中加入了该模块。如果实现,这相当于所有笔记本电脑和台式机的 90% 以上的附加率。利用 TPM 在提供网络入口点的位置(例如手机和 PDA)建立强大的设备身份,将增加进一步的保护并关闭黑客和窃贼的后门。

审核编辑:郭婷

-

控制器

+关注

关注

114文章

17638浏览量

190227 -

DRAM

+关注

关注

40文章

2373浏览量

188148 -

寄存器

+关注

关注

31文章

5588浏览量

129053

发布评论请先 登录

设备身份唯一标识和基于数字证书的身份认证两种方案,在应用场景上有何侧重,分别适用于哪些类型的物联网设备?

芯盾时代中标南光集团身份管理与访问控制系统项目

新思科技硬件信任根技术筑牢数字安全堡垒

芯盾时代构建全场景覆盖的身份管理产品矩阵

看不见的安全防线:信而泰仪表如何验证零信任有效性

芯盾时代与某央企合作建设零信任安全网关

明阳 ZTnet 零信任平台为安全而生

芯盾时代参编零信任体系团体标准发布

Claroty SRA 支持零信任安全架构,保护扩展物联网 (XIoT)

芯盾时代中标延安卷烟厂 打造新一代身份认证平台

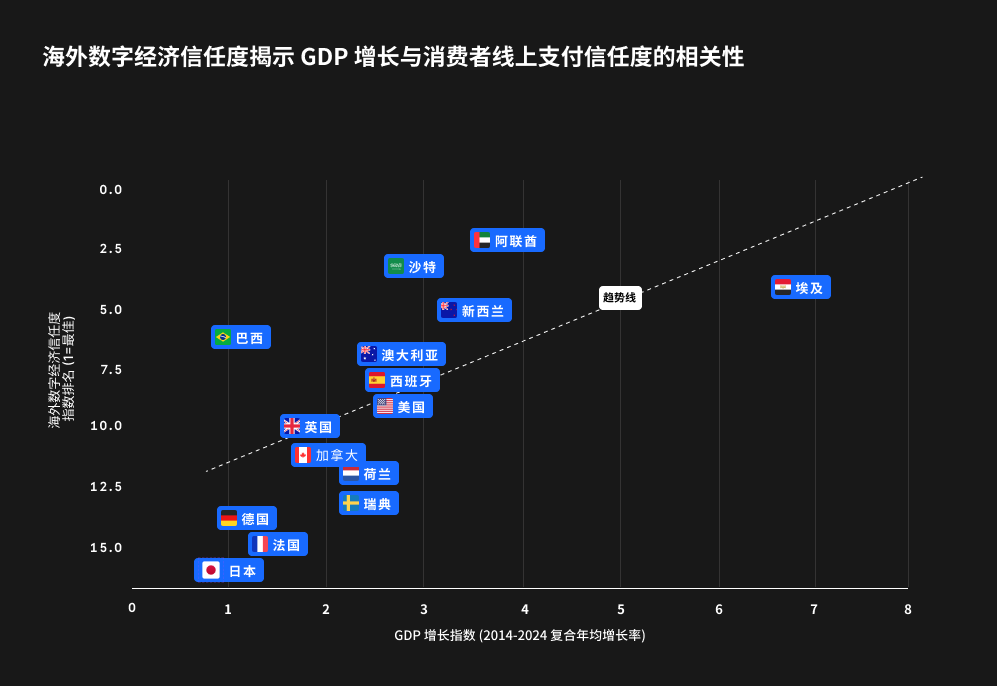

海外数字经济信任度报告正式发布,首度揭示消费者数字支付信任度与GDP增长的正相关性

通过强大的数字身份建立信任

通过强大的数字身份建立信任

评论