突如其来的新冠疫情,使得在线办公、在线教育等线上生产和生活方式激增,加速了数字世界的到来,与此同时,一系列的网络安全风险也随之进一步向现实世界渗透。根据Akamai智能边缘平台的监测,疫情期间网络流量大幅增高,平均增幅达30%左右,社交、视频、聊天、特别是游戏行业所遭受的网络攻击和恶意流量增幅更是高达4倍。

“疫情期间的安全形势越来越严峻,这会影响到企业今后数字化转型的发展。”对此,Akamai大中华区产品市场经理刘炅坦言:“在数字化的新网络环境之下,网络攻击变得越来越复杂。一些混合类型攻击,要求企业具备多层面、混合性的防护能力。此外,随着云环境中多云、混合云应用的增多,云端的安全策略很难统一,这也要求安全服务能够有弹性扩展的防护能力。”

很显然,随着数字化转型的发展,企业传统云端的边界已经消失,攻击面越来越大,原来城堡式的防护模式已经不能满足当下数字化的要求,要想构筑好数字化转型中的保护伞,就必须要利用边缘网络对各类攻击进行有效的识别,因此,边缘安全越来越重要。

日益凶猛的网络攻击

疫情期间网络攻击事件频发,DDoS攻击、Web应用程序攻击等均有不同程度的增长。Akamai平台在6月初监控到一起超大规模的DDoS攻击,攻击流量高达1.44 Tbps,这是Akamai平台监测到的自2018年GitHub遭受1.3 Tbps流量攻击以来的又一次历史新高。该起攻击发生后不久,Akamai平台再次监测到一起每秒高达8.09亿个数据包的DDoS攻击。

此外,Akamai还监测到一起针对金融服务行业的DDoS攻击,攻击者通过给攻击目标发邮件,去勒索比特币。“这种攻击慢慢会向金融服务行业以外的游戏、媒体等其他行业发展。”刘炅坦言。

“从DDoS整个发展趋势而言,它的规模越来越大、攻击方式越发复杂,诸如网络层攻击、应用层攻击、反射性攻击,还有分片式攻击等组合性攻击方式层出不穷。”

Web应用层攻击的增长也非常迅速。随着数字化转型的推进,应用层的应用数量通常超100个。这种情况之下,不同的应用使用的组件和技术会越发复杂。结果就是,使用开源代码、第三方脚本、下一代HTML语言或API接口等方式,都使得网站越来越脆弱,暴露的受攻击点越来越多。

撞库攻击也有了新的变化和发展趋势,很多犯罪分子会将相同帐户与不同应用的凭证信息进行合并,合并后形成一个凭证集合,随后进行深度训练,从而获取更多客户的凭证信息,最终得到一个整体的客户画像、在黑产市场获取更大利润。Akamai的研究人员观察到,在整个第一季度中,被盗帐户凭据一开始的交易价格约为1到5美元,涵盖多种服务的套餐交易价格为10到45美元。

据Akamai监测,在2020年第一季度,针对欧洲视频服务提供商和广播公司的恶意登录尝试大幅增加。在众多隔离措施开始施行后,3月下旬的一起针对单一服务提供商的攻击在24小时内共发起了近3.5亿次登录尝试。除此之外,Akamai发现出版业以及数字音乐行业也遭受了非常多的撞库攻击。

边缘安全变得至关重要

除了疫情期间遭受的网络攻击之外,企业自身在数字化转型过程中,也面临着诸多安全问题,如云端的迁移和安全防护、数据和隐私的保护、传统防护模式的失效等。此时,要想很好地解决安全问题,企业就需要利用边缘网络对各种各样的流量攻击进行识别。

最近,Gartner发布了一份针对未来网络安全发展趋势的报告,它提到一个概念和架构“SASE”,就是所谓的安全访问服务边缘。这一架构全面地把广域网的连接功能以及一些网络安全功能结合在一起,支持数字化企业所要求动态的安全防护需求。

在边缘安全架构中包含WAAP、ZTNA以及Secure Web Gateway等重要的安全组件,架构中和网络连接相关的部分会利用如CDN、运营商网络等把业务和应用联结在一起,进一步保证数字化转型中的企业对于云端安全的需求。“所以,基于数字化转型的背景,边缘安全越来越重要。”刘炅表示。

此外,边缘安全部署简单灵活、高度分布、高可用、可扩展等优势也是其日益重要的因素,Gartner预计2025年至少有一半左右的企业采用边缘化的安全架构。

Akamai边缘安全能力卓越

作为CDN的创始者,Akamai拥有全球比较大的CDN网络。从创立之初起,安全就植根于Akamai的边缘网络之中。Akamai拥有最完整的产品组合,采用分层的安全防护体系。该防护体系包括DDoS防护、爬虫攻击的检测和防护以及API防护等,企业可以缓解各种类型和规模的攻击流量。

除分层的边缘安全防护体系外,Akamai还具备基于用户身份识别和管理的服务、基于零信任的远程访问,以及网关类检测等防护功能。例如,Page Integrity Manager是Akamai针对于第三方脚本的防护产品,它把应用的防护推进到企业的客户端和浏览器端,是一个整体的防护体系。

更重要的是,Akamai的边缘安全产品都进入了Gartner魔力象限中,且都处于领导者的位置。Akamai的边缘安全能力可谓是企业数字化转型的保护伞,因为它很好地利用Akamai先天的边缘网络优势,可以在网络边缘处对各种攻击流量进行识别和抵御。

“当然,Akamai的差异化优势并不局限于技术范畴,还有叠加信息的丰富性。Akamai有原生优势,因为我们承载了互联网很大部分流量,对于攻击行为有丰富的洞见。基于丰富的洞见,Akamai把知识图谱输入到产品的设计和功能中。所以,Akamai对于应用层防护以及对网络攻击的识别能力是比较强的,这与传统的、基于硬件防护的产品完全不同。”Akamai区域副总裁暨大中华区总经理李昇讲道。

此外,李昇表示,Akamai的专家团队也有很大优势。“Akamai的全球安全运营控制中心(SOCC)实时帮助用户监控互联网的攻击状况,即管家型服务,企业可以把业务托管到Akamai智能边缘平台。一旦有异常发生,Akamai的专家团队遵循一套严格流程来提供保障;主动采取措施,在网络攻击的初期就将其抑制住,这就是Akamai产品最大的差异化优势。”

谈及其与运营商在边缘能力方面的对比,李昇坦言,Akamai跟运营商的优势在不同的层面。“这个就像在互联网的环境里,很多运营商建立了一个互联互通的网络,但是Akamai作为上面的一个逻辑叠加层,仍然可以发挥很大的优势,增加很大的价值。”

具体而言,主要表现在三大方面。“第一,因为Akamai的平台和架构是跨运营商的,我们的节点离最终用户访问非常近,这样对访问者和内容供应商来说是一个很大的优势,他不需要纠结所在的区域,Akamai可以做到全球任何一个地方都有同一级别的用户体验。”

第二,基于Akamai多年的经验和在各个行业的耕耘,Akamai对各行各业应用的理解非常好,对于哪些业务可以最大化、最合适下沉到边缘,Akamai可以做出最快速、准确的判断。

第三,由于边缘的智能化越来越重要,Akamai也在不停地优化边缘节点上的软件能力,从而更好助力边缘网络的智能响应,更加快速有效地应对网络安全问题。

“总体而言,Akamai比较大的优势在于边缘网络云服务器的高度分散化,以及跨运营商的高可用性、高灵活性的架构。”李昇总结称。

责编AJX

-

网络安全

+关注

关注

11文章

3449浏览量

62959 -

数字化

+关注

关注

8文章

10310浏览量

66538

发布评论请先 登录

清洗机制是怎样的?如何区分正常流量和攻击流量?

攻击逃逸测试:深度验证网络安全设备的真实防护能力

芯源半导体安全芯片技术原理

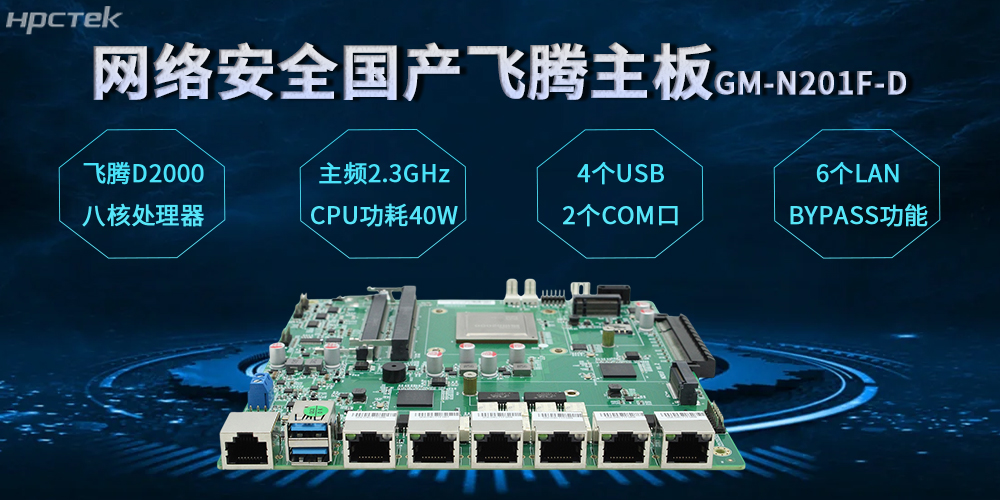

飞腾网安主板,数字时代安全防护体系的基石

边缘智能网关在水务行业中的应用—龙兴物联

协议分析仪能监测哪些异常行为?

单向光闸:用光束筑起数据安全的“光之墙”

DeepSeek 遭受 DDoS 攻击敲响警钟,企业如何筑起网络安全防线?

网络攻击和恶意流量增幅日益凶猛,边缘安全该如何成为关键?

网络攻击和恶意流量增幅日益凶猛,边缘安全该如何成为关键?

评论