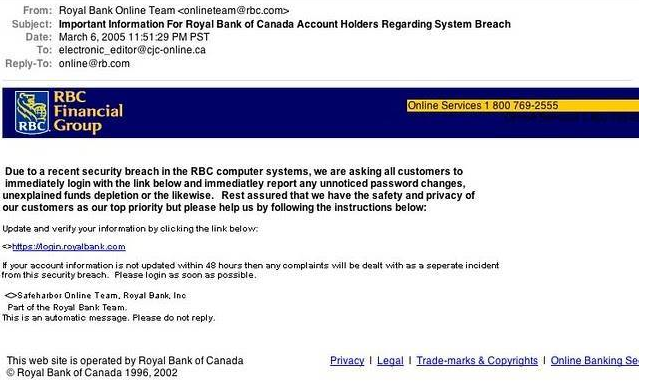

在当今数字化时代,随着网络应用的快速发展,网络安全问题变得日益突出,网络攻击手段也日益猖獗。在众多网络安全攻击手段中,CSRF(跨站请求伪造)攻击是一种被广泛认为具有潜在危害且常见的攻击方式之一

2024-01-02 10:12:29 259

259

,导致所报告的暴露数据同比增长200%,这也增加了网络罪犯可用被盗凭据的数量。IBM X-Force威胁情报副总裁Wendi Whitmore表示“我们今天看到的公开记录数量众多,这意味着网络犯罪分子

2020-02-17 17:39:12

嵌入式系统设计师学习笔记二十一:网络安全基础①——网络攻击网络攻击分为两种:被动攻击和主动攻击被动攻击:指攻击者从网络上窃听他人的通信内容。通常把这类攻击成为截获。典型的被动攻击手段:流量分析:通过

2021-12-23 07:00:40

的浪费,CPU长时间处于100%,永远都有处理不完的连接直至就网络拥塞,正常的访问被中止。 2、攻击症状 CC攻击有一定的隐蔽性,那如何确定服务器正在遭受或者曾经遭受CC攻击呢?我们可以通过以下

2013-09-10 15:59:44

的核心功能。(3)网络服务:Socket通信是设备对外传送数据的主要方式,是常见的远程攻击面。(4)内核驱动:通过ioctl(input/output control)系统调用向上层提供读写/控制设备

2022-09-15 10:31:46

信息安全,除了仰赖密码学算法,也架构在机器本身的防护上,但一般系统芯片在运行时,仍会不经意地透过一些物理特性泄露讯息,这些讯息会透过电压、电流、电磁波等物理现象传播到系统芯片外,攻击者便可以藉由分析

2022-03-01 14:19:26

(Power glitches)电源供应电压的波动会导致晶体管阈值电平的漂移。结果就是一些触发器在不同的时间里采样它们的输入,或读出错误的安全熔丝的状态。通常用瞬间增加电源电压或电压跌落来制造噪声

2017-12-21 18:12:52

SYN 报文并对服务端回应的报文置之不理,会导致服务器端不停的创建半连接状态的 socket 而耗尽资源,从而服务器端无法处理正常的客户端的连接请求,这就是所谓的 SYN Flood 攻击。SYN

2022-07-19 14:40:53

【作者】:黄玮;梁洪亮;胡正名;杨义先;【来源】:《清华大学学报(自然科学版)》2009年S2期【摘要】:网络电话(VoIP)网络攻击检测算法的实现需要较多的计算资源支持,而现有的VoIP网络攻击

2010-04-24 09:27:24

攻击面属性1085.2.2 分类决策1085.3 远程攻击面1085.3.1 网络概念1095.3.2 网络协议栈1125.3.3 暴露的网络服务 1135.3.4 移动技术 1145.3.5 客户端

2015-09-26 12:23:52

页面可能需要从几十MB的数据库中调用,这样消耗情况就很明显了,对于论坛来说,往往就需要很好的服务器才能稳定运行,因为论坛很难做到纯静态。隐藏服务器ip使用cdn加速能隐藏服务器的真实ip,导致攻击者攻击

2022-01-22 09:48:20

。 DDoS攻击通常分为流量型攻击和应用型攻击。以bps为单位的流量型的攻击,这类攻击会瞬间堵塞网络带宽;以qps为单位的应用层攻击,主要是将服务器的资源耗尽,攻击将造成DNS服务器反应缓慢直至再也

2019-10-16 15:21:57

是Distributed Denial of Service的简称,即分布式拒绝服务攻击,其利用处于不同位置的足够数量的僵尸主机产生数目巨大的数据包对一个或多个目标实施DoS攻击,耗尽受害端的网络带宽、系统资源

2019-10-16 15:28:36

了相邻的存储单元,引起程序运行失败,严重的可导致系统崩溃;二是破坏程序的堆栈,使程序转而执行其它的指令,由此而引发多种攻击方法。1.4网络监听 以太网协议的工作方式是把要发送的数据包发往同一网段内

2011-02-26 16:56:29

DDoS攻击路由器依然成为新网络攻击模式,那路由器怎么设置才可以防止遭到DDoS攻击呢,本文简要做一个总结。现在32位系统的小编再教大家一招利用路由器的一些安全特性控制DDoS攻击的小窍门

2013-07-17 11:02:27

流经路由器的地址,利用报文中记录的信息可重构路径。本方案有很低的网络和路由器开销,也容易扩充到IPv6和未来的主干网。关 键 词 攻击源追踪; 路径重构; 路由; 网络安全网络攻击追踪是对网络攻击作出

2009-06-14 00:15:42

为了避免未来电动车充电站出现网络威胁,有必要在这个数字时代采取预防措施随着道路上电动汽车数量的增加,对电动汽车充电站和这些充电站内基于互联网的管理系统的需求也在增加。然而,这些管理系统面临着自己

2022-02-26 11:03:44

恶意软件、勒索软件、病毒、拒绝服务攻击——这些威胁可能会让企业陷入困境,这是因为其难以恢复。其他的情况可能根本无法恢复,但这并没有阻止大多数行业把网络安全当作事后诸葛亮。不幸的是,这是自第一个

2020-07-07 11:41:24

钳是否会导致分析仪增加足够的阻抗?附件文件是EXA& LISN接地回路连接。此致,托马斯李 以上来自于谷歌翻译 以下为原文Dear Sir, I decided to rebuild my

2019-07-17 11:53:28

,该错误代码行可能永远不会执行,或执行的时候该错误可能无关紧要。但是,知道此类错误的黑客可能会尝试利用这种情况,使得改行代码始终会执行。与功能安全一样,网络安全也有其自己的术语。比如,攻击面、PUF

2018-10-30 11:43:30

,但是若要互联网办公,一定会提供无线接入,这就使得内网的边界被打破,暴露了更多的攻击面。

例如近期新加坡***的电脑中毒事件,***为了防范网络攻击,命令***的电脑不允许连接网络,这导致了公务员

2017-05-20 09:30:19

作者:ARC处理器,产品营销经理,Angela Raucher当为物联网应用增加额外安全措施时,如加密和授权措施,黑客必须花费更多努力才能获得所需信息、或破坏网络工作。他们所花费的努力和时间将取决于

2019-07-26 07:13:05

我正在尝试为 ESP8266 的 OTA 发布功能请求。改进OTA功能的建议:为了更难暴力破解OTA密码,减少ESP在网络上的攻击面,我希望能够更好地控制OTA,只启用或禁用它某些事件。我想到的是满足这些要求的 OTA.end() 。

2023-02-23 07:30:18

的网络服务器端口来测试,效果是一样。或者当你一旦遭遇了攻击,您会发现用远程终端连接服务器会失败。DOS 的表现形式主要分两种:一种为流量攻击,主要是针对网络带宽的攻击,即大量攻击包导致网络带宽被阻塞, 合法网络

2019-01-08 21:17:56

特别大,会导致整个带宽拥塞。无论对IDC机房、云服务商来说,1个IP被攻击导致所有业务不可用简直是灾难。特别是IPv6网络带宽相对于IPv4还处于建设初期,攻击拥塞风险更大。阿里云和各大ISP服务商建立

2018-11-28 15:07:29

我正在尝试通过项目配置菜单配置安全启动 V2。我想将 UART ROM 下载模式设置为“永久禁用”。我的第一个问题是,这是否也会阻止通过 USB 串行/JTAG 连接刷新固件?我明白为了让攻击面更小

2023-03-01 06:54:03

最新防攻击教程 别人攻击的使用方法 传奇防御攻击 传奇攻击方法超级CC 超级穿墙CC 穿金盾CC 穿墙CC攻击器 防穿墙DDOS 传奇网关攻击 传奇攻击器 传奇登陆攻击器防范教程DDOS攻击网站防范

2012-09-06 20:42:50

互联世界对安全性的需求在很长时间内都是关注的焦点,这甚至在物联网(IoT)出现之前的很长时间内就已经存在。但是在物联网中有数十亿台设备收集数据并相互通信时,足以引起人们更大的关注。简单来说,物联网的庞大规模增大了攻击面,这意味着即使是能力最差的网络犯罪分子也有较好的机会来窃取你的秘密。

2019-08-09 06:50:54

SSL)长驱直入的攻击面前暴露无遗。这时防火墙可以派上用场,应用防火墙发现及封阻应用攻击所采用的八项技术如下: 深度数据包处理 深度数据包处理有时被称为深度数据包检测或者语义检测,它就是把多个

2010-06-09 09:44:46

本帖最后由 WXT1 于 2019-9-15 10:49 编辑

如果网络正常没啥问题,一旦网络中断会导致labview卡死。如果labview正在运行也会卡住,请问各位有没遇到过这种情况?如果有遇到过是怎么解决的?还请指教谢谢

2019-09-13 16:01:36

对边缘计算基础设施的控制,拥有更多可管理基础设施也会增加攻击面。 与保护正在处理的数据相比,保护通过网络传输的数据(可以对其进行加密)通常要容易得多。因此,边缘计算的安全性的弊端可能超过其好处

2020-06-23 10:25:16

虫洞攻击是一种针对无线传感器网络路由协议的特殊攻击,一般由至少两个合谋节点协同发起。合谋节点通过建立起一条高带宽高质量的私有信道来对数据进行吸引和传输,通过扰乱路由分组的传输达到破坏网络正常运行

2020-04-15 06:24:05

保护屏障。由于大多数网络恶意攻击都是对网络的主节点进行攻击,而软件防火墙会定期扫描网络主节点,寻找可能存在的安全隐患并及时清理,不给攻击者可乘之机。2、硬件防御主要指机房的带宽冗余、机器的处理速度

2019-05-07 17:00:03

提出一种新的网络攻击图(NAG)自动生成及优化方法,针对NAG的状态空间爆炸问题,将其分为子攻击图和父攻击图。子攻击图描述从攻击发起主机到目标主机的具体攻击方案,父攻击图

2009-04-18 09:28:51 35

35 提出一种新的网络攻击图(NAG)自动生成及优化方法,针对NAG的状态空间爆炸问题,将其分为子攻击图和父攻击图。子攻击图描述从攻击发起主机到目标主机的具体攻击方案,父攻击图

2009-04-18 09:28:51 4

4 许多网络攻击都基于ICMP 协议。本文首先介绍ICMP 协议,接着探究了常见的基于ICMP 的网络攻击的原理,最后提出防火墙应对方案以防止和减轻这种攻击所造成的危害。关键词:

2009-06-15 09:29:02 18

18 针对大量网络弱点的分析,在已有研究的基础上建立一个安全分析模型,并提出优化的、逆向的广度优先搜索算法生成网络攻击路径,实现网络攻击路径生成的原型系统,实验证明

2009-08-06 10:26:29 14

14 在复杂的网络环境下,威胁网络安全的各种攻击越来越多。为了帮助用户了解网络结构,方便地管理网络设备,同时对来自网络的攻击能够采取及时、有效的响应措施,本文提出

2009-08-15 10:38:46 7

7 多径路由技术的出现为Ad Hoc 网络解决带宽狭窄和不可靠的连接提供了新的选择,而在虫洞攻击下,会造成多径路由网络信息丢失,严重的甚至会导致网络瘫痪,本文提出了一种新

2009-12-18 17:36:40 9

9 网络扫描及防范技术 口令破解及防范技术 网络监听及防范技术 欺骗攻击及防范技术 拒绝服务攻击及防范技术

2010-10-19 16:21:40 21

21 最大运营威胁:服务层和安全层攻击将取代僵尸网络攻击

安全和网络管理解决方案顶级供应商Arbor Networks公司(Arbor Networks, Inc.)报告指出,针对服务和应用的僵尸网络分

2010-01-21 09:05:38 435

435 通常的网络攻击 一般是侵入或破坏网上的服务器主机盗取服务器的敏感数据或干 扰破坏服务器对外提供的服务也有直接破坏网络设备的网络攻击这种破坏影响较大会导致 网络服务异常甚至中断网络攻击可分为拒绝服务型DoS 攻击扫描窥探攻击和畸形报文攻 击三大类 拒

2011-03-16 17:55:46 34

34 “企业在考虑使用人工智能和物联网等新技术时,他们也创造一个更广泛的攻击面,为那些窃取数据、破坏商业、攻击性工业控制等网络攻击提供了机会。”报告列出了可能性最高的十大数据泄露和网络攻击。

2017-01-18 09:46:46 793

793 软件定义网络的出现为防御DDoS攻击提供了新的思路.首先,从网络体系结构角度建模分析了DDoS攻击所需的3个必要条件:连通性、隐蔽性与攻击性:然后,从破坏或限制这些必要条件的角度出发,提出了一种能够

2018-01-05 16:26:02 0

0 将近63%的电力事业高层相信,未来5年内他们的国家电网将遭受网络攻击,导致电力供应中断危机。北美电业高层相信的比例更高达76%。

2018-01-17 11:11:39 2204

2204 DoS是DenialofService的简称,即拒绝服务,造成DoS的攻击行为被称为DoS攻击,其目的是使计算机或网络无法提供正常的服务。最常见的DoS攻击有计算机网络带宽攻击和连通性攻击。DoS攻击是指故意的攻击网络协议实现的缺陷或直接通过野蛮手段残忍地耗尽被攻击对象的资源。

2018-01-17 15:33:33 39556

39556 ACM通讯的一篇论文中,来自浙江大学和美国Michigan的大学教授警告说,transduction攻击是当代传感器的一个重要威胁。这两位教授用该词语描述了攻击者用声音、电磁波、电信号等外部信号欺骗传感器读取不准确的数据。

2018-02-06 13:11:04 3770

3770

随着网络攻击技术的不断发展,多步性成为目前网络攻击行为的主要特点之一。攻击行为的多步性是指攻击者利用目标网络中的一些漏洞,通过实施蓄意的多步骤攻击行为来达到最终的攻击目的。具有多步性的攻击行为简称为

2018-02-06 15:11:36 0

0 美国国务院计划将2017年向乌克兰承诺的网络防御援助增加一倍,即1000万美元,旨在增强各盟友抵御俄罗斯黑客攻击活动的能力,黑客们是铁定了和乌克兰过不去了,非得让他们回到原始石器时代呀。此前,乌克兰

2018-05-06 15:10:19 2529

2529 物联网攻击面是指网络中物联网设备以及相关软件和基础设施中所有潜在安全漏洞的总和,无论是本地网络还是整个互联网。

2018-10-26 14:50:48 1559

1559 毋庸置疑,BCH的5月15日网络升级确实遭到了攻击,有攻击者在BCH上发了一堆特殊交易,导致矿池挖新块时会失败。这一攻击主要是利用了BCH 去年11 月升级引入的OP_CHECKDATASIG

2019-05-28 10:45:18 484

484 在区块链网络中,重放攻击也同样存在。但区块链上的重放攻击和传统计算机术语并不是一回事,只是过程有点类似。

在区块链技术中,重放攻击是指“一条链上的交易在另一条链上也往往是合法的”,所以重放攻击通常出现在区块链硬分叉的时候。

2019-06-18 14:01:04 1225

1225 俄勒冈州(DHS)遭受大规模网络攻击,导致数据泄露,受影响的人数约为64.5万人。

2019-06-27 14:31:10 2362

2362 什么是CC攻击?CC攻击英文翻译为Challenge Collapsar,是DDOS攻击的一种,是目前最常见的网络攻击方式之一。主要是针对Web服务的第7层协议启动的攻击,通过端口扫描程序在Internet上搜索匿名HTTP代理或SOCKS代理向目标发起HTTP请求。

2019-08-30 14:25:54 2222

2222 应该很多人都听过一个恶名昭彰的殭尸网络病毒,它的大名叫做Mirai,而它的主要功能就是感染那些没有防护的IoT设备,并且把所有被入侵的IoT设备集结成大军,对于其他想攻击的目标进行DDoS攻击,过去也的确发起过多次攻击,并导致严重的网络瘫痪后果。

2019-09-22 10:39:29 1037

1037 根据欧盟的报告,5G网络可能会由于信任单个供应商而增加了黑客攻击的脆弱性。该声明警告说,移动网络运营商应考虑这一点,而不应过于依赖供应商。

2019-10-14 11:40:14 555

555 几乎每隔一段时间,新闻就会报道一个大型网站受到DDoS攻击,导致网站崩溃,无法访问内容。现在常见的DDoS攻击有哪些?

2019-11-05 15:13:41 3365

3365 针对物联网设备的安全问题,需要提高黑客攻击物联网设备的成本,降低物联网设备的安全风险。

2019-11-13 16:38:50 544

544 基于供应链和物联网的攻击数量也许正在飙升,但是通过电子邮件进行的攻击和利用漏洞仍然是攻击者偏爱的渗透企业网络的技术。

2019-11-25 10:20:23 671

671 随着网络犯罪分子和黑客不断攻击安全性脆弱的企业或个人用户,供应链上的网络攻击不断增加。

2019-12-06 14:29:35 1462

1462 随着互联网的兴起,各种网络攻击也随之日益频繁,各种恶意网络攻击给许多企业带来口碑、以及财务的巨大损失。

2019-12-22 11:38:12 1114

1114 不断增加的漏洞泄露敏感的企业信息和数据,使企业的业务运营面临巨大风险,而网络攻击造成的损害程度愈加严重。

2020-03-16 14:38:08 1969

1969 由于DDoS攻击往往采取合法的数据请求技术,再加上傀儡机器,造成DDoS攻击成为最难防御的网络攻击之一。

2020-04-04 00:50:00 1047

1047 没有人愿意相信他们可能会成为网络钓鱼攻击的受害者。但是,网络钓鱼攻击正在不断增加,并且比以往更加复杂多变。

2020-08-08 10:16:00 3209

3209

互联网安全中心(CIS)安全运营中心(SOC)发现远程桌面协议(RDP)的利用率显着增加,这可能是由于恶意尝试利用远程办公功能而引起的。多州信息共享和分析中心(MS-ISAC)和选举基础设施信息共享和分析中心(EI-ISAC)安全运营中心(SOC)的网络攻击有所增加。

2020-08-03 11:09:03 1749

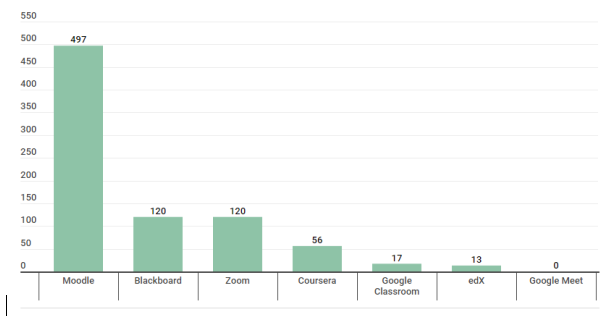

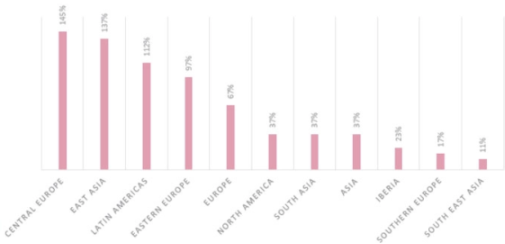

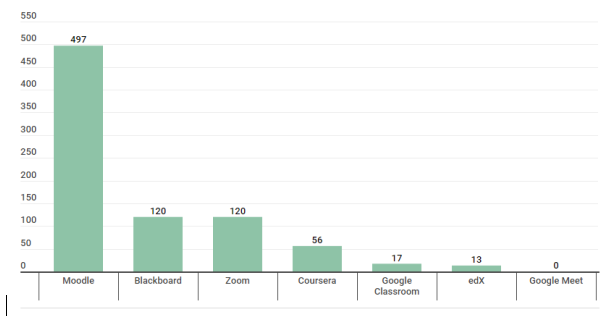

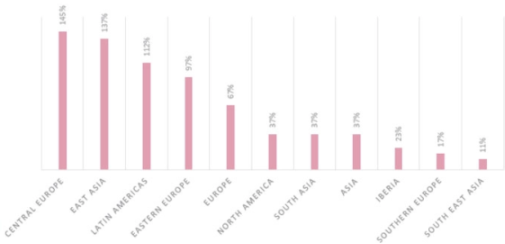

1749 随着世界范围内(除了中国)新冠疫情的大流行,许多教育机构都开设了网络教育平台,不过这些教育机构并没有专业的网络安全措施,使在线教育面临网络攻击的风险增加。

2020-09-14 15:31:39 2354

2354

在日益复杂的网络攻击面前,没有任何机构可以幸免。增强网络弹性,打造快速的恢复能力日益受到关注。

2021-01-18 12:11:03 3279

3279 中国国家互联网应急中心(CNNIC)日前发布的2020年上半年中国互联网网络安全监测数据分析报告显示,中国遭受来自境外的网络攻击持续增加,美国是针对中国网络攻击比较大的来源国。对此,9月29日,外交部发言人汪文斌在主持例行记者会上表明态度。

2020-09-30 17:47:36 2487

2487 Gartner的最新报告指出,近20%的企业机构在过去三年内至少观察到一次基于物联网的攻击。为了应对这些威胁,Gartner预测全球物联网安全支出将在2018年达到15亿美元,相比2017年的12亿美元增加了28%。

2020-12-25 19:16:17 1156

1156 自2020年11月以来,针对医疗保健机构的网络攻击激增了45%,因为全球新冠疫情又在继续增加。

2021-01-11 15:14:37 1860

1860

网络攻击活动如今日益猖獗,以至于组织采用的安全工具很难保护其业务并打击网络攻击者。采用机器学习和人工智能技术可以改善网络安全性。

2022-02-14 14:36:55 1081

1081 网络安全专家称,SolarWinds Orion网络管理平台遭受的攻击是针对美国政府网络和很多大型公司数据基础架构的最严重黑客攻击之一。该攻击于2020年12月发现,在该攻击发生后,网络专业人员们都在努力缓解此次广泛数据泄露事故的影响。

2021-02-08 16:19:00 4319

4319 为降低网络安全风险,更好地实现网络攻击路径的优化,在现有网络攻击图的基础上构建SQAG模型对网络攻击进行建模。该模型将攻击过程离散化,每一时刻的攻击图包含攻击者在当前时刻已经占据的节点。同时利用攻击

2021-03-19 10:54:06 6

6 为降低网络安全风险,更好地实现网络攻击路径的优化,在现有网络攻击图的基础上构建SQAG模型对网络攻击进行建模。该模型将攻击过程离散化,每一时刻的攻击图包含攻击者在当前时刻已经占据的节点。同时利用攻击

2021-03-19 10:54:06 14

14 为准确预测网络攻击路径信息,提出一种基于概率属性网络攻击图( PANAG)的攻击路径预测方法。利用通用漏洞评分系统对弱点属性进行分析,设计节点弱点聚类算法以减少弱点数目,同时提出概率属性网络攻击

2021-03-24 10:30:10 14

14 为了在攻击面前保持领先,应采取积极主动的网络安全策略,并投资能够识别恶意行为和促进网络基础设施内快速反应的解决方案。

2021-06-14 16:31:00 1142

1142 最近,美国最大燃油运输管道商遭受网络安全暂停运营,导致国家宣布进入紧急状态一事,引起安全业界热议。随着OT技术不断与信息技术(IT)相融合,IT技术的利用越来越成为攻击OT系统并产生破坏性影响的枢纽,如何保护工业互联网络,阻止攻击者成功执行控制命令并产生破坏性网络影响?

2021-06-14 16:40:00 1068

1068 为准确评估计算机网络的脆弱性,结合贝叶斯网络与攻击图提出一种新的评估算法。构建攻击图模型RSAG,在消除攻击图中环路的基础上,将模型转换成贝叶斯网络攻击图模型BNAG,引人节点攻击难度和节点状态变迁

2021-06-11 14:23:27 9

9 本期上海研强给大家分享的是黑客如何攻击工控机系统网络,希望看完本篇文章您能对工控机有一个全新的认识!

2021-08-09 17:02:33 20224

20224 根据调研机构IDC公司分析师预计,2021年欧洲的物联网支出将达到2020亿美元,随着5G的到来,到2025年将继续保持两位数的增长。物联网设备得到大规模应用的同时,正在创建一个更广泛的、新的攻击面

2021-10-29 10:46:42 1975

1975 作者:与子同袍首发:物联网前沿技术观察今天介绍的是OWASP组织的一个关于物联网安全的子项目:IoT攻击面区域项目。这个项目列出了物联...

2022-02-07 11:15:56 2

2 Palo Alto Networks(派拓网络)威胁研究团队 Unit42 发现,在所有勒索软件攻击中,有一半攻击的初始攻击载体是 RDP。在整个疫情期间(2020 年第一季度至第四季度),所有云提供商的 RDP 暴露风险增加了 27%。

2022-05-06 15:13:33 1407

1407 拒绝服务(Denial of Service,简称DoS)攻击也称洪水攻击,是一种网络攻击手法,其目的在于使目标电脑的网络或系统资源耗尽,服务暂时中断或停止,导致合法用户不能够访问正常网络服务的行为。

2022-07-29 15:47:55 859

859 在使用香港服务器的时候,大家都知道服务器安全一直是我们最应该注意的一步。但是,我们通常无法确保我们的服务器不会受到网络攻击,因为网络上总有一些人利用网络攻击获利。那么当我们自己的香港服务器被攻击

2022-08-24 15:54:50 1138

1138 随着网络攻击面的变化,安全风险增加,对边缘安全解决方案的需求也越来越大。工厂必须对网络攻击采取弹性态势,这意味着在发生攻击时能够检测和恢复。问题不再是我是否会被黑客入侵,而是我什么时候会被

2022-12-09 16:35:53 253

253 网络攻击发生的 5 种方式

2022-12-29 10:02:55 751

751 物联网设备受到网络攻击是因为它们很容易成为目标,在正常运行时间对生存至关重要的行业中,它们可以迅速导致大量的勒索软件攻击。制造业受到的打击尤其严重,因为网络攻击者知道任何一家工厂都无法承受长期停工的后果,因此他们索要的赎金是其他目标的两到四倍。

2023-06-14 14:46:00 360

360 "当",而不是"如果"。对于金融网络安全团队来说,应对定期的网络攻击是工作的一部分。2021年,几乎23%的网络攻击是针对金融机构的。而63%的金融机构在去年

2022-10-24 16:11:12 279

279

摘 要:随着网络攻击技术的快速发展,网络安全已逐渐深入工作和生活的各个方面,在网络提供信息沟通便利的 同时也暴露出篡改消息、伪造、拒绝服务、流量分析、窃听等恶意网络攻击威胁。而且,网络攻击检测

2023-07-19 14:42:14 1

1 随着Internet互联网络带宽的增加和多种DDOS黑客工具的不断发布,DDOS拒绝服务攻击的实施越来越容易,DDOS攻击事件正在成上升趋势。出于商业竞争、打击报复和网络敲诈等多种因素,导致很多

2023-07-31 17:39:52 738

738

什么是DDoS攻击?当多台机器一起攻击一个目标,通过大量互联网流量淹没目标或其周围基础设施,从而破坏目标服务器、服务或网络的正常流量时,就会发生分布式拒绝服务(DDoS)攻击。DDoS允许向目标发送

2023-07-31 23:58:50 724

724

电子发烧友App

电子发烧友App

评论