为最大限度地提高效率,电力公司供应商必须尽量减少发电和客户分布之间的能量损失。这些损失的一部分包括非技术性损失,例如盗电造成的损失。一些最普遍的盗电方法包括篡改电表(e-meter),因为电表相对来说容易找到。

有多种方法可以篡改仪表。除侵入式篡改方法外,还可在不打开仪表外壳的情况下非侵入式地篡改电子仪表。

磁性篡改是非侵入式篡改的最常见形式之一。在仪表附近放置强磁铁,强磁铁可能会使附近的变压器饱和,从而导致它们瘫痪。具体而言,强磁铁可能使电源中的变压器或电流互感器的电流传感器瘫痪,这可能导致用电用户的电费低于他们实际应该交纳的电费。

为应对磁篡改,对策包括尝试使用霍尔效应传感器检测磁场的存在,以及使仪表硬化以防止磁性篡改攻击。为检测磁篡改,三个霍尔效应传感器可检测所有三个维度中强磁铁的存在。当系统备用电源用完时,霍尔效应传感器的平均电流消耗很低至关重要。霍尔效应传感器可通过外部工作循环实现低平均电流消耗,或选择集成此工作循环的霍尔效应传感器。

为硬化电源中的变压器防止磁篡改,一种选择是屏蔽变压器;但是,这只在一定程度上有效。第二种选择是选择足以应对预期的磁篡改攻击的具有完全磁免疫力或磁阻的变压器。对于不会吸收太多电流的系统,第三种选择是使用不带任何磁性元件的电容降电源。

与电源中的变压器类似,为硬化电流互感器以防止磁篡改,可选择屏蔽电流互感器。但是,这只在某种程度上有效。获得磁免疫电流传感的最佳方法是使用分流传感器代替电流互感器。将分流器用于单相仪表相对简单:只需相对于分流器参考系统。对于多相电表,将分流器用作传感器更复杂。由于分流器没有固有的隔离,必须进行外部隔离,以防止连接到分流器的器件上出现大的、破坏性的差分电压。

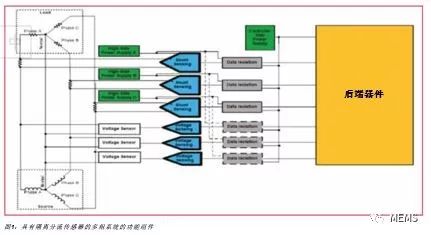

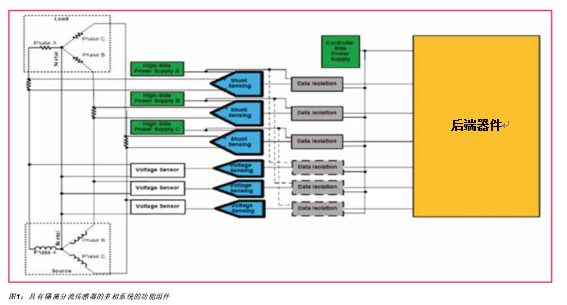

图1所示为带有隔离式分流传感器的三相系统的功能组件。在该架构中,每相一个独立器件测量分流传感器两侧的电压。这些器件可以是隔离的delta-sigma调制器或计量模拟前端(AFE)微控制器(MCU)。由于分流传感器件是隔离的,因此每个器件必须具有单独的电源。

图1:具有隔离分流传感器的多相系统的功能组件

基于其与分流传感器件通信的能力选择后端器件(如图1所示)。例如,若您将隔离调制器用作分流传感器件,则选择带有数字滤波器的后端器件。这些数字滤波器可构成独立器件的一部分,也可集成在计量MCU中。或者,若您将计量AFE用作分流传感器件,则选择具有串行外设接口或通用异步接收器发送器接口的后端器件。

要计算有功电能,除客户负载的电流外,还需要测量电源电压。电阻分压器通常将电源电压转换为模数转换器可感测的范围。在具有隔离式分流传感器的多相系统中,您可在同一器件上实现电源电压检测,以检测分流器上的电压,或者若器件的电压检测与分流检测同步,则可在后端器件上实现。若后端器件正在感测电压,则无需隔离,因为仍然可在多相上测量电压,而后端器件上没有大的破坏性电压。

为防止后端器件上的危险电压(因为分流器本身不具有隔离功能),有必要将通信与分流传感器件隔离到后端器件。这种隔离可集成在分流传感器件中,也可是单独的数字隔离器器件。

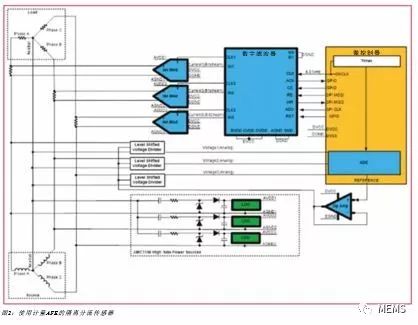

有两种方法可实现隔离分流电流传感。第一种方法,如图2所示,涉及使用计量AFE。在这种方法中,计量AFE计算主要计量(电压、电流、功率等),而非让后端器件执行这些计算。在分流传感器件上计算这些参数减少了后端装置所需的处理,并在计量和主机功能之间提供了良好分离。

图2:使用计量AFE的隔离分流传感器

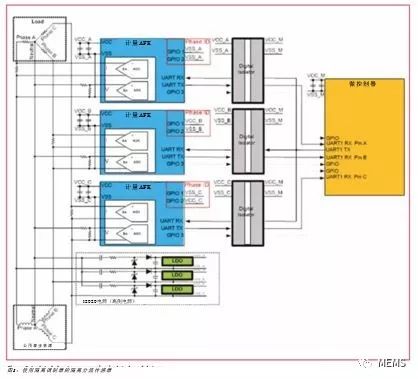

隔离式分流传感的第二种方法是使分流传感器件仅检测电流,并让计量MCU执行计量计算。图3所示为此方法的一个示例。这种架构的优点是它更容易在相位之间进行参数计算,例如测量不同相位之间的角度。

图3:使用隔离调制器的隔离分流传感器

结论

我们可使用分流电流传感器和电容降电源设计磁免疫电子仪表。

通过遵循这些防篡改技术,可阻止或至少减轻仪表篡改事件,从而在供电时减少效率低下问题。

-

变压器

+关注

关注

157文章

6890浏览量

130396 -

电表

+关注

关注

11文章

423浏览量

34859

原文标题:检测并强化对非侵入式电表篡改的攻击

文章出处:【微信号:MEMSensor,微信公众号:MEMS】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

飞思卡尔防篡改特性MCU强劲智能电表解决方案

对嵌入式系统的攻击 攻击者通过什么途径得到ATM的密钥呢?

如何监控所有智能电表?

具有篡改检测的高精度三相电表系统包括原理图和物料清单

针对非接触式安全微控制器的攻击方式及防范措施

检测并强化对非侵入式篡改的攻击

网络攻击的相关资料分享

智能电表中的篡改检测与保护

检测并强化对非侵入式篡改的攻击

干货 | 检测并强化对非侵入式电表篡改的攻击

干货 | 检测并强化对非侵入式电表篡改的攻击

评论