晚上回去有朋友在朋友圈回复了我关于 “函数开头5字节跳转” 的事。今天正好要确认一个与此相关的细节,就顺便又把这问题重新撸了一遍。

其实起初我也很纳闷,以前不都是0x55开头的指令吗?怎么现在这种call self或者lea 0x0(%rsp),%rsp套路却都成了惯例。…

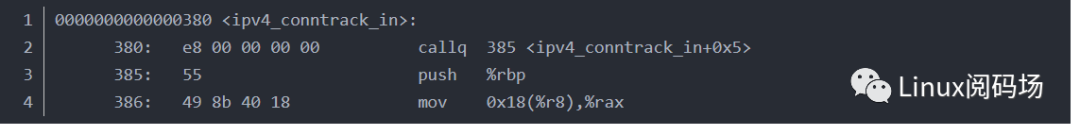

关于5字节跳转,说的是下面的情况:

请注意函数最开头的5个字节:

可见,它实际上call的是紧接着它下面的地址,所以说这个5字节的call指令其实是 没有用 的!

仔细看一下这5个字节,思考一下它到底有什么用。

我们可以任意将它替换成 jmp $4字节相对偏移

这样,代码指令流就会进入我们自己的HOOK函数里了。

当然了,关于 “e8 00 00 00 00 callq …” 这个有很多话可以讲,比如和Link相联系的时候就比较有意思了,它可是作为一个桩指令存在。这个和HOOK无关,也不再说太多。

让我觉得最有意思的是,昨天那位朋友提到了微软的/hotpatch编译选项,我大致看了一下:

/hotpatch (Create Hotpatchable Image):https://docs.microsoft.com/en-us/cpp/build/reference/hotpatch-create-hotpatchable-image?view=vs-2017

When /hotpatch is used in a compilation, the compiler ensures that first instruction of each function is at least two bytes, which is required for hot patching.

这是一个很有意思的选项,其实编译器提供这个机制也是举手之劳吧,虽然简单,但它确实为程序员HOOK运行中的函数提供了很大的方便。

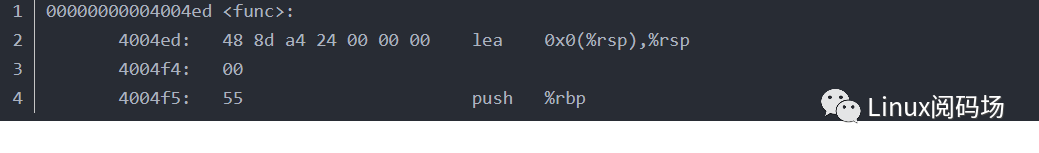

/hotpatch的实质其实就是在函数的开头和结尾填充了一些无关紧要的指令,方便HOOK来用自己的jmp指令覆盖这个无关紧要的指令。比如下面是一个函数的开头:

0x90代表一个nop指令,即 “什么也不做”的意思,如此一来,程序员便非常容易将类似下面的指令插入到函数开头了:

无需任何额外的指令保存动作。

既然微软的编译器有这个功能可用,GCC有没有呢?看了GCC的manual,发现了一个-mhotpatch=x,y的选项,但是在x86平台不能用,还是比较不爽的。

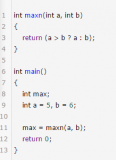

后来发现了在编写函数的时候,可以加上下面的属性,然后编译器就可以将其编译成带有填充的指令了:

那么,简单来用一下,看看效果咯。

由于时间并不是很多,我也没有那么多精力去应对不断的panic,所以这次准备在用户态搞。

由于用户态可以直接使用mprotect函数更改内存的使用权限,所以就不需要那个stub函数了。今天的这个例子,原理图如下:

加上ms_hook_prologue属性修饰的函数,编译好了之后,你会在函数最开头两行找到下面的废指令:

随意替换之就好。所以对于这个例子,上面图示里的n的值就是5.

此外,上图中,我们的一个指令buffer不再是一个stub函数,而真的就是一块分配的内存,所以我们需要给它加上EXEC权限,不然会segment fault。这个在内核模块中是不能直接做的,因为分配带有EXEC权限的module_alloc并没有导出,所以如若想用它,则必须通过kallsyms_lookup_name的内省方式来做。

再一个需要注意的是,由于指令buffer是在堆上分配的,在64位系统上,它的位置和函数代码的位置之差会超过4个字节界定的相对偏移,所以就不能用0xe9+4字节相对偏移来jmp了,而要通过64位绝对地址来跳转了,指令如下:

好了,说了这么多,该上代码了:

结果当然是先调用自己的hook函数,然后再调用原始函数咯:

为什么不用kprobe机制呢?kprobe的原理是 为了灵活性,使用int 3指令替换被hook的指令。 这样就可以任意编写pre/post回调函数了,但是我们也能看出来,通过int方式来hook,对效率的影响是不能忽略,特别是对于那些频繁被调用的函数,kprobe更加不可行。

kprobe非常适合做问题排查,热点分析,但不好在生产环境跑的。

其实,本文所描述的hotpatch原理还可以做的更好些,达到 在任意点插入自己的逻辑的目的,包括在函数的内部。 这样可以达到和kprobe相同的效果。当然,这需要对运行中的二进制指令序列做相对周密详细的分析。

这里还有一篇关于hotpatch的文章,比我这篇好,可以看一下:

Hotpatching a C Function on x86 :https://nullprogram.com/blog/2016/03/31/

补充说明一下,朋友圈有高手最新评论,让我又知道了些新东西:

nop指令的实现方式有很多种,比如mov edi edi。可能很多平台并没有类似独立的0x90指令吧。不过既然有,那还是0x90纯粹些。

kprobe也不全部一来int 3,只有return hook的场景才依赖int 3,其它的也可以做jmp hook。

线程安全,原子化操作也是生产环境必须考虑的,不然就是玩具。

-

函数

+关注

关注

3文章

3861浏览量

61303 -

编译器

+关注

关注

1文章

1575浏览量

48606

原文标题:x86_64运行时动态替换函数的hotpatch机制

文章出处:【微信号:LinuxDev,微信公众号:Linux阅码场】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

函数中运行时异常

在arm64和x86服务器上运行的耗时来发现Docker在arm64架构下的性能问题

紫金桥组态软件新的功能_运行时组态

x86_64函数调用惯例及其栈帧

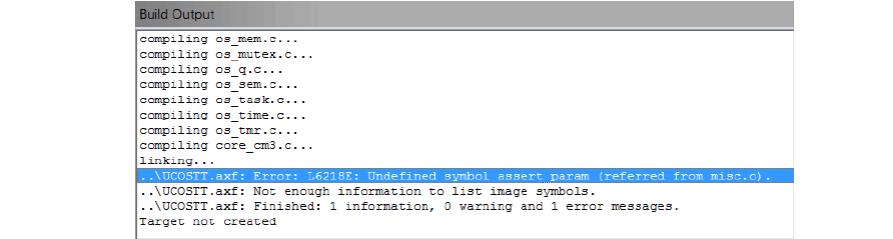

基于STM32单片机通过使用宏assert_param来实现运行时间检测

Xilinx SDAccel开发环境在X86_64位工作站的运行情况

Go运行时:4年之后

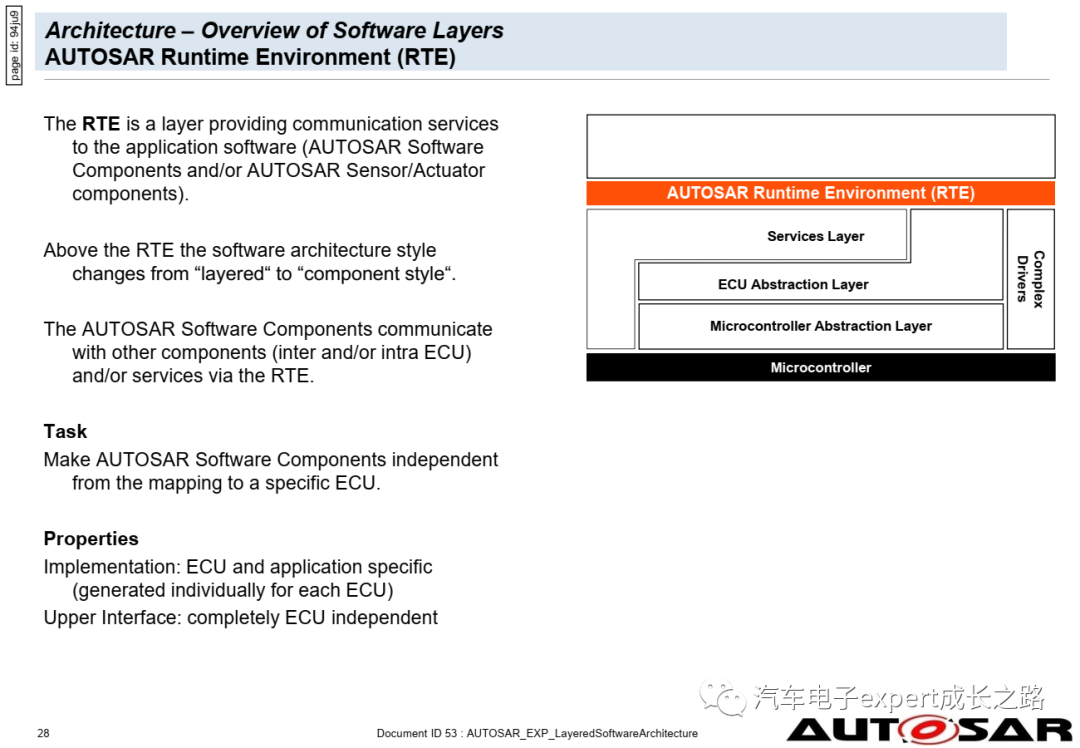

AUTOSAR CP运行时环境与应用软件

x86_64运行时动态替换函数的hotpatch机制

x86_64运行时动态替换函数的hotpatch机制

评论