网络黑客是典型的机会主义者。随着设备制造商继续向智能手机、平板电脑和企业级云服务器添加更多CPU内核与RAM容量,这些设备将继续成为僵尸网络更有用的目标。而且,在网络不安全的情况下,黑客将努力寻找设备漏洞或者利用移动应用及设备。

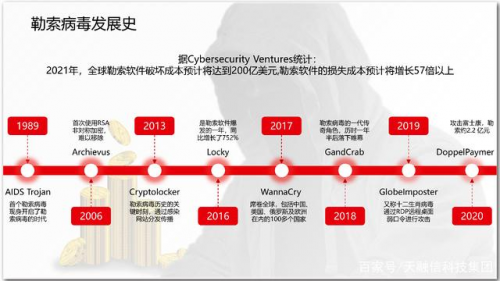

通过轻而易举地利用漏洞实现赢利,勒索软件攻占了暗网。而作为其副作用,加密货币市场因受到热烈的追捧而变得异常火爆。加密货币挖矿,即一种确认比特币交易并生成新数字货币单位的过程,目前看是合法行为。开发者寻求通过各种途径在竞争激烈的移动应用市场内大赚一笔,而通过这些应用挖掘比特币已成为一项非常诱人的冒险。但是,如果用户并不知道自己的设备正用于挖掘数字货币时,这种货币化方法已陷入法律与道德的两难境地。

近期,针对苹果公司有意降低老版iPhone手机运行速度的诉讼将为加密货币挖矿案件树立一个法律先例。如果用户能够成功起诉苹果公司私下降低手机速度,则在用户不知情的情况下安装挖矿功能——由此影响应用性能与电池寿命的开发者们也将承担法律责任。

这已不仅仅是一种实际存在的威胁,它还会变得像勒索软件那样肆意横行。例如,据可靠指标显示,黑客在发起最初感染攻击后会利用较老的漏洞挖掘加密货币,从受害者处生成比特币,但并不进行勒索。当这个池子变得越来越小之时,矿工将转以用其他方式获取价值,例如将恶意软件用作DDoS攻击武器。

虽然此类受感染的移动应用与网页浏览器的恶意性有待讨论,但我们可以肯定地说,我们正在目睹一种新型恶意软件的诞生,且或许会像勒索软件或广告软件那样影响广泛。若不制定稳健的安全与监测策略,以及为了保护应用与电脑的网络可视性,您将很有可能成为下一个加密货币挖矿的受害者。

移动时代的挖矿恶意软件

移动时代催生了一种充分利用加密货币挖矿恶意软件的攻击机会。当信息在挖矿过程中被传递时,加密货币挖矿占用了同样的CPU资源,以挖掘数字货币,而这将消耗电力、计算处理能力与数据,而这些都会产生花费。

相关研究发现互联网内现在充斥着大量恶意的安卓应用,某些加密货币矿工总是设法绕过过滤器进入谷歌Play Store。实际上,近期的移动恶意软件统计分析将研究人员引向了某位俄罗斯开发者所拥有的大量加密货币钱包及矿池帐户,但该开发者声称这种赚钱方式完全合法。

作为业内人士,我们并不认同加密货币矿工非法侵占了用户的设备。虽然如果加密货币挖矿事先已被公开,那么这种做法在技术上来说是合法的 ,但此类活动均存在有意误导且往往缺乏透明性的问题。

我们注意到,加密货币矿工被纳入了安卓商店内的合法应用之中,在人们未使用其设备期间,这些矿工被用来从人们的手机中攫取价值。在近几个月内,出现了几起黑客们在可见的网页浏览器窗口关闭之后即开始挖掘加密货币的事件。

黑客们用来部署加密货币矿工的其他方法包括使用Telnet/SSH暴力破解工具以试图安装矿工,以及SQL注入和直接安装矿工。浏览器与移动应用内的加密货币挖矿仍将持续下去,因此相关企业应改进安全性能,为其监测工具带来应用级可视性与场景信息。

设备越多,挖矿越多

由于每周都有新的安全威胁浮出水面,近期很有可能更多的设备将感染加密货币挖矿恶意软件。日益出现的物联网设备将成为加密货币矿工的新目标。随着这些矿工试图在同一台电脑上获利两次,我们还将看到混合攻击,勒索软件将率先发难,加密货币矿工则紧随其后。

大部分此类加密货币挖矿攻击均发生在网络边缘。其中一个试图安装加密货币矿工的更常见攻击是去年夏季出现的EternalBlue漏洞,它处于WannaCry与Not-Petya等勒索软件爆发的风口浪尖。而最糟糕的是,尽管黑客们并未使用新工具或新方法部署这些加密货币矿工,但他们依然屡屡得逞。因此,各企业必须制定快速响应的补丁管理策略,确保其IPS规则处于最新状态,实施相关测试以确保其可以探测到无法立即修补的漏洞,最后应针对点对点挖矿流量而监测网络流量。

如果各企业机构无法实时洞察自身网络现状,就会无从得知其网络端点是否正在未经许可的情况下遭遇挖矿、因入侵而导致数据泄漏、或者恶意软件正在其内部网络中扩散。也许并没有发生任何恶意活动,各企业也希望及时探知。网络监测解决方案能够通过显示网络流量模式变动情况,尽早发出攻击警报。

文:Ixia应用与威胁情报研究高级总监Steve McGregory

-

IXIA

+关注

关注

0文章

13浏览量

15780 -

比特币

+关注

关注

57文章

7000浏览量

139322 -

挖矿

+关注

关注

6文章

448浏览量

15856

发布评论请先 登录

相关推荐

施耐德电气遭勒索软件攻击,大量机密数据泄露

PSOC 6、PSOC Creator 4.4和PDL 3.1.7加密导致CM4挂起怎么解决?

华为HiSec智能安全解决方案,帮您对勒索说“No”

华为安全大咖谈 | 华为终端检测与响应EDR 第05期:挖矿木马防御新视角:从攻击链检测到深度处置

如何实施软件AES以及AES加密/解密

勒索病毒“漫谈”(下篇)

加密货币挖矿是下一个勒索软件

加密货币挖矿是下一个勒索软件

评论