为了对无线射频识别技术进行可信计算平台的接入,我们在可信网络连接使用的协议标准基础上。

设计了基于分组密码CBC工作模式、ECB 工作模式对消息传送提供加密,并且以ECC 来加强公开密钥交换所使用的RSA 机制。提出使用分组密码算法的认证模式作为身份标识的方案。通过分组密码在不同运算模式的作用下,无线射频识别由随机数生成、身份认证等模块接入可信计算平台。

1. 引言

可信计算平台[1-3](Trusted Computing Module, TCM)通常包括:可信计算构架、移动计算、服务器、软件存储、存储设备、可信网络连接六个部分。从可信计算组制订的标准来看,数据安全与身份认证完全依赖于整个可信平台的逐级密钥分发。对于可信计算组成员的对等通信安全没有涉及,也没有专业的密码小组,因此在安全协议与认证方面明显还可以进行许多改进。

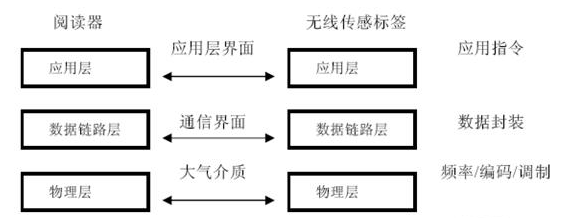

随着计算无处不在的理论推广,可信计算平台的接入范围更广——几乎所有网络应用层的数据都可以进行可信接入。无线射频识别技术 (Radio Frequency Identification, RFID),是非接触式自动识别技术的一种,也会被接入到可信计算平台。RFID 由传感标记、阅读器、相应数据的远程应用系统组成,通常使用低频、高频或甚高频。

与传统条形码依靠光电效应不同的是,RFID 标签无须人工操作,在阅读器的感应下可以自动向阅读器发送商品信息,从而实现商品信息处理的自动化。RFID 采用无线信号进行无接触的双向信息传输,在使用方便和灵活的同时,增加了信息被窃取的风险。与有线信道不同,无线信道是一个公开的传输平台,任何人只要拥有相应频段的接收设备,就可以对无线信道进行监听。

因此和有线信道相比,无线信道更容易被中间人攻击,而且不容易被发现。事实上,针对RFID 安全性的研究与标准化问题一直处于低端状态:由于经常使用的是廉价的功能,没有专门进行安全方面的研究。本文主要就RFID 产品的可信计算平台接入,结合分组密码算法的不同使用特征,对RFID 的完整性、安全性及未经授权不可篡改性进行讨论。

2. RFID 存在的安全缺陷及常用对抗措施

2.1 RFID 使用情况简介

就RFID 本身使用等级来看,在商品供应链的层面,现存的体制都能保证其安全。但是如果作为身份识别或秘密载体[4],尤其是考虑到可信计算平台中网络的安全接入,需要使用软件和硬件的标准化程度较高的分组密码算法进行安全性的加强。基于可信平台互联网安全接入的RFID 结构如图1:

我们通过对RFID 技术及可信计算平台标准的研究与跟踪,提出一些观点。关于RFID与可信计算平台的基本原理本文不再赘述。

2.2 RFID 存在的安全问题

RFID 所遇到的安全问题,要比通常的计算机网络安全问题要复杂[5]。密码学家Adi Shamir 表示,目前RFID 毫无安全可言。并声称已经破解了目前的大多数主流RFID 标签的密码口令,可以对目前几乎所有的RFID 芯片进行无障碍攻击。事实上,RFID 系统前端的无线装置和传输协议是系统处理信息的依托,是整个系统的基础,其除了具有无线系统所通用的安全威胁之外,其标签也有特定的安全问题,需要多方面考虑。

澳洲柏斯大学研究人员Edith Cowan 研究人员认为,第一代RFID 的安全漏洞在于,一旦数据超载,就无法正常作业。在较新的UHF 式RFID 标签中,也发现到该漏洞,它可对关键的RFID系统造成的影响,就连更精密、可以四段速操作的“第二代RFID”也一样难以应对攻击。随着使用范围的不断扩大和普及,RFID 系统的安全越来越被关注。通过非法授权,可以轻易的获得RFID 的信息原因在于:

1、 标签本身的访问缺陷

由于成本所限,标签本身很难具备保证安全的能力。非法用户可以利用合法的阅读器或者自构一个阅读器,直接与标签进行通信,很容易地获取标签内所存数据。

2、 通信链路上的安全问题

RFID 的数据通信链路是无线通信链路。与有线连接不一样,无线传输的信号本身是开放的。开放链路通常遭到的攻击包括:截取通信数据;业务拒绝式攻击,即非法用户通过发射干扰信号来堵塞通信链路,使得阅读器过载,无法接收正常的标签数据;利用冒名顶替标签来向阅读器发送数据,使得阅读器处理的都是虚假的数据,而真实的数据则被隐藏。

3、 阅读器内部的安全风险

在阅读器中,除了中间件被用来完成数据的遴选、时间过滤和管理之外,只能提供用户业务接口,而不保障用户自行提升安全性能。

2.3 回避RFID 风险的常见方法

回避RFID 风险的方法是根据其使用环境决定的,并且使用对象的不同采取的标准也不同(图2)。

采用不同工作频率、天线设计、标签技术和阅读器技术可以限制两者之间的通信距离、降低非法接近和阅读标签的风险,但是这仍然不能解决数据传输的风险。在高度安全敏感和互操作性不高的情况下,通常会采用实现专有通信协议。它涉及到实现一套非公有的通信协议和加解密方案。基于完善的通信协议和编码方案,可实现较高等级的安全。在金融网络及其他敏感数据——包括高端标签,智能卡的场合,可以通过专用的数据网关来操作,在不需要阅读和通信的场合,这是一个主要的保护手段。另外,使用适当的应用操作口令可以直接对进程中断处理而到达回避风险的目的。但是这需要有一系列的监控保障以选择适当的时机进行中断或保护。在协议、网络硬件、操作口令的层面上,协议通常掌握在国际、国家等级别的标准组织内,网络硬件可以通过生产商固化,而操作口令则需要依据实际情况而定。

3. 使用分组密码链接模式使RFID 接入可信计算平台

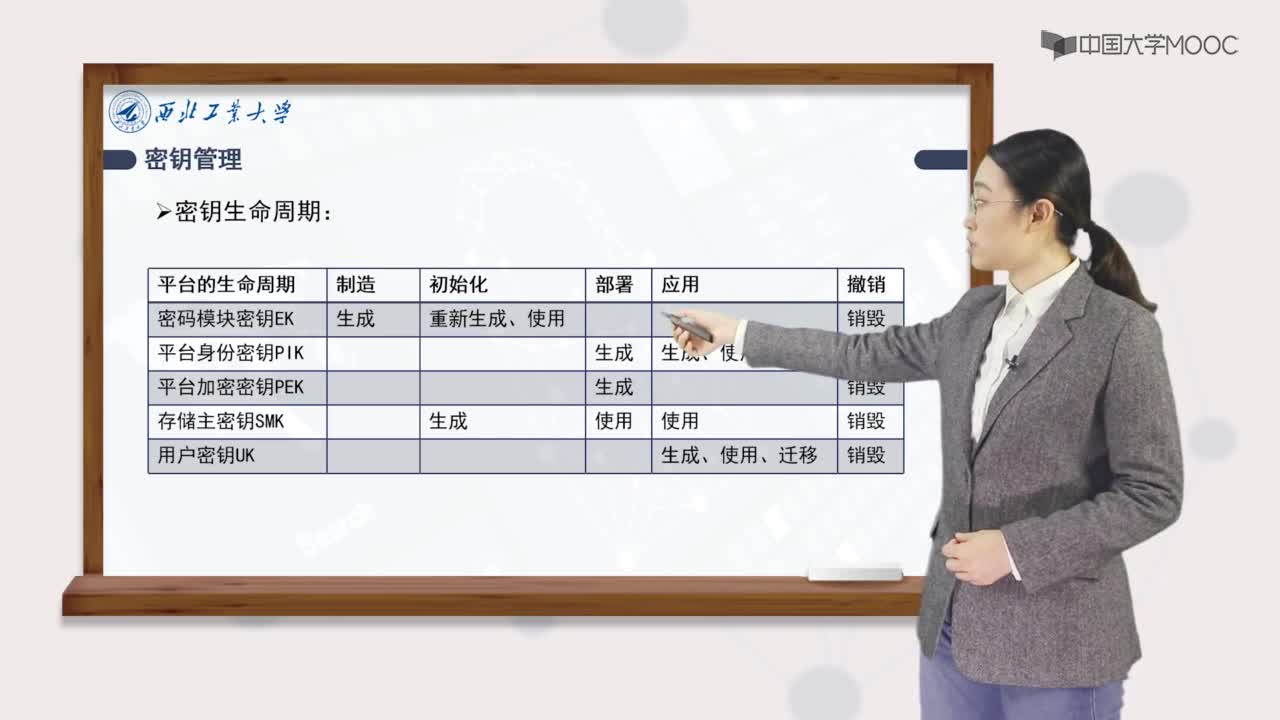

通常的RFID 系统没有相关的身份认证环节,使用PIN 码是简洁而安全的方法,构成PIN 码识别技术与硬件认证结合模式。RFID 的使用也可以分布在不同的安全层次,与可信计算的可信根结构是一致的。只需要根据RFID 的标准,按照可信网络的标准选择合适的安全级别对RFID 信息进行相应的加密与认证,能够保证安全使用。事实上,已经有较多的观点倾向与直接使用可信根结构(图3)进行RFID 的安全系统密钥分发。

由于分组密码算法在征集时就伴随标准化的过程,而且能够根据不同的安全程度进行密钥的控制。考虑到RFID 系统的普及特性,我们采用分组密码算法的CBC 运算模式代替SHA-1 进行PIN 码消息认证并进行可信计算平台的接入。在对RFID 进行可信平台接入的同时,也使得可信计算的模块变得更简单。

4. 结束语

本文提出的方案与加密算法、加密模式有密切关系,适用于RFID 在可信计算平台中的接入与对等关系的数据安全通信,可以在无线局域网与互联网络中使用。对于不同安全级别要求的RFID 产品要求使用各种强度的密码技术。从市场层面,RFID 行业人士表示,他们的技术正在快速改进。第二代RFID 标签已经不通过无线发送,并能锁定密码而不会被更改。对于将安全放在第一位的应用,更昂贵和更智能化的标签可提供更高的安全性。

编辑:jq

-

芯片

+关注

关注

446文章

47691浏览量

408826 -

RFID

+关注

关注

383文章

5779浏览量

234513 -

传感标签

+关注

关注

0文章

3浏览量

6595

发布评论请先 登录

相关推荐

国民技术第四代可信计算芯片NS350正式投入量产

国民技术第四代可信计算芯片NS350正式投入量产!

新品发布!国民技术第四代可信计算芯片NS350正式投入量产

鲲鹏芯片引领下的通用机密计算平台技术解析

国民技术可信计算芯片Z32H330TC通过密码模块产品认证

国民技术Z32H330TC可信计算芯片在DCS系统中的应用

可信计算|国民技术Z32H330TC通过密码模块产品认证

兆芯荣获金融服务器端“TEE可信计算先行机构”称号

异构计算场景下构建可信执行环境

国民技术可信计算再上新台阶

芯安全 新发展 | 国民技术可信计算再上新台阶

峰会回顾第18期 | 基于可信的机密计算

探究关于RFID在可信计算平台中的接入的可行方案

探究关于RFID在可信计算平台中的接入的可行方案

评论