网络安全人员需要为获得业务信息安全官、客户体验团队安全职位以及人工智能接管网络工作做好准备。

在谈到如何保护Polaris Alpha公司不断增长的基础设施时,首席信息安全官Eric Sc??hlesinger表示,目前采用的是人员和流程方法而不是基于工具的方法,但是五年之后,这些事项可能会发生变化。

Schlesinger说,“我相信机器学习和人工智能是信息安全的未来。智能分析软件可能取代一些安全工作人员,因为它将根据网络上的模式做出决策,并促使组织采取行动。”他表示,该公司已经投资了几种先进的机器学习安全工具,以期待获得这些新功能。

那些可能被人工智能工具取代的网络专业人员将会继续面临更大的挑战。他们需要接受更多网络技能的培训,以应对来自云平台、物联网连接和勒索软件泛滥的威胁。

人工智能只是未来五年重塑网络安全事业的众多因素之一。尽管网络安全人员职位的数量将会继续增加(根据调研机构的调查数据,到2022年,全球各地空缺的网络安全职位估计将达到180万),但在五年之后,这些职位需求和网络安全总体情况将会变得显著不同。

加州大学伯克利分校长期网络安全中心主任Steven Weber表示,网络安全的职业将变得更加专业化,因为复杂的攻击者采用更具欺骗性的渠道,例如对抗性的机器学习、微妙的深度伪造,或是有意偏向算法的训练集数据的微小变化。

互连设备的激增将需要IT安全团队将知识与运营团队相结合,而企业的数字转型需要更多的安全人员,特别是产品开发和客户体验团队。

网络安全研究人员和顾问简要介绍了信息安全人员未来的职业发展。

需要先进的技能

SANS研究所的研究主管Alan Paller表示,未来五年,物联网将影响对网络技能的需求。越来越多的物联网设备融入人们的日常生活,数据泄露的机会也会增加。根据Statista公司的调查,到2025年,预计将有750亿台物联网设备捕获和记录有关消费者和组织的数据,因此需要更多的网络安全工作者来了解物联网的连通性,并能够监控收集的数据以及存在的安全风险。

智慧城市计划也面临着日益严峻的网络安全挑战。大多数大城市都有某种实现智能的计划,例如测量空气质量的传感器,自动交通控制系统,以及根据需求分配电力的智能电网。这些物联网设备为黑客提供了更多入侵城市智能系统的机会。而在政府部门工作的网络安全专业人员需要具备物联网设备和边缘计算方面的知识,以了解这些设备如何连接,收集了哪些数据以及如何处理和存储这些数据。

Paller还预计,“对技术领先的安全技能的需求将会激增,例如应用程序安全人员。他们与防御黑客入侵的系统安全人员不同,应用程序安全人员可以确定欺骗性应用程序。他们还必须知道应用程序的工作方式,这意味着既要成为程序员,又要成为网络和安全人员。”

人工智能专家也将需要测试组织的安全性,并了解黑客如何利用机器学习来识别目标系统中的漏洞。

业务领域的网络安全

企业数字转型使得技术创新能够被推广到业务的各个部分,但安全性往往是事后才想到的事项。Weber说,展望未来,新的工作类别将在企业业务范围内出现,其中包括产品开发、客户参与以及用户体验方面的安全工作职位。

例如,安全产品经理将与工程人员、用户界面团队、市场和法律部门合作,识别并解决开发中产品的潜在安全问题。Weber补充说,这些安全管理人员还需要了解不断增长和变化的隐私法规,以确保收集数据的新产品符合要求。

希望组织中看到更多的业务信息安全官(BISO)。德勤会计师事务所负责人、德勤网络咨询和实施服务负责人Emily Mossburg说,“许多金融机构已经在每个核心业务部门中拥有业务信息安全官(BISO),有些人直接通过业务部门的指挥链提交报告,其他一些人则直接向首席信息安全官报告。在许多情况下存在着双重报告。”

融合IT和OT技能

Paller说,如今,数以百万计的设备将工厂级技术与业务系统连接起来。这促使电力、天然气和制造业等行业的安全角色和技能的合并或共享。

运营技术(OT)的安全性通常可以在工厂级别解决,但是组织的数字化转型部门需要与IT部门共同承担安全责任。他说,“他们通常很少沟通。展望未来,很多行业组织需要控制系统专家和网络安全控制系统专家等安全人员。”

采用人工智能

调研机构预计,人工智能将接管许多安全职位,并让组织工作人员处理更紧迫的问题。

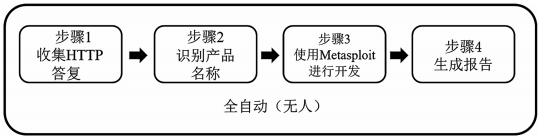

Paller说,人工智能工具都会自动扫描并确定80,000个系统的所有安全性所需要完成工作的优先级。这仍然需要安全专家来执行修复程序,但是不再需要运行漏洞报告,并将其提供给修复程序的人员。

Fortinet公司的首席信息安全官Phil Quade说:“人们应该接受和采用人工智能,不要惧怕。人工智能永远不会接管所有的网络工作,并且可以使网络安全变得更加容易。”

Quade说:“网络安全未来的英雄将是那些将机器学习和人工智能的结果与人类决策相结合的人。”

更多的多样性

Quade表示,如果做得正确,组织将在安全职位上增加多样性,即性别、种族、背景和经验的多样性。他说:“这将帮助我们创建更好的网络安全解决方案。”

Quade提到一位与他合作过的最好的网络安全分析师。他说,“他解决问题的方式令人惊讶,因为他受过不同学科的训练。”

他说,“从多样性的角度来看,其中一些技能确实发挥了作用,因为它们可以帮助我们了解他人的工作方式,擅长和不擅长的事情,这将使我们能够利用这项技术来做它擅长的事情,并提高技术欠佳的团队水平。”

首席信息安全官推动??安全文化

Paller指出,勒索软件的流行和“合规时代的终结”将是网络安全新角色的转折点。

他说,“如今,勒索软件攻击仍能对一些组织造成冲击,组织领导者意识到必须更加关注安全性,并且认识到满足最低合规标准并不能确保组织业务的安全。”

(ISC)2公司首席运营官Wesley Simpson表示,随着网络安全进一步融入业务的各个方面,首席信息安全官的角色和影响力将有助于推动组织的安全文化发展。

Simpson说:“如今的首席信息安全官将得到组织的支持,将成为组织和业务的核心和共同点,并将成为组织不同团队的触角。”

责任编辑:pj

-

传感器

+关注

关注

2525文章

48069浏览量

739996 -

物联网

+关注

关注

2867文章

41600浏览量

358310 -

人工智能

+关注

关注

1776文章

43824浏览量

230581

发布评论请先 登录

相关推荐

开发者手机 AI - 目标识别 demo

微软修复两个已被黑客利用攻击的零日漏洞

特斯拉修补黑客竞赛发现的漏洞,Pwn2Own助其领先安全领域

机器视觉常用的三种目标识别方法解析

机器视觉的图像目标识别方法综述

了解黑客如何利用机器学习来识别目标系统中的漏洞

了解黑客如何利用机器学习来识别目标系统中的漏洞

评论