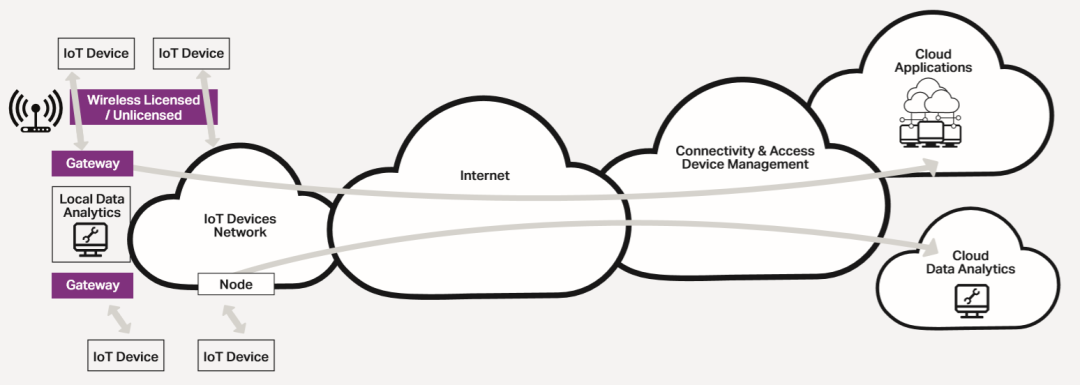

物联网中的身份认证物联网(IoT)世界的一大特征就是有大量的设备需要从它们操作的环境中采集数据,并将这些信息上传到网络中或云端的分析系统。这些设备分布在整个网络的边缘,有时它们具备通信的能力,在其他一些情况下它们则是通过边缘节点将数据上传给分析系统。创建的数据是关于环境的(比如温度、速度等),也可以是设备或系统操作的原始数据。

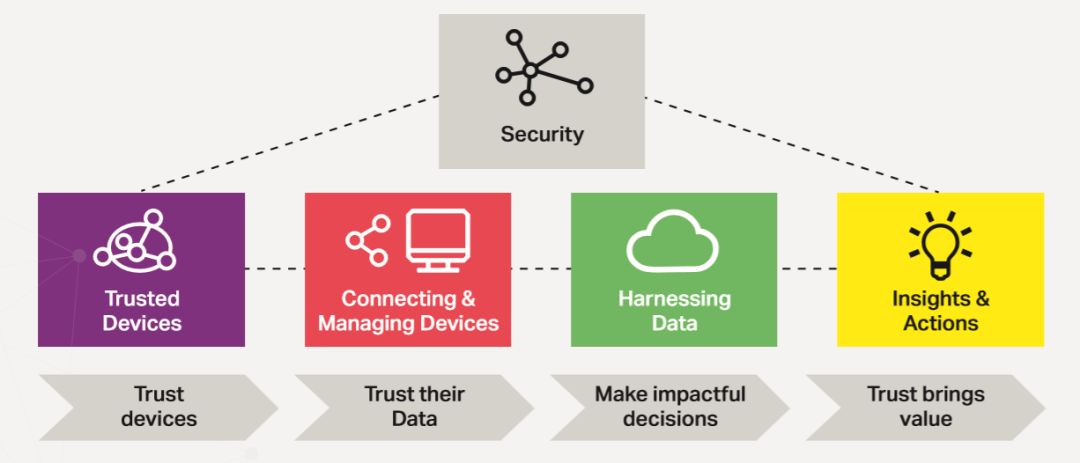

分析应用程序会处理大量的数据,它们根据这些数据做出决策,这些决策将会影响系统以及用户的安全,决策背后的财务考虑可能是相当重要的。数据起着关键性的作用,它是信任的基础,如果数据不可靠的话那么也就没有多大价值。昂贵且复杂的系统在做出安全或操作的决策时需要信任它们处理的数据,对数据的信任会给所有系统带来价值。对物联网设备数据的有效依赖是建立在从设备开始的安全框架的基础上,可信任设备才会上传可信任的数据。

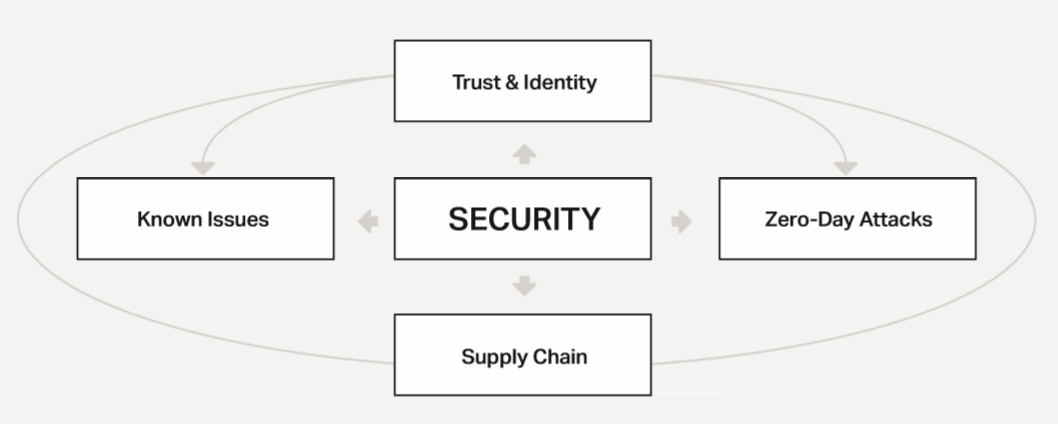

安全,身份认证以及服务提供商提供高价值成功服务是建立在稳健的安全模型上的,它们会平衡安全成本和服务的需求,平衡用户以及需要处理的数据。身份认证似乎总是攻击的目标,比如用户、应用或者设备的身份认证。身份的窃取不仅限于消费者,它会影响物联网系统的多个方面。身份认证是安全系统的基本组成部分,它是一个复杂的概念,必须要从多个维度来实现。它是整个生态系统中各个角色间建立信任的方式,推动着供应链以及产品操作安全的发展。

建立设备的身份认证物联网设备的身份认证是所有组件的聚合信息,一个设备通常包括多个构建模块,一些是物理存在的,一些则是逻辑的。整个板卡由主要的应用处理器以及其他组件(比如DSP、GPU、NNA)组成,因此很多这些模块将嵌套在其他模块中。板卡作为一个整体具有一个身份,单个的应用程序处理器也具备一个身份。软件包括设备驱动、管理程序、运行操作系统和应用的虚拟机,这些组件都分别具备一个身份。

身份是一个综合性的标识——基于设备的所有功能模块

分布式——包括供应链内的所有参与者,直到结束

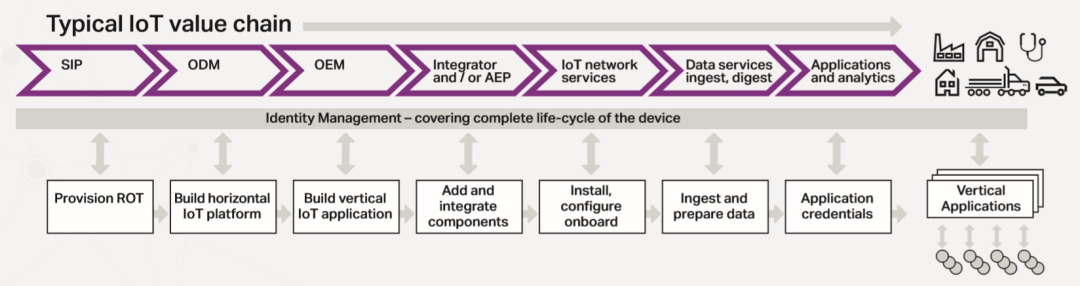

设备中的每个组件,无论是物理的还是逻辑的都有自己的属性,它可能已经获得认证,也可能依赖其他组件,它包含的数据可能表示标准的身份认证,比如IP地址或者MAC地址。在某些情况下该组件是一个非常安全的容器,比如SIM或eSIM,它代表蜂窝网络运营商的身份以及特定的权限在规定的频谱内实现通信。这些组件的身份可能随着时间发生变化,IP地址和eSIM信息根据服务提供商的不同而不同,服务提供商拥有物联网设备需要访问的资源。该设备会更新它的软件,新的应用将会被安装,并且在新的硬件或软件功能框架内推出新版本,同时会具备自己的身份标识和认证。这些新组件提供了新的属性标识,这有助于完善整个设备的身份标识。整个设备是所有组件构成的网络,每个组件都有自己的身份凭证,从而参与设备身份标识的整体定义,并且可能有不同的第三方来验证其身份标识和属性。设备和组件的认证是身份认证的一个关键功能。认证的应用程序需要有一个身份标识来使用安全应用程序对自己进行身份验证,并且需要第三方对其声明进行身份验证。然后该设备就变成了一个复杂组件的系统,依赖于第三方进行身份验证。建立身份认证面临的挑战身份认证的主要挑战是多样化。有几种标准的身份认证方案(比如MAC地址(IEEE)、IP地址(IETF、蜂窝网络SIM(GSMA),TCG/TPM)。还有一些事实上的行业标准,比如安卓,一家公司可以强加在整个生态系统上的身份认证框架。然而当涉及到应用程序、虚拟机和各种硬件组件时却没有标准,行业内标准的多样化使得定义的一致性变得极具挑战性。供应链中的身份认证没有了身份认证那么系统间的信任就不能建立,通过跟踪板卡上硬件和软件的身份标识客户可以获取其来源。在生产时设计了身份标识,那么在整个供应量以及操作过程中都可以完全追溯。一个设备的所有组件都能在一致性的方案中被认证而且在供应链中是可追溯的都是可以被信任的。

远程设备认证是一项基本服务,允许设备(比如物联网设备)或其他终端向依赖方、服务器或服务来验证自身。这使得依赖方能够了解设备的特性并判断其可靠性。这个概念适用于设备中的所有子组件。远程认证是其他协议和服务的基础,这些协议和服务需要了解设备的可靠性。一个例子是在设备上进行生物匹配认证。依赖方需要知道设备能否进行安全和正确的匹配,另一个例子是内容保护,依赖方希望知道设备将会保护的数据。在允许设备访问公司数据之前企业需要知道该设备是否值得信任。认证的概念包括:

设备硬件制造和型号的认证

处理器制造和型号的认证,特别是面向安全的芯片组

设备上运行软件的检测

设备的配置和状态

设备的环境特征,比如GPS定位

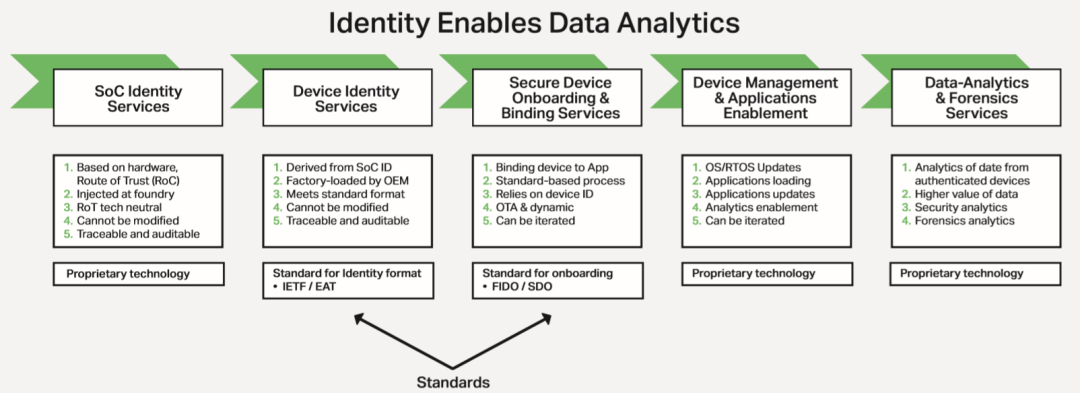

为了在物联网市场上实现统一的身份认证,这个行业定义了实体认证令牌(EAT),这个概念正在被国际互联网工程任务小组(IETF)标准化。身份认证格式的标准化合作是解决这个问题的关键,几乎没有行业的参与者能够成功的将自己的身份认证规范强加于某个行业。参与到标准化组织中来是成功的关键,通过公开透明的合作可以定义经过验证的、符合全球标准并且满足安全需求的方案。实体认证令牌(EAT)的概念是基于二进制对象表示(CBOR)令牌的规则,这个规范在国际互联网工程任务小组(IETF)的RFC 77049条款中是经过标准化的,它支持多种数据类型,这种格式非常的紧凑,可以在小型物联网设备中实现。认证部分可以在声明中定义,设备级别的实体认证令牌(EAT)由设备的子模块EAT组成。每个可以创建EAT的模块都可以通过专属的信任权限来实现这一点。认证部分应该由EAT用户(通常是依赖方)通过密码来验证。然而EAT的概念只定义了一个高级的架构来描述一个组件的身份标识以及属性。认证特定的用例和场景并且为EAT概念建立标准化规范变得非常的重要,这种方法消除了多样化,它将整个行业归结到一种身份标识格式(EAT)规范下,并让各个行业定义特定的标准化配置文件。行业内此类活动的一个例子就是FIDO联盟的成立,该联盟致力于物联网设备认证规范的制定,从而实现依赖方与物联网设备之间的互操作性。标准化的身份认证将会大大提高物联网系统的安全性,它将使得设备内的所有组件都是可追溯的,它们将贯穿整个供应链,一直到最终用户和消费者。这也有助于进行数据分析,操作期间可以不用重复输入密码,此外还将支持一些高级的功能,比如动态登录、设备与应用程序的绑定。设备的登录和绑定可信任的数据采用标准化的身份认证格式,并且遵循一定的安全机制实现设备与分析应用程序间的绑定。

实现设备与应用程序绑定的可信的安全机制是给分析系统提供可信任数据的基础,FIDO联盟则致力于设计这些协议,目的是将整个物联网市场标准化,采用一种共同的身份格式以及绑定机制。总结和建议身份认证是物联网系统中安全和可信任数据的基础。建议行业内提倡采用如下措施:

标准化的身份认证格式:IETF/EAT

标准化的登录和绑定协议:FIDO联盟/IETF

标准化的云服务API,实现设备身份以及所有权的可追溯性

责任编辑:pj

-

芯片

+关注

关注

446文章

47725浏览量

408995 -

数据

+关注

关注

8文章

6511浏览量

87573 -

物联网

+关注

关注

2867文章

41571浏览量

358240

发布评论请先 登录

相关推荐

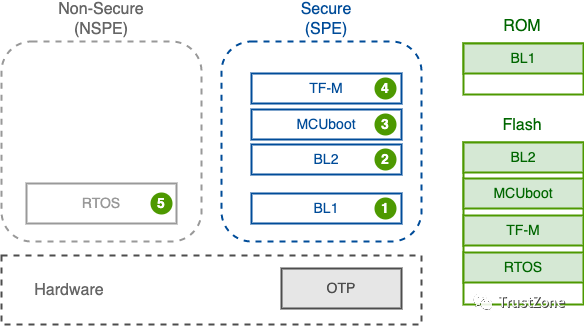

安全启动Secure Boot流程

基于飞腾派的边缘物联网关

芯盾时代参与编写《零信任数据安全白皮书》 给出数据安全“芯”方案

总结物联网系统中安全和可信任数据的基础是什么?

总结物联网系统中安全和可信任数据的基础是什么?

评论