的目的。 今天我们说一下预防XSS的7种方法。 1. 输入验证和过滤 输入验证和过滤是一种用于确保用户输入数据的有效性和安全性的技术。它涉及检查和过滤用户输入,以防止恶意代码注入和其他安全漏洞。 通过输入验证,您可以验证用户输

2023-09-30 10:05:00 571

571 的策略,后者在2017年破坏了150个国家的企业网络。2019年勒索软件攻击给组织造成的损失超过75亿美元,攻击者获利丰厚,2020年势必变本加厉。在45%的银行木马和36%的勒索软件中发现了新的恶意

2020-02-17 17:39:12

外设。 难道我做错了什么?有什么可以避免恒指下跌? 我希望有一个人可以帮助我。非常感谢你。#STM8L-HSI以上来自于谷歌翻译以下为原文 Hello everybody, I'm

2019-03-07 09:59:19

`电脑文件资料加密工具南方PC锁,可实现对电脑中文件资料加密保护。它需要电脑上设置一个加密工具,将需要加密保护的文件资料放入这个空间中,就可以有效的防止病毒、黑客、木马等攻击, 还可以防止恶意的复制

2012-03-29 13:24:54

持续检测现有网络中的流量变化或者变化趋势,从而得到相应信息的一种被动攻击方式。主动攻击:是指通过一系列的方法,主动地获取向被攻击对象实施破坏的一种攻击方式。典型的主动攻击手段:篡改:攻击者故意篡改网络上传送的报文。也包括彻底中断传送的报文。重放:通过截获普通用户的加密数据,通过修改IP地址伪装成

2021-12-23 07:00:40

的浪费,CPU长时间处于100%,永远都有处理不完的连接直至就网络拥塞,正常的访问被中止。 2、攻击症状 CC攻击有一定的隐蔽性,那如何确定服务器正在遭受或者曾经遭受CC攻击呢?我们可以通过以下

2013-09-10 15:59:44

的防护,防止攻击者从MCU运作中所泄漏的物理信息,反推系统所使用的秘钥。AES的旁路攻击防护,能够让AES在运算过程中,由电源、接地端泄露的信息量大幅降低,以避免被截取相关信息来分析出其秘钥。除了AES

2022-03-01 14:19:26

SIP信令泛洪攻击测试表明,现有的VoIP网络攻击检测算法可以无需改动应用在该系统中,并达到重负载条件下的攻击实时检测和秒级延迟响应。【关键词】:网络电话(VoIP);;负载均衡;;边界防御

2010-04-24 09:27:24

的还是预防.你都说了,你已经中招了, 你可以通过局部的断开连接来排查现在网络的安全.我想你那的电脑的MAC你应该很清楚吧. 通过应该能帮助你找到攻击来源. 你说软件你有,那就运行你的网络监控软件

2009-03-12 09:10:56

攻击ip被cc攻击时服务器通常会出现成千上万的tcp连接,打开cmd输入netstat -an如果出现大量外部ip就是被攻击了,这时候可以使用防护软件屏蔽攻击ip或手动屏蔽,这种方法比较往往被动

2022-01-22 09:48:20

google恶意软件警告提示怎么处理?google恶意软件警告处理方法按google说明:如果您检查过网站并确认网站已恢复安全,便可以提交重新审核的请求:请注意,您需要先验证网站的所有权,然后才能

2009-04-27 11:23:07

移植代码的时候 ,抄了下其他工程的rtconfig.h 但是一旦setting打开保存 ,rtconfig自己写入的部分就会被擦除。请问有什么办法可以避免?

2022-07-26 10:42:27

; Flash Player>卸载来卸载恶意软件。 应该如何确定设备是否易受攻击? 有几种方法可以确认您的Android设备是否感染了SpyLocker恶意软件:1、下载McAfee

2017-08-09 16:49:13

软件和其它不轨行为的攻击,威胁网络信息的安全,所以信息的安全和保密就成为一个至关重要的问题被信息社会的各个领域所重视。要保证网络信息的安全,有效防范网络入侵和攻击,就必须熟悉网络入侵和攻击的常用方法

2011-02-26 16:56:29

限制在合理的水平,可以减轻拒绝常用软件下载的DDoS攻击对承载网及目标网络带来的影响。 3、ACL过滤 在不影响业务的情况下,对蠕虫攻击端口和DDoS工具的控制端口的流量进行过滤。 4、TCP

2013-07-17 11:02:27

(Input Debugging,ID)的代价;其次,该方法也不像受控泛洪(Controlled Flooding,CF)那样需要额外的大网络流量,可以用来追踪多攻击源;此外,该方法与日志记载(Logging

2009-06-14 00:15:42

恶意软件、勒索软件、病毒、拒绝服务攻击——这些威胁可能会让企业陷入困境,这是因为其难以恢复。其他的情况可能根本无法恢复,但这并没有阻止大多数行业把网络安全当作事后诸葛亮。不幸的是,这是自第一个

2020-07-07 11:41:24

在享受便利的同时,却往往忽视了隐私的保护。操作系统的漏洞、应用安全的不完善,都会导致物联设备被恶意代码注入,从而导致个人账号等隐私泄露。那么如何去防范恶意代码攻击呢?从当前的技术角度来讲,仅仅通过系统

2022-01-25 06:10:38

,已经成为不同组织和个人的攻击,用于网络中的勒索、报复,甚至网络战争。DOS的攻击方式就是通过大量合法的请求占用大量网络资源,以达到瘫痪网络的目的。常见的DOS 攻击手段有:SYN Flood、ACK

2019-01-08 21:17:56

美国网络安全公司迈克菲公司21日发布的最新安全报告显示,今年第三季度新出现的手机恶意软件攻击几乎都指向谷歌公司的安卓操作系统,该系统面临的安全形势相当严峻。 报告显示,第三季度专门针对安卓系统

2012-02-05 16:49:25

干掉电脑里所有的恶意软件!![给电脑彻底洗个澡]Winlogon.exe被恶意软件劫持的时候,有些明显的恶意文件连Unlocker都无法去除(在解锁的时候系统已经重新启动了).信不信由你,这个只有

2008-06-16 13:46:09

保护屏障。由于大多数网络恶意攻击都是对网络的主节点进行攻击,而软件防火墙会定期扫描网络主节点,寻找可能存在的安全隐患并及时清理,不给攻击者可乘之机。2、硬件防御主要指机房的带宽冗余、机器的处理速度

2019-05-07 17:00:03

在AD7769 AD7774中,使用电源关闭电路可以避免电源的失序:

2009-06-13 08:18:36 12

12 僵尸网络(BOTNET)是互联网网络的重大安全威胁之一,本文对僵尸网络的蔓延、通信和攻击模式进行了介绍,对僵尸网络发现、监测和控制方法进行了研究。针对目前最主要的基于IR

2009-09-01 11:56:08 26

26 IRC协议的利用使僵尸网络趋向智能化,给僵尸网络的检测带来很大难度。通过深入研究IRC僵尸网络运行机制和网络行为交互特征,提出了一种基于IRC协议分析的僵尸网络检测方法——Bot

2010-02-26 14:34:57 19

19

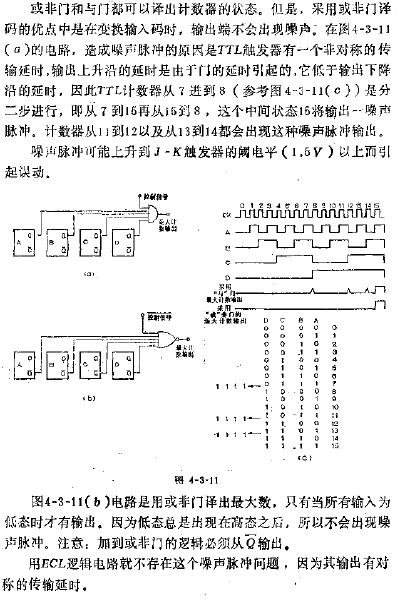

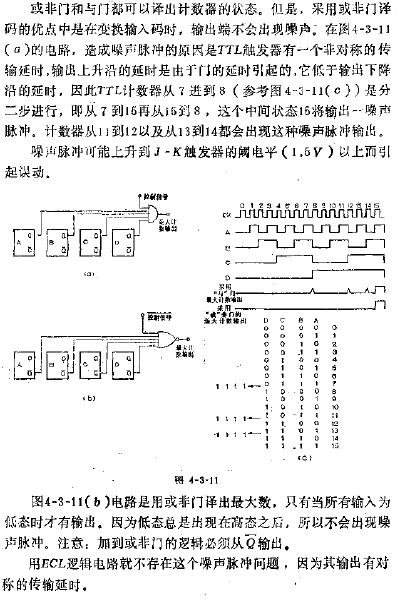

可以避免噪声脉冲输出的最大数译码器

2009-04-10 10:24:11 378

378

google恶意软件警告处理方法

按google说明:如果您检查过网站并确认网站已恢复安全,便可以提交重新审核的请求:请注意,您需要先验证

2009-04-27 11:20:40 1265

1265

IBM公司预测今年电脑病毒、恶意软件有增无减

美国IBM公司近日发表预测报告说,2005年电脑病毒、垃圾邮件、间谍软件等将更加猖獗,

2009-08-24 09:17:08 933

933 最大运营威胁:服务层和安全层攻击将取代僵尸网络攻击

安全和网络管理解决方案顶级供应商Arbor Networks公司(Arbor Networks, Inc.)报告指出,针对服务和应用的僵尸网络分

2010-01-21 09:05:38 435

435 巧用路由器来防范网络中的恶意攻击

除了ADSL拨号上网外,小区宽带上网也是很普遍的上网方式。如果你采用的是

2010-01-27 10:04:03 320

320 在以数据为中心的无线传感器网络中,当恶意节点出现并发起选择性转发攻击时,出现的问题是恶意节点未能转发来到的信息,而丢掉部分和全部的关键信息,会严重破坏数据的收集,

2011-11-15 10:14:16 21

21 今年 10 月,美国域名服务商 Dyn 遭到大规模 DDoS 攻击,导致大量知名网站无法访问。在这次攻击中,黑客们利用了大量的物联网设备,而他们使用的工具是恶意软件 Mirai。

2017-01-06 19:06:11 657

657 在2016秋季黑客招募了成千上万的嵌入式设备,以形成恶意僵尸网络。他们的未来恶意软件感染的宽带路由器,让僵尸网络的运营商使用他们的分布式拒绝服务(DDoS)攻击。这是一个唤醒的新兴物联网(物联网)产业-显示如何黑客可以使用网络智能设备为自己的目的。

2017-05-04 14:41:46 4

4 针对之前开始在全球大量蔓延的大型网络攻击,网络安全研究人员已经开发出了一种“疫苗”,只需要一个“简易的文件,就可以避免一台电脑感染病毒”。然而,遗憾的是,研究人员目前还不能找到可以从根源上阻止病毒传播的方法。

2017-07-10 09:29:02 1235

1235 长期以来,安卓系统为人所诟病的一点是,容易受到恶意软件的攻击。尽管受到攻击的不仅仅只有谷歌的安卓操作系统,但是从手机安全研究人员源源不断地提交着关于该系统的恶意软件报告的情况来看,该系统似乎正在成为培养恶意软件的黑土。

2017-07-11 09:52:53 1976

1976 我们需要将开心手机恢复大师下载并安装到电脑上。小编建议大家到软件的官网进行下载,这样可以避免第三方恶意软件的恶意捆绑。下载安装后,我们运行开心手机恢复大师。

2017-08-20 22:55:41 1082

1082

最危险的恶意软件之一。 在过去的几个月中,我们读到过很多关于Necurs僵尸网络活动的新闻,网络骗子利用该网络发送致命的Locky勒索软件。 Proofpoint 上周的一份报告也指出,在所有通过垃圾邮件传播的恶意文件中,Locky占97%。 Check Point发布的完整排行榜如下

2017-09-20 10:48:47 0

0 网络钓鱼是今天最常见的攻击媒介,而且非常成功。这种攻击利用了个人对通信工具的熟悉,如社交媒体和电子邮件,通过附件或链接向不知情的收件人发送恶意内容。这种攻击的有效性依赖于攻击者误导最终用户点击或下载恶意有效载荷并在之后绕过内部控制的能力。目前其不断增加的破坏性和勒索软件有效载荷使得这种攻击更加严重。

2017-10-21 12:16:27 8998

8998 并称这是他见过的发展最快的僵尸网络。研究表明,这些新的僵尸网络有可能引发与去年“Mirai”相同形式的网络攻击。去年10月份,美国发生过大规模的DDoS攻击,这次攻击几乎令半个美国的网络陷入瘫痪,其中就包括了Twitter、Reddit和Netflix三大网络。

2017-10-28 22:11:41 1078

1078 作为样本检测和判别的依据。在行为检测的基础上进一步采用虚拟机与沙盒技术,让软件样本在虚拟的计算机环境中执行,不但可以捕捉到软件样本的行为记录,还可以避免恶意软件对真实的计算机系统产生破坏,从而达到我们保护计

2017-11-29 10:14:20 0

0 为了增加软件逆向分析的难度,提高软件的安全性,提出了一种基于攻击威胁监控的软件保护方法。该方法通过在软件中部署威胁监控网,来实时检测并处理软件执行过程遇到的多种攻击威胁,确保软件处于一个相对安全

2017-12-07 10:01:56 0

0 ,采用信息增益、卡方检验和Fisher Score的特征选择方法,评估了支持向量机(SVM)、决策树、K一邻近(KNN)和朴素贝叶斯(NB)分类器四类算法在Android恶意软件分类检测方面的有效性。通过对20916个恶意样本及17086个正常样本的行为日志的整体分类效果进行评估,结果显

2017-12-20 10:15:47 0

0 近日许多的电脑用户反映正常使用电脑时经常会出现死机卡顿等情况。有人表示可能遇上了最近最隐秘的网络僵尸攻击。比特币挖矿木马利用用户电脑进行疯狂敛财,据悉僵尸网络已经获利超300万人民币。如何防范“挖矿”木马僵尸网络至关重要。

2017-12-22 13:37:05 1053

1053 僵尸网络是指采用一种或多种传播手段,将大量主机感染bot程序病毒,从而在控制者和被感染主机之间所形成的一个可一对多控制的网络。攻击者通过各种途径传播僵尸程序感染互联网上的大量主机,而被感染的主机将通过一个控制信道接收攻击者的指令

2017-12-28 14:48:00 16800

16800 内核恶意软件对操作系统的安全造成了严重威胁,现有的内核恶意软件检测方法主要从代码角度出发,无法检测代码复用、代码混淆攻击,且少量检测数据篡改攻击的方法因不变量特征有限导致检测能力受限.针对这些

2018-01-05 11:39:24 0

0 为了提升对移动僵尸网络的预测能力和防御能力,提出了一种基于短地址混淆( USSes-Flux)和谷歌云(GCM)推送的移动僵尸网络的构建机制。设计了基于中心结构和对等网络(P2P)混合的拓扑结构

2018-01-09 16:13:20 0

0 僵尸网络(botnet)是攻击者(botmaster)出于恶意目的,通过传播僵尸程序控制网络中的大量节点,通过一对多的命令与控制信道( Command and Control,CC)形成的有组织

2018-01-19 15:15:37 1

1 用户电脑突然出现计卡顿或者运行慢,甚至死机等情况,严重影响用户计算机的正常使用,除了网速之外,或可能是遇到了目前最隐秘的网络僵尸攻击——网页“挖矿”,这种攻击会导致用户计算机资源被严重占用,而“挖矿

2018-01-23 20:28:01 578

578 僵尸网络( Botnet)是攻击者出于恶意目的,传播受控僵尸程序控制大量主机,并通过一对多的命令控制信道所组成的网络,例如IRC协议、P2P协议、HTTP协议。基于HTTP协议构建僵尸网络的CC策略

2018-01-25 11:07:56 0

0 云计算环境下的僵尸网络(BotCloud)是把传统的僵尸网络移植到云计算平台下的新型僵尸网络。利用云的优势将僵尸网络的构建变得更容易、攻击变得更有效、检测变得更困难。分析了云计算平台和传统僵尸

2018-01-25 18:41:02 2859

2859

为打击僵尸网络,保障网络空问安全,提出一种新型的具备强抗毁性的社交僵尸网络( DR-SNbot),并给出了针对性的防御方法。DR-SNbot基于社交网络搭建命令与控制服务器(CC-Server.

2018-01-26 17:21:30 0

0 利用云服务进行网络攻击、发送垃圾邮件和网络欺诈等恶意活动。 僵尸云和正常云服务2种环境下的基本网络流特征差异不明显,导致传统的基于网络流特征分析法在检测僵尸云问题上失效。为此,研究利用深度学习技术解决僵尸云检测问题。

2018-01-31 10:34:03 0

0 多步攻击,它给政府、企业乃至个人带来了巨大的威胁,如Zeus僵尸网络通过扫描探测、溢出攻击、感染目标主机、病毒传播和窃取用户信息这5个攻击步骤使数以万计的网民遭受了无法挽回的经济损失。目前,威胁极大的APT攻击也属

2018-02-06 15:11:36 0

0 在大多数情况下,僵尸网络代理的作用包括搜索和窃取金融信息、窃取认证数据、暴力破解密码、发送垃圾邮件,以及对特定的远程互联网资源进行攻击。此外,在僵尸网络代理攻击第三方资源的情况下,拥有启动攻击IP地址的公司可能会面临一定的声誉风险。

2018-05-10 14:01:00 1594

1594

区块链这种分布式账本技术可以被滥用来为最终的僵尸网络C&C创建去中心化的分布式基础设施。主机一旦感染了僵尸病毒,就会自动发现其控制端,与C&C服务器建立并保持通信。各路网络罪犯多年来一直在磨砺这些功能,试图规避检测,维持匿名性,抵抗司法机构的清扫行动。

2018-06-29 14:56:00 354

354 2017年,韩国首次挤进全球僵尸网络流量排行榜前二十,而中国则仅次于美国及俄罗斯成为第三大恶意流量攻击目标。

2018-04-23 09:47:37 2845

2845 官员们认为,隐藏眼镜蛇至少从2009年开始使用这两种形式的恶意软件,针对包括美国在内的全球媒体、航空航天、金融和关键基础设施组织进行攻击,且都认为 Joanap 和 Brambul 这两种形式的恶意软件都能允许黑客远程访问设备并窃取敏感数据,或进行其他网络攻击活动。

2018-06-05 15:47:12 4251

4251 首先要明确一点,僵尸进程的含义是:子进程已经死了,但是父进程还没有wait它的一个中间状态,这个时候子进程是一个僵尸。正常情况下子死,父wait,清理掉子进程的task_struct,释放子进程的PID:

2018-07-28 10:09:07 4405

4405

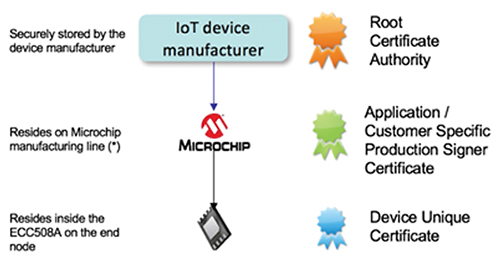

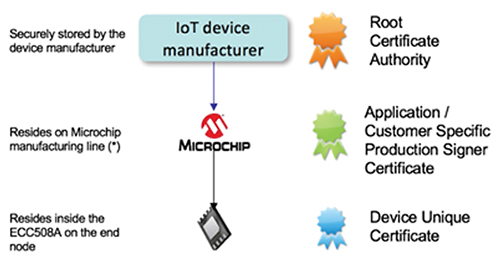

物联网零散的安全记录长期以来一直是安全界的讨论话题,但2016年10月的Mirai恶意软件攻击事件引起了世界各国的关注。

这是对物联网第一次成功的大规模安全攻击,利用恶意软件将易受攻击的物联网设备

2018-09-03 14:36:37 2898

2898 防御系统(IPS)很难发现并有效抵御攻击。从网络结构入手,提出基于软件定义网络(SDN)的动态路径跳变(DPH)通信机制,依据空间和时间约束条件,动态改变通信节点之间的路径,宏观。上将通信流量相对均匀地分布在多条传输链路

2018-11-20 16:31:40 9

9 2016年秋季,黑客招募了数十万台嵌入式设备,形成恶意僵尸网络。他们的Mirai恶意软件感染了宽带路由器,让僵尸网络的运营商在分布式拒绝服务(DDoS)攻击中使用它们。这是对新兴物联网(IoT)行业的警醒 - 展示了黑客如何为自己的目的使用网络智能设备。

2019-04-01 08:02:00 1262

1262

根据全球网络安全领头羊BeyondTrust公司的最新调查,物联网设备将在2019年成为恶意软件攻击的主要目标。这条消息不足为怪,因为弱点仍然存在于物联网的核心。

2019-01-16 15:00:05 2876

2876 根据全球网络安全领头羊BeyondTrust公司的最新调查,物联网设备将在2019年成为恶意软件攻击的主要目标。这条消息不足为怪,因为弱点仍然存在于物联网的核心。

2019-01-17 16:23:36 1711

1711 由ESET Security发布的一篇研究论文“人工智能能否为未来恶意软件提供什么?”发现,发现、跟踪和缓解AI网络攻击比现在更难。除了使用自动化的恶意软件外,还有各种其他恶意应用的机器学习算法。

2019-02-04 17:30:00 764

764 各类恶意USB设备攻击,以避免合法USB功能的滥用或未经授权的设备操作而导致工厂运营中断。据霍尼韦尔的一项研究表明,这些先进的保护功能是SMX平台的重要补充。相比于传统的反病毒解决方案,SMX通过恶意

2019-02-21 17:31:00 1859

1859 新的僵尸网络出现,150多万台RDP服务器很危险!

2019-06-11 14:13:27 2062

2062 TA505黑客组织曾发起许多攻击,如Dridex,Locky勒索软件,ServHelper恶意软件,FlawedAmmyy等。

2019-07-09 15:14:34 2654

2654 Mirai是一款恶意软件,它可以使执行Linux的计算系统成为被远程操控的「殭尸」,以达到通过殭尸网络进行大规模网络攻击的目的。Mirai的主要感染对象是可存取网络的消费级电子装置,例如网络监控摄录像机和家庭路由器等。

2019-07-30 16:22:04 717

717 大家平时可能经常碰到网站被攻击的情况,当网站被攻击后,导致网站无法正常运行,或者有的会给我们的企业宣传推广带来了很大我影响,那么当我们企业的制作一个网站的时候,如何尽量的避免或减少网站被攻击呢?

2019-10-25 11:51:05 383

383 基于供应链和物联网的攻击数量也许正在飙升,但是通过电子邮件进行的攻击和利用漏洞仍然是攻击者偏爱的渗透企业网络的技术。

2019-11-25 10:20:23 671

671 随着网络犯罪分子和黑客不断攻击安全性脆弱的企业或个人用户,供应链上的网络攻击不断增加。

2019-12-06 14:29:35 1462

1462 随着互联网的兴起,各种网络攻击也随之日益频繁,各种恶意网络攻击给许多企业带来口碑、以及财务的巨大损失。

2019-12-22 11:38:12 1114

1114 用户在运行网站的时候,肯定都不希望遭遇到网络攻击,而维护网站安全是离不了网站管理员的日常维护,今天小编就来介绍下网站避免遭遇网络攻击的一些基本防护方式。

2020-04-10 11:25:47 2346

2346 根据报告,该恶意软件使用欺诈或SMS网络钓鱼攻击来锁定目标用户。它会向用户发送一条SMS,告诉他们下载伪装成真正的邮政服务应用程序的应用程序

2020-07-10 10:38:36 1700

1700 的反恶意软件解决方案检测或阻止。这就是为什么网络犯罪分子比以往任何时候都更多地转向基于脚本的攻击和其他规避性恶意软件(如Emotet)。

2020-10-08 10:04:00 2182

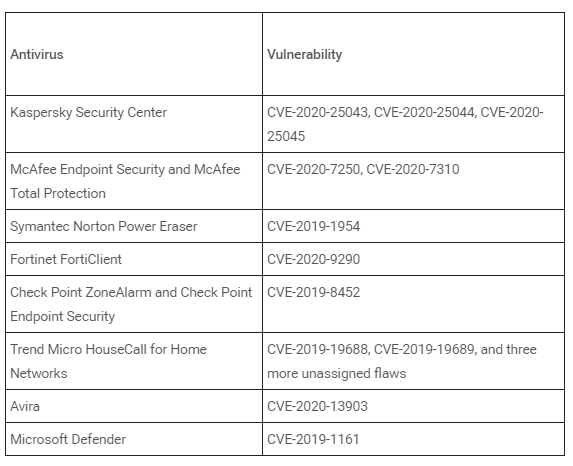

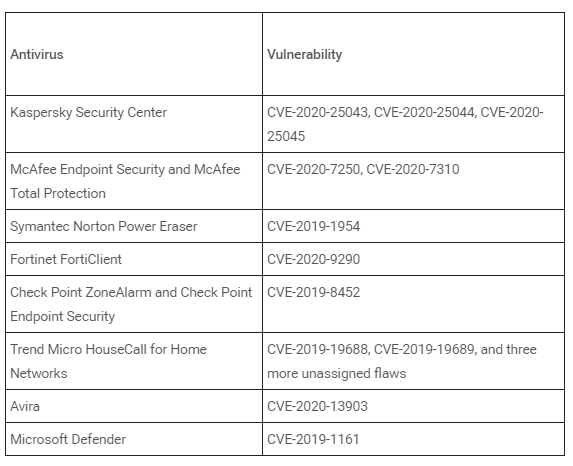

2182 有网络安全研究人员发现,之前一些防毒软件中都有安全漏洞,可以让攻击者提升他们的特权从而使恶意软件可以在系统内隐藏更久,就连Windows自带的Defender也是一样。

2020-10-13 16:33:47 1669

1669

恶意软件领域在 2017 年底发生了重大转变。随着基于云的技术的普及,一些网络犯罪团伙也开始瞄准 Docker 和 Kubernetes 系统。这些攻击大多遵循一个非常简单的模式,即威胁行为者扫描

2020-12-02 16:00:01 1961

1961 美国国务卿迈克庞培周五说俄罗斯负责将美国软件系统中嵌入恶意代码的网络攻击以及全球其他政府和公司的政策。

2020-12-21 15:39:00 1747

1747 为准确预测网络攻击路径信息,提出一种基于概率属性网络攻击图( PANAG)的攻击路径预测方法。利用通用漏洞评分系统对弱点属性进行分析,设计节点弱点聚类算法以减少弱点数目,同时提出概率属性网络攻击

2021-03-24 10:30:10 14

14 社交网站中的僵尸粉群体严重威胁社交平台公信力且增加了社交风险。为准确识别僵尸粉,构建一个基于神经网络的僵尸粉识别模型(Zat-NN)。通过分析微博僵尸粉的社交行为得到高级僵尸粉的行为特征,利用累积

2021-04-02 10:51:59 8

8 近年来,恶意代码变种层出不穷,恶意软件更具隐蔽性和持久性,亟需快速有效的检测方法来识别恶意样本。针对现文中提出了一种基于知识蒸馏的恶意代码家族检测方法,该模型通过逆向反编译恶意样本,利用恶意

2021-04-20 14:49:30 9

9 现有基于卷积神经网络(CNN)的恶意代码分类方法存在计算资源消耗较大的问题。为降低分类过程中的计算量和参数量,构建基于恶意代码可视化和轻量级CNN模型的恶意软件家族分类模型。将恶意软件可视化为灰度

2021-06-02 15:40:31 20

20 基于机器学习的 Android平台恶意软件检测方法提取的权限信息特征维度高且类别区分能力弱,导致检测精度低及复杂度高。为此,提出一种基于特征占比差与加权随机森林的恶意软件检测方法。通过获取

2021-06-10 10:47:41 14

14 大多数 Windows 10电脑都安装了Windows安全中心并在后台运行。这可以防止大多数恶意软件或病毒,使他们没有机会感染您的电脑。 但是,有的电脑可能没有正确安装或设置Windows安全中心,导致的保护不足。管是什么原因,我们仍可以手动清理这些恶意程序。

2022-01-11 10:29:38 7122

7122 ,最重要的是提醒那些并未意识到可能还需要采取措施来保护主机的用户。 恶意软件是各种不同类型软件的统称,其统一属性是旨在破坏或禁用设备或计算机系统。而主机是网络漏洞的焦点,即使网络中的PC、工作站和其他设备具有

2022-01-21 16:54:19 353

353 恶意代码的分类包括计算机病毒、蠕虫、木马、后门、Rootkit、流氓软件、间谍软件、广告软件、僵尸(bot) 、Exploit等等,有些技术经常用到,有的也是必然用到。

2022-04-10 17:03:26 2214

2214 在大多数情况下,删除智能手机中的恶意软件并不困难,因为用户可以借助移动安全应用程序快速识别和删除恶意应用程序。在某些情况下,攻击者会对移动恶意软件进行特殊“保护”,这时就需要采取手动方法。

2022-07-29 15:40:59 1194

1194 恶意软件是阴险的 - 有数百万种可供攻击者选择的 - 尽管尝试了预防,但恶意软件偶尔会通过防火墙和其他安全措施。但是,北卡罗来纳州立大学和德克萨斯大学奥斯汀分校的研究人员已经创造了一种方法来检测使用系统架构来阻止传统安全措施的恶意软件类型。该工具通过跟踪嵌入式系统中的功率波动来工作。

2022-11-11 16:20:45 270

270 根据 AV-TEST 提供的数据显示,在 2022,他们在 Windows 平台上发现了近 7000 万个新的恶意软件样本;macOS 上只有大约 1.2 万个恶意软件,相比之下 macOS 上的恶意软件数量只有 Windows 的零头

2023-01-04 11:23:11 744

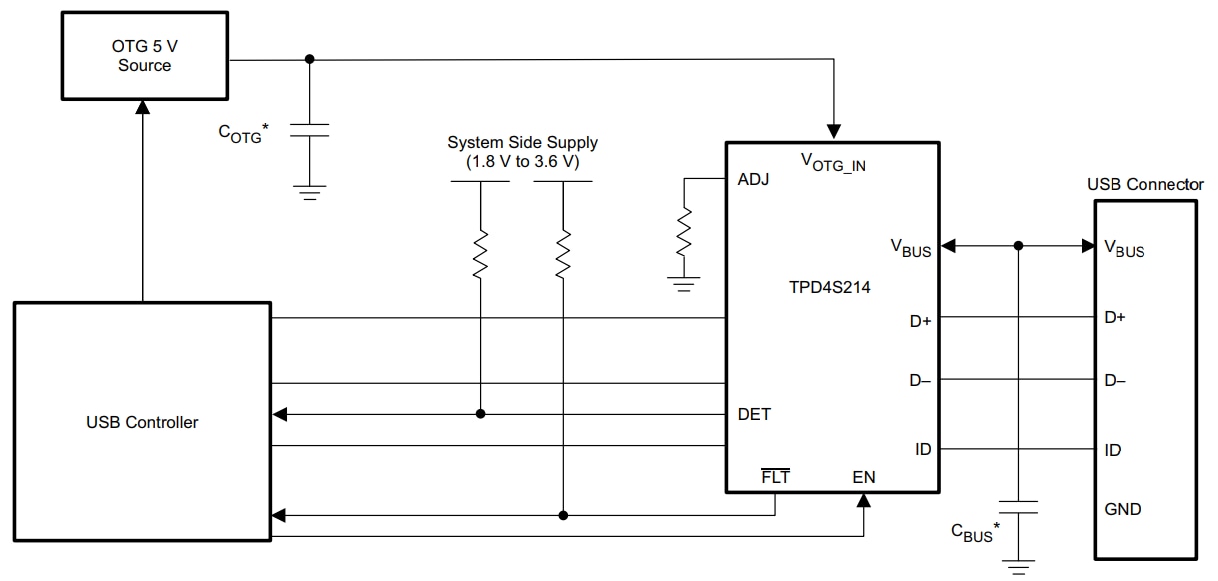

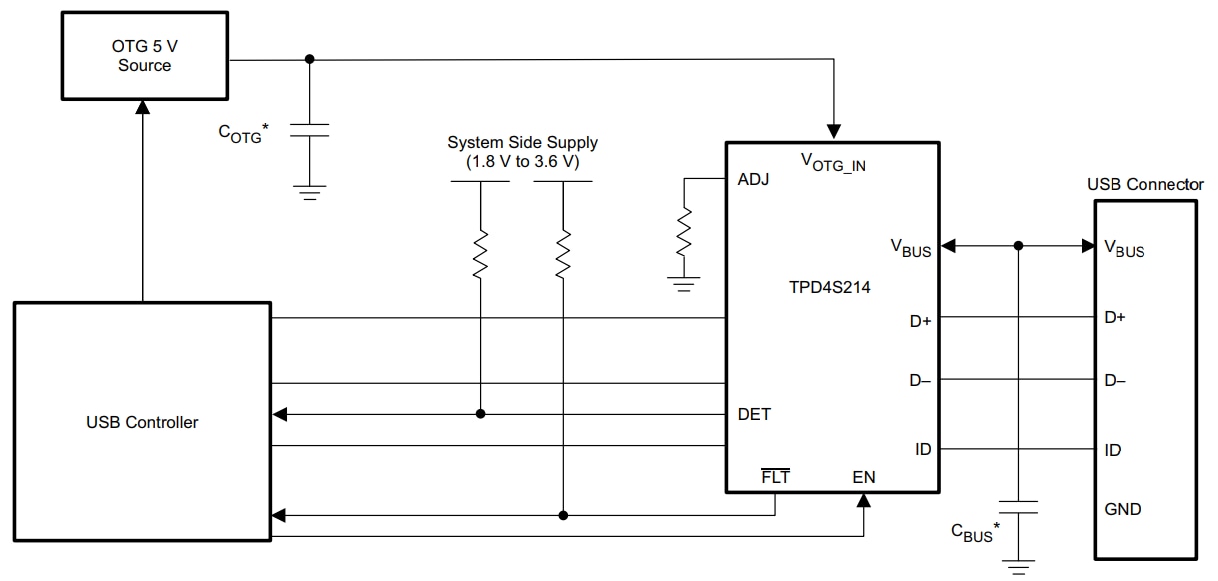

744 保护 USB 端口免受恶意“USB 杀手”的攻击

2023-01-05 09:43:50 2553

2553

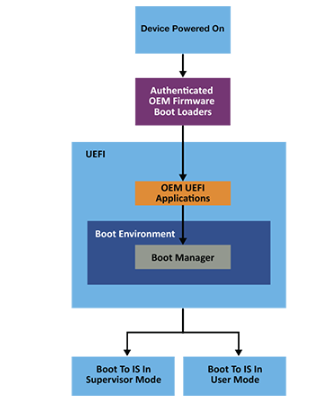

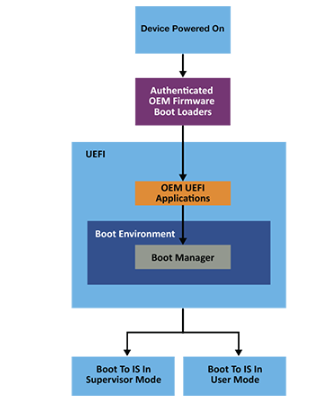

一种特别阴险的恶意软件形式是通过rootkit(或bootkit)攻击注入系统的固件,因为它在操作系统启动之前加载并且可以隐藏普通的反恶意软件。Rootkit 也很难检测和删除。防御 rootkit 攻击的一种方法是使系统能够使用安全启动设备,该设备旨在检测预操作系统环境中的未授权固件。

2023-04-24 09:57:48 1366

1366

手机也需要防病毒和反恶意软件!恶意软件可以轻松感染智能手机和平板电脑,因此在设备上安装可靠的反恶意软件应用非常重要。

**2、不要下载来历不明的应用**

仅从可信来源下载移动应用。不要在主要应用商店之外下载。受信任的应用商店包括以下地方:

2023-05-18 10:46:43 609

609 恶意软件黑名单对ntopng来说不是什么新鲜事。ntopng(包括ntopngEdge)集成新兴威胁黑名单https://rules.emergingthreats.net,已经有很长一段时间

2022-05-24 16:42:55 361

361

无文件恶意软件攻击大多无法检测到。它们经过精心设计,可以绕过NGAV、EPP和EDR/XDR/MDR等检测和响应网络安全工具。

随着无文件恶意软件攻击的持续增加,依赖基于检测的工具的组织面临的风险比他们想象的要大得多。组织要降低这种风险,需要使其网络环境不适合无文件威胁。

2023-04-18 10:23:14 338

338

企业在使用电脑办公期间,经常会遇到员工随意从互联网下载软件进行安装使用,对于不熟悉计算机的人员来说,这一过程存在感染病毒、恶意软件的风险,给企业网络带来安全隐患,增加运维人员工作难度。员工从网络下载

2023-06-25 16:05:52 201

201 本期解读专家 全球IoT(Internet of Things,物联网)设备每年以百万级的速率快速增长,大量不安全的IoT设备成为僵尸网络的主要来源。僵尸网络广泛使用网络层CC攻击,将虚假源泛洪攻击

2023-06-29 18:45:03 261

261

:BB)于今日发布了其最新的《季度全球威胁情报报告》,展示了 BlackBerry 人工智能赋能的网络安全解决方案遇到的新型恶意软件激增了 70%。每分钟的网络攻击达 26 次,这表明威胁行为者的工具和攻击方式多种多样,且其目标主要集中在高风险或高经济收益行业这一特点。 "在扩大网络攻击

2023-11-29 07:19:02 299

299

电子发烧友App

电子发烧友App

评论